Bluecms 代码审计,入门级别

此次采用灰盒测试,边审计代码边进行验证

此次采用灰盒测试,边审计代码边进行验证  搭建成功,进行代码审计的时候,自己搭建本地测试环境是相当必要的,这样可以对自己发现的漏洞进行验证。 我用的是Seay代码审计系统,先进行自动审计,省去我们一部分 时间。

搭建成功,进行代码审计的时候,自己搭建本地测试环境是相当必要的,这样可以对自己发现的漏洞进行验证。 我用的是Seay代码审计系统,先进行自动审计,省去我们一部分 时间。  首先是这一处,很明显的文件包含漏洞,act参数在前端是表示用户的行为,当我们点击登陆的时候,就会进入这个页面,

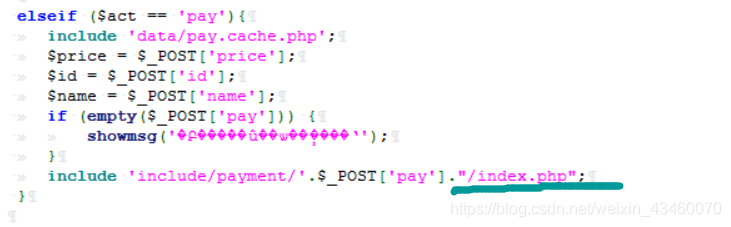

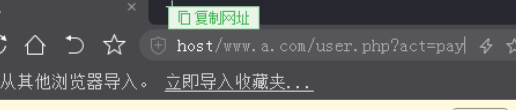

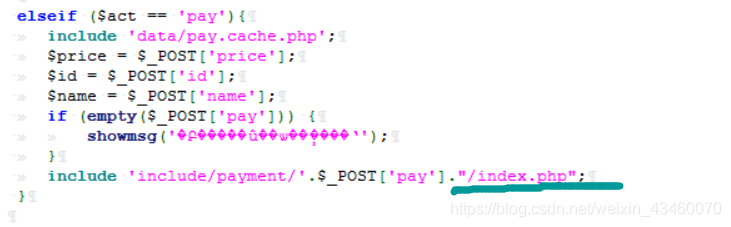

首先是这一处,很明显的文件包含漏洞,act参数在前端是表示用户的行为,当我们点击登陆的时候,就会进入这个页面,  所以猜测,当我们支付的时候,应该就会是这样

所以猜测,当我们支付的时候,应该就会是这样

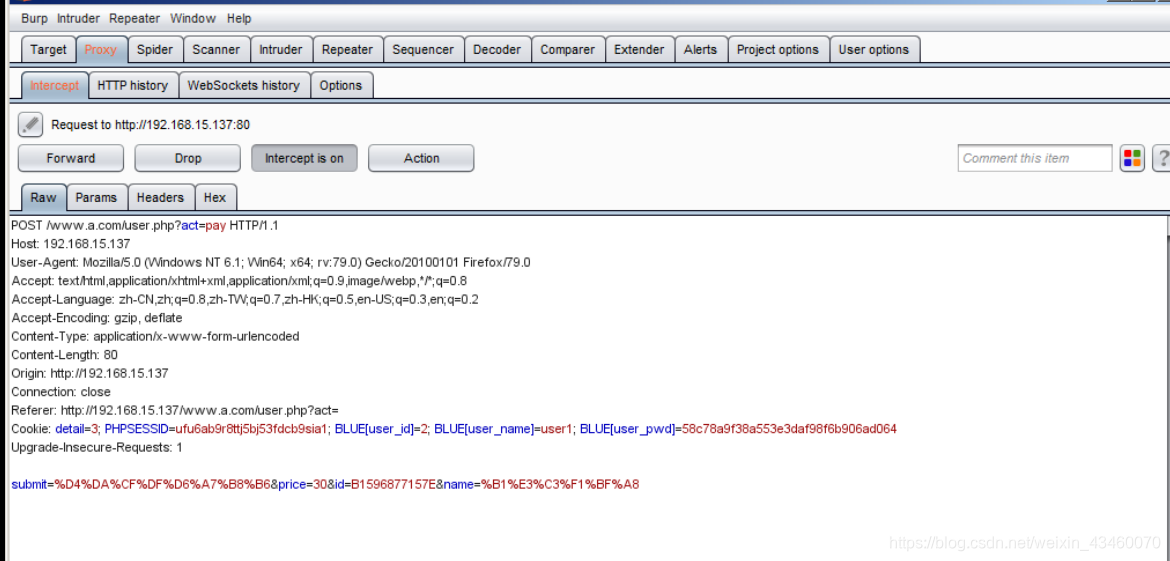

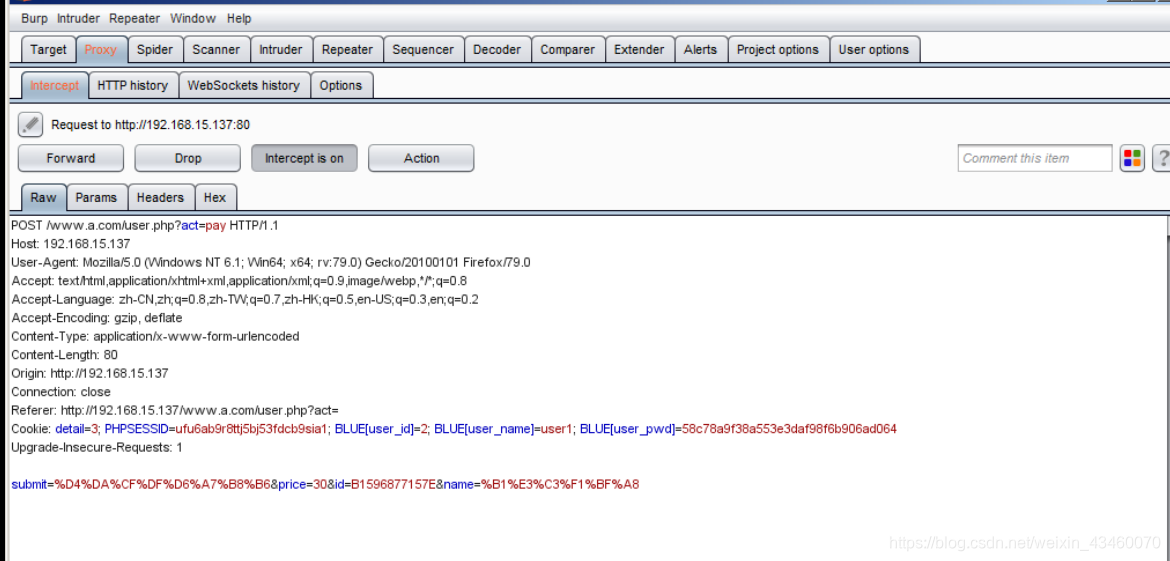

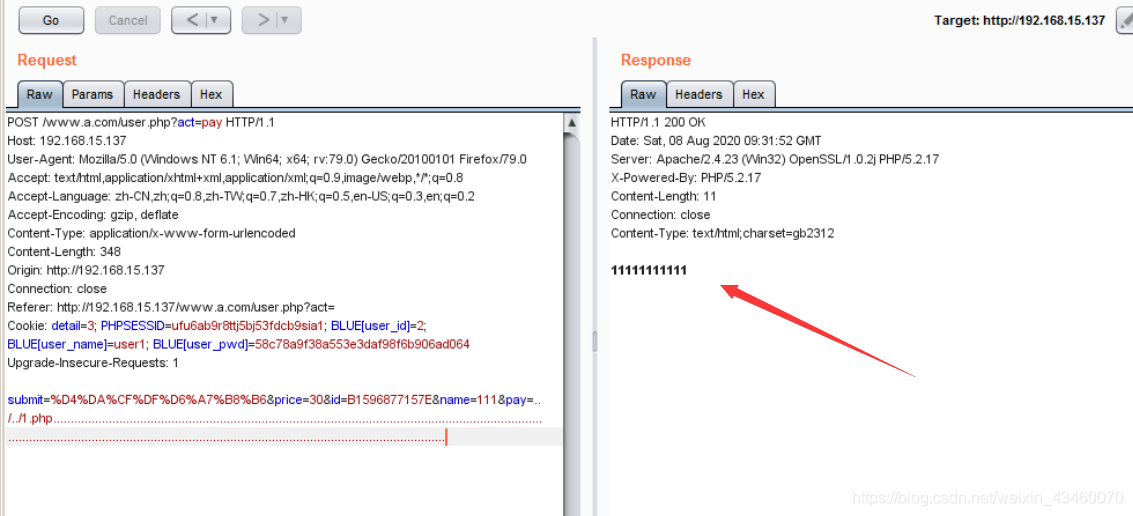

此处post接受act参数,但是并未对这个参数进行任何过滤,所以应该就是存在文件包含漏洞的,抓包进行测试

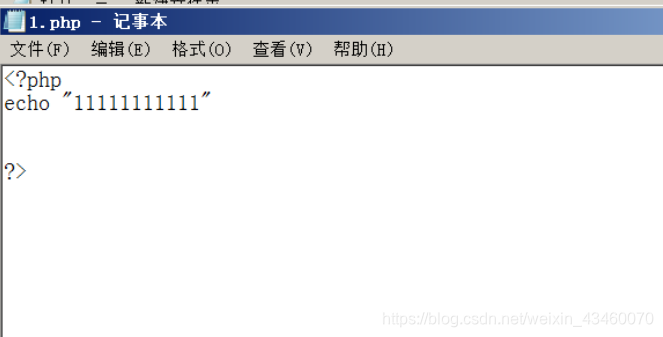

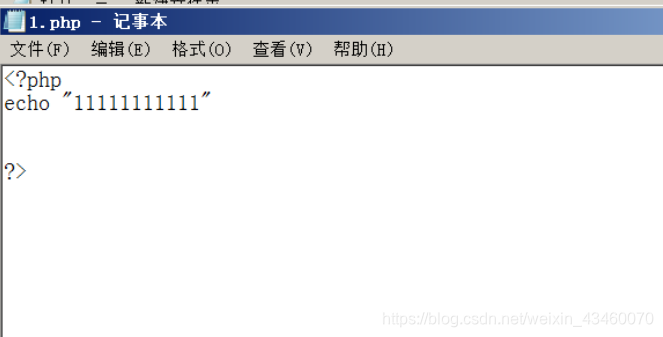

此处post接受act参数,但是并未对这个参数进行任何过滤,所以应该就是存在文件包含漏洞的,抓包进行测试  我已经提前在www.a.com目录下建立好了一个1.php文件里面就是输出一些内容,

我已经提前在www.a.com目录下建立好了一个1.php文件里面就是输出一些内容,  发送到repeater模块

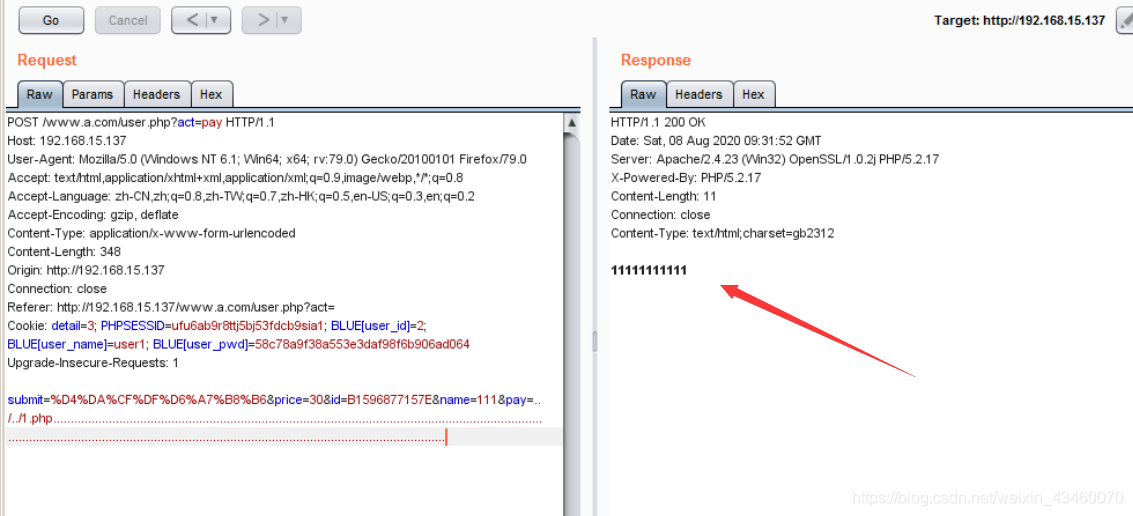

发送到repeater模块

此处文件包含成功,文件包含漏洞一般是需要配合文件上传来使用,上传含有写木马的代码的图片,因为不论是什么后缀,都会被当成php来解析。

此处文件包含成功,文件包含漏洞一般是需要配合文件上传来使用,上传含有写木马的代码的图片,因为不论是什么后缀,都会被当成php来解析。  这里初步看起来是没有任何过滤的,只是验证了一下ad_id参数是否为空,我们深入进去查看一下getone这个函数有没有进行过滤操作

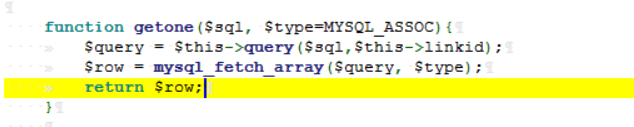

这里初步看起来是没有任何过滤的,只是验证了一下ad_id参数是否为空,我们深入进去查看一下getone这个函数有没有进行过滤操作  很明显这里是没有任何过滤操作的 基本可以判断存在SQL注入漏洞 前端复现尝试一下

很明显这里是没有任何过滤操作的 基本可以判断存在SQL注入漏洞 前端复现尝试一下  当我们随便传参进来,页面是正常的,下面进行注入测试

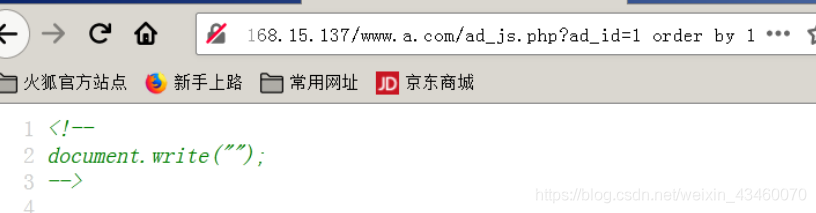

当我们随便传参进来,页面是正常的,下面进行注入测试  order by 1页面返回正常

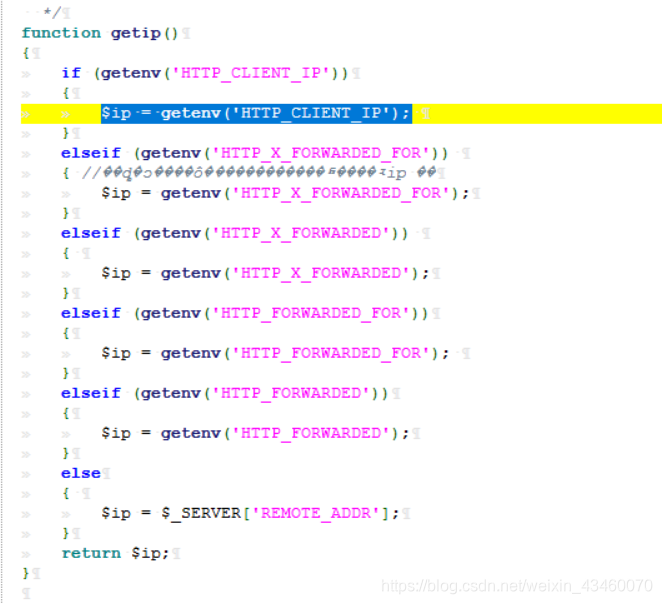

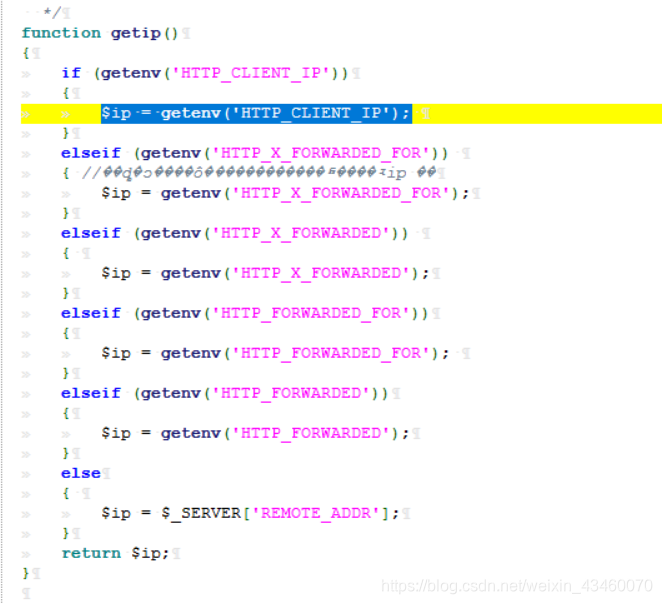

order by 1页面返回正常  在PHP中getenv(参数)函数是一个用于获取环境变量的函数,在这个函数中获取到的ip并没有进行过滤,下面查看哪里调用了这个函数,后面的SQL语句是否直接执行

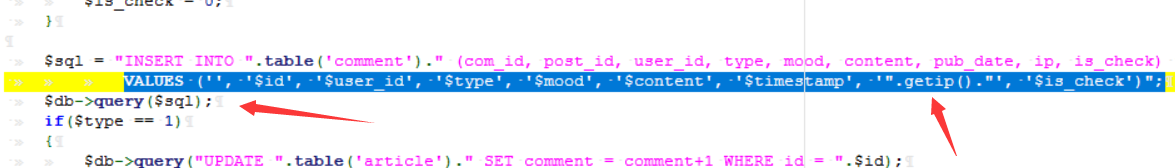

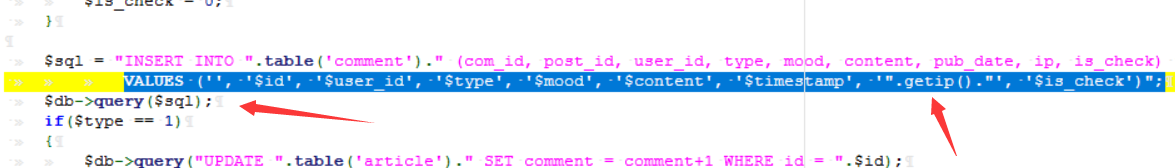

在PHP中getenv(参数)函数是一个用于获取环境变量的函数,在这个函数中获取到的ip并没有进行过滤,下面查看哪里调用了这个函数,后面的SQL语句是否直接执行  很显然这里调用了getip这个函数,在执行SQL语句之前并未进行任何过滤,所以此处一定是存在SQL注入漏洞的 收获:想要审计出漏洞,一定要先搞懂站点哪一步进行了什么操作,对应文件和相关参数变化,这样才能深刻理解和挖掘漏洞 先审计到这里,后面应该还会有xss的漏洞等等

很显然这里调用了getip这个函数,在执行SQL语句之前并未进行任何过滤,所以此处一定是存在SQL注入漏洞的 收获:想要审计出漏洞,一定要先搞懂站点哪一步进行了什么操作,对应文件和相关参数变化,这样才能深刻理解和挖掘漏洞 先审计到这里,后面应该还会有xss的漏洞等等

发布日期:2021-06-27 12:56:25

浏览次数:26

分类:技术文章

本文共 1033 字,大约阅读时间需要 3 分钟。

以后每3~5天审计一个建站系统,并写下博客作为见证,直到独立审计出通用型漏洞,拿到CNVD证书。

今天要审计的是对入门比较友好的bluecms,代码较为简单,代码量也比较小,下面开始。 一、文件包含漏洞 此次采用灰盒测试,边审计代码边进行验证

此次采用灰盒测试,边审计代码边进行验证  搭建成功,进行代码审计的时候,自己搭建本地测试环境是相当必要的,这样可以对自己发现的漏洞进行验证。 我用的是Seay代码审计系统,先进行自动审计,省去我们一部分 时间。

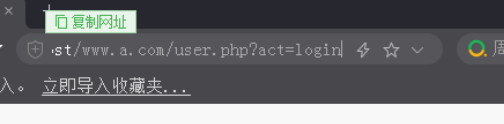

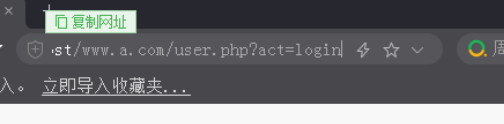

搭建成功,进行代码审计的时候,自己搭建本地测试环境是相当必要的,这样可以对自己发现的漏洞进行验证。 我用的是Seay代码审计系统,先进行自动审计,省去我们一部分 时间。  首先是这一处,很明显的文件包含漏洞,act参数在前端是表示用户的行为,当我们点击登陆的时候,就会进入这个页面,

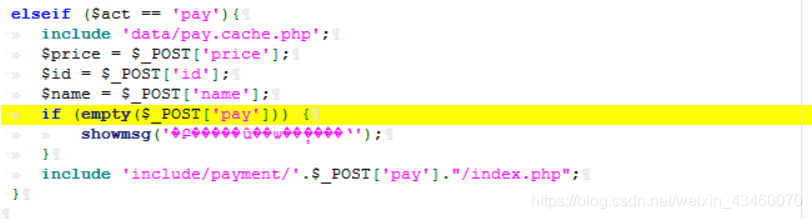

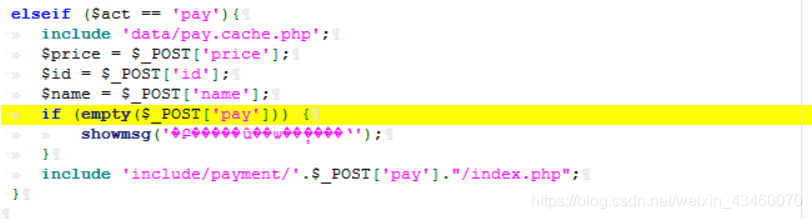

首先是这一处,很明显的文件包含漏洞,act参数在前端是表示用户的行为,当我们点击登陆的时候,就会进入这个页面,  所以猜测,当我们支付的时候,应该就会是这样

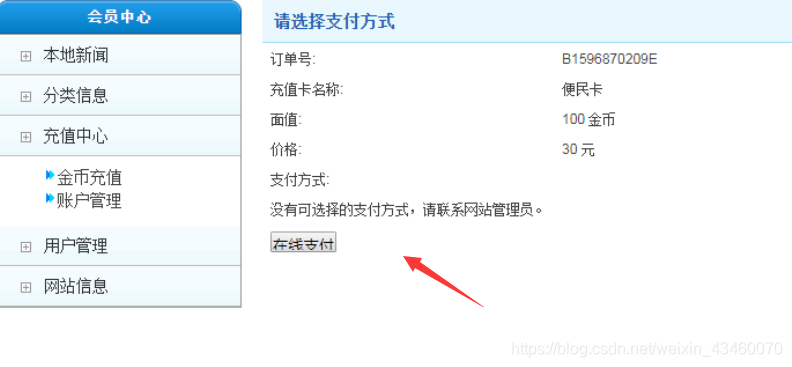

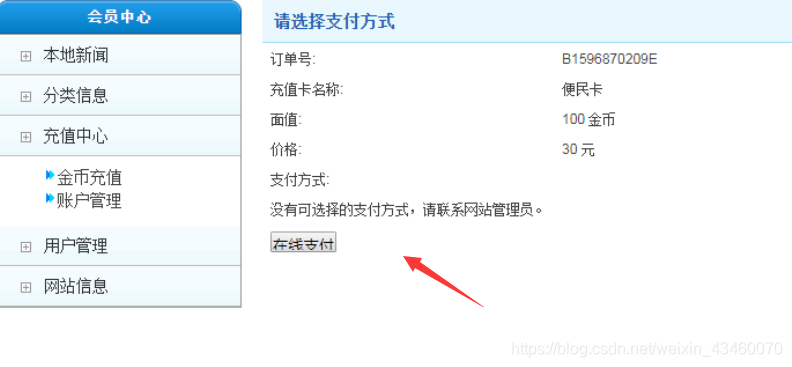

所以猜测,当我们支付的时候,应该就会是这样

此处post接受act参数,但是并未对这个参数进行任何过滤,所以应该就是存在文件包含漏洞的,抓包进行测试

此处post接受act参数,但是并未对这个参数进行任何过滤,所以应该就是存在文件包含漏洞的,抓包进行测试  我已经提前在www.a.com目录下建立好了一个1.php文件里面就是输出一些内容,

我已经提前在www.a.com目录下建立好了一个1.php文件里面就是输出一些内容,  发送到repeater模块

发送到repeater模块  分析此处如果我们不进行截断的话,就会拼接上后面的index.php

分析此处如果我们不进行截断的话,就会拼接上后面的index.php

此处进行说明:在php小于5.4之前的版本可以用多个点来截断

window下是259个’.'就可以进行截断 Linux下要4096个‘.’此外还有常见的“?”截断,或者是%00截断 此处文件包含成功,文件包含漏洞一般是需要配合文件上传来使用,上传含有写木马的代码的图片,因为不论是什么后缀,都会被当成php来解析。

此处文件包含成功,文件包含漏洞一般是需要配合文件上传来使用,上传含有写木马的代码的图片,因为不论是什么后缀,都会被当成php来解析。 二、sql注入漏洞

在uploads目录下有一个ad_js.php

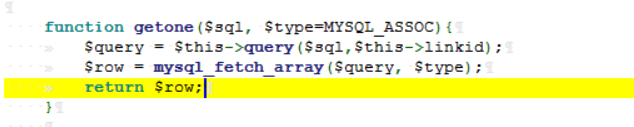

这里初步看起来是没有任何过滤的,只是验证了一下ad_id参数是否为空,我们深入进去查看一下getone这个函数有没有进行过滤操作

这里初步看起来是没有任何过滤的,只是验证了一下ad_id参数是否为空,我们深入进去查看一下getone这个函数有没有进行过滤操作  很明显这里是没有任何过滤操作的 基本可以判断存在SQL注入漏洞 前端复现尝试一下

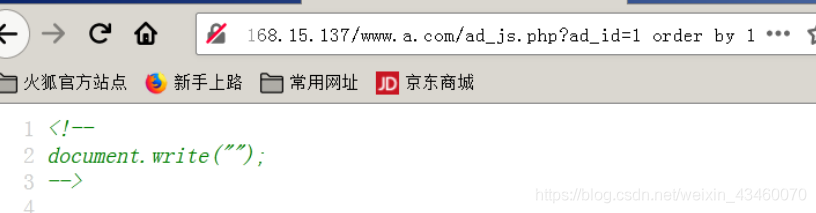

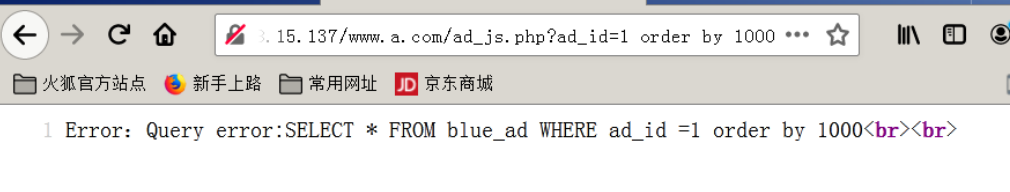

很明显这里是没有任何过滤操作的 基本可以判断存在SQL注入漏洞 前端复现尝试一下  当我们随便传参进来,页面是正常的,下面进行注入测试

当我们随便传参进来,页面是正常的,下面进行注入测试  order by 1页面返回正常

order by 1页面返回正常

三、SQL注入漏洞

在PHP中getenv(参数)函数是一个用于获取环境变量的函数,在这个函数中获取到的ip并没有进行过滤,下面查看哪里调用了这个函数,后面的SQL语句是否直接执行

在PHP中getenv(参数)函数是一个用于获取环境变量的函数,在这个函数中获取到的ip并没有进行过滤,下面查看哪里调用了这个函数,后面的SQL语句是否直接执行  很显然这里调用了getip这个函数,在执行SQL语句之前并未进行任何过滤,所以此处一定是存在SQL注入漏洞的 收获:想要审计出漏洞,一定要先搞懂站点哪一步进行了什么操作,对应文件和相关参数变化,这样才能深刻理解和挖掘漏洞 先审计到这里,后面应该还会有xss的漏洞等等

很显然这里调用了getip这个函数,在执行SQL语句之前并未进行任何过滤,所以此处一定是存在SQL注入漏洞的 收获:想要审计出漏洞,一定要先搞懂站点哪一步进行了什么操作,对应文件和相关参数变化,这样才能深刻理解和挖掘漏洞 先审计到这里,后面应该还会有xss的漏洞等等 转载地址:https://blog.csdn.net/weixin_43460070/article/details/107879145 如侵犯您的版权,请留言回复原文章的地址,我们会给您删除此文章,给您带来不便请您谅解!

发表评论

最新留言

关注你微信了!

[***.104.42.241]2024年04月22日 01时23分55秒

关于作者

喝酒易醉,品茶养心,人生如梦,品茶悟道,何以解忧?唯有杜康!

-- 愿君每日到此一游!

推荐文章

vue 事件总线EventBus的概念、使用以及注意点

2019-04-27

JavaScript 用七种方式教你判断一个变量是否为数组类型

2019-04-27

黄家懿:河北高校邀请赛 -- 二手车交易价格预测决赛答辩

2019-04-27

如何利用pyecharts绘制酷炫的桑基图?

2019-04-27

王朝阳:河北高校邀请赛 -- 二手车交易价格预测决赛答辩

2019-04-27

Scratch等级考试(二级)模拟题

2019-04-27

如何在Jupyter Lab中显示pyecharts的图形?

2019-04-27

什么是Python之禅?

2019-04-27

【青少年编程】【Scratch】01 运动模块

2019-04-27

json的序列化与反序列化

2019-04-27

【第16周复盘】学习的飞轮

2019-04-27

如何利用pyecharts绘制炫酷的关系网络图?

2019-04-27

NCEPU:线下组队学习周报(007)

2019-04-27

【青少年编程】【二级】寻找宝石

2019-04-27

【组队学习】【26期】Linux教程

2021-06-30

LeetCode-LCP 18. 早餐组合(Goland实现)

2021-06-30

C++从入门到进阶近100本书推荐电子书pdf

2021-07-01

蓝桥杯 - [2014年第五届真题]分糖果(模拟)

2021-07-01

蓝桥杯 - [2013年第四届真题]大臣的旅费(DFS)

2021-07-01

蓝桥杯 - [2013年第四届真题]带分数(全排列)

2021-07-01