代码审计-es*cms v6.7版本 文件包含漏洞

界面清晰,高亮显示对于各种变量以及函数的区分很有效,同时可以直接编译php代码

界面清晰,高亮显示对于各种变量以及函数的区分很有效,同时可以直接编译php代码  对于添加备注,对代码进行简单的调试非常好用

对于添加备注,对代码进行简单的调试非常好用  先分析一下代码审计的思路以及自己遇到的问题吧。整体来说代码安全性很不错,直找到后台的一个文件包含,前台基本没什么漏洞,也可能是我技术水平还不够。

先分析一下代码审计的思路以及自己遇到的问题吧。整体来说代码安全性很不错,直找到后台的一个文件包含,前台基本没什么漏洞,也可能是我技术水平还不够。  首先是index.php

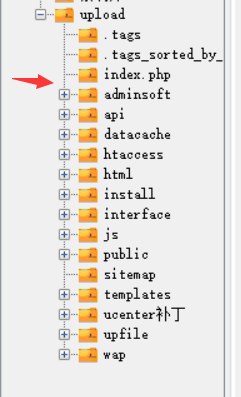

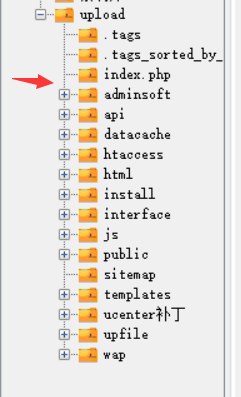

首先是index.php

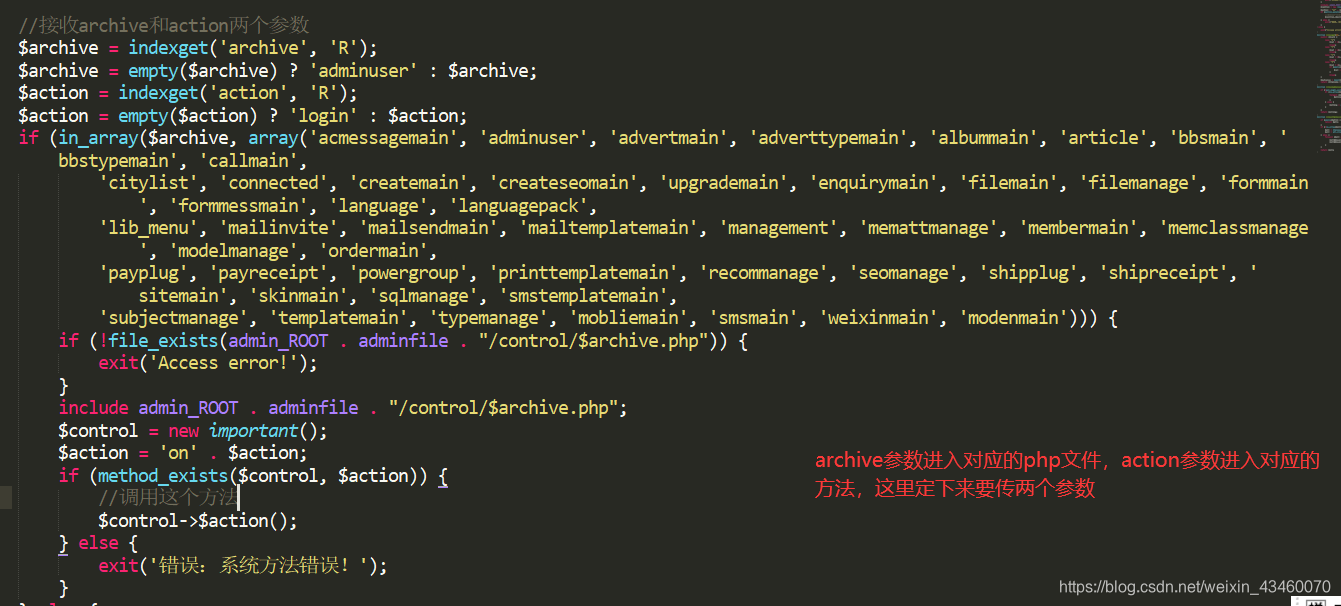

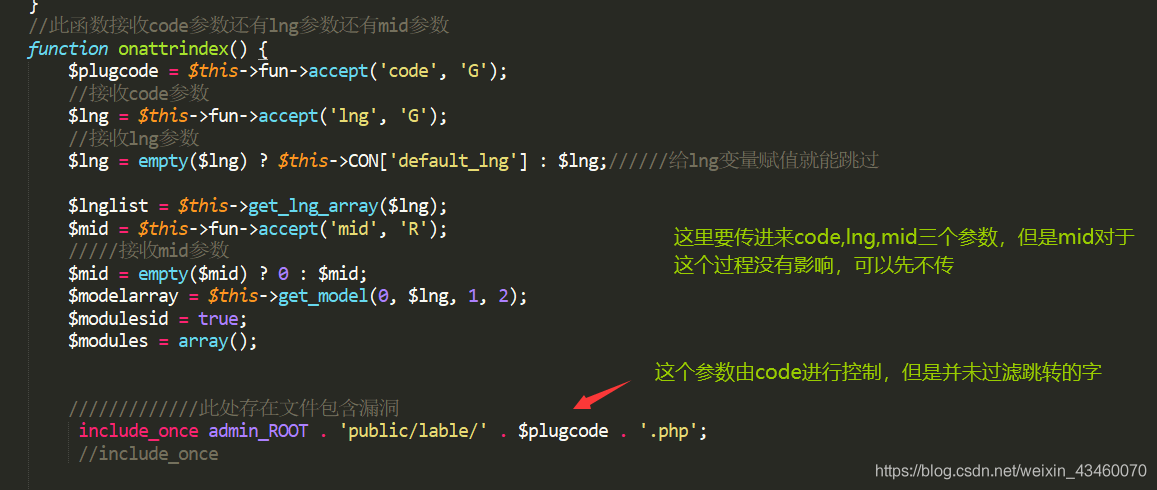

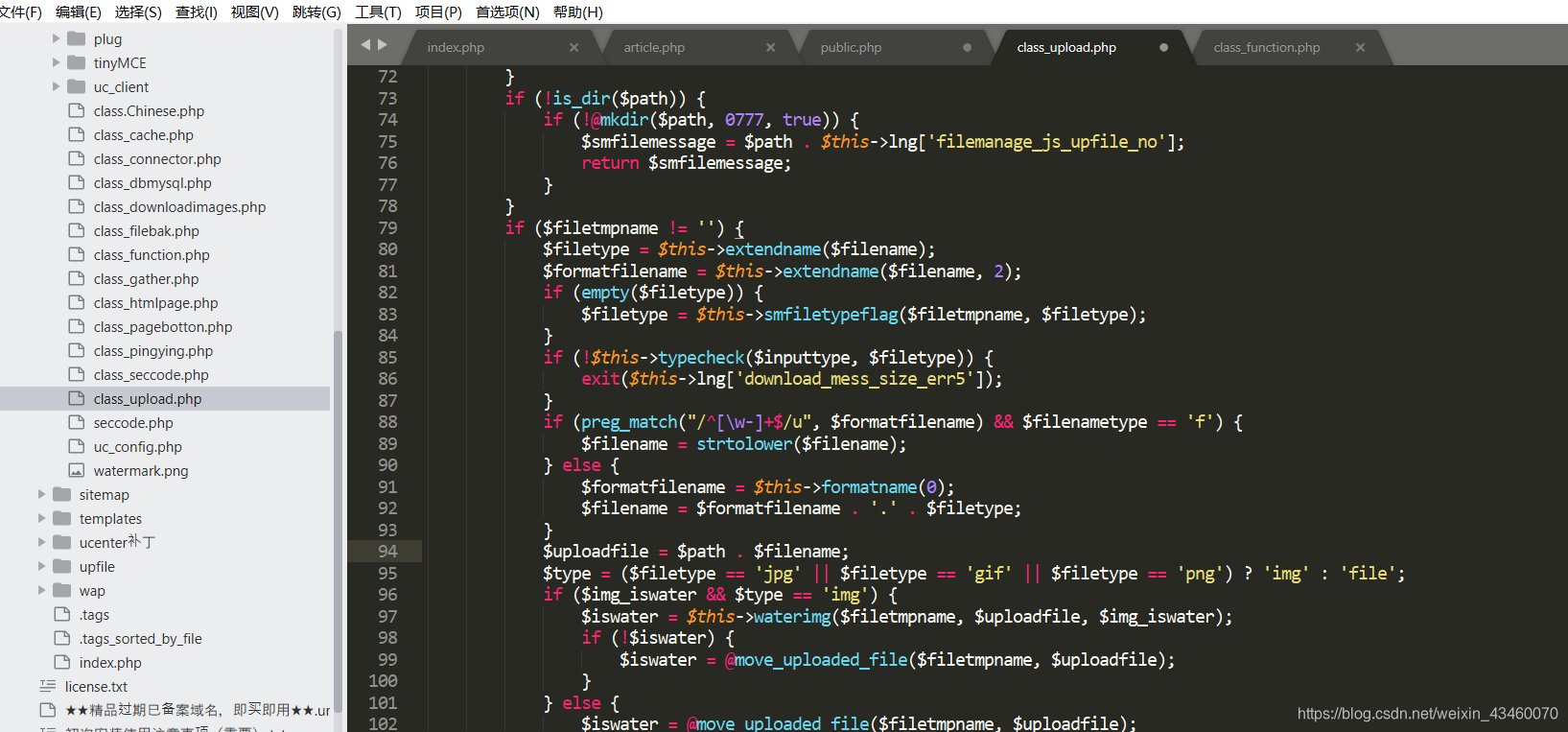

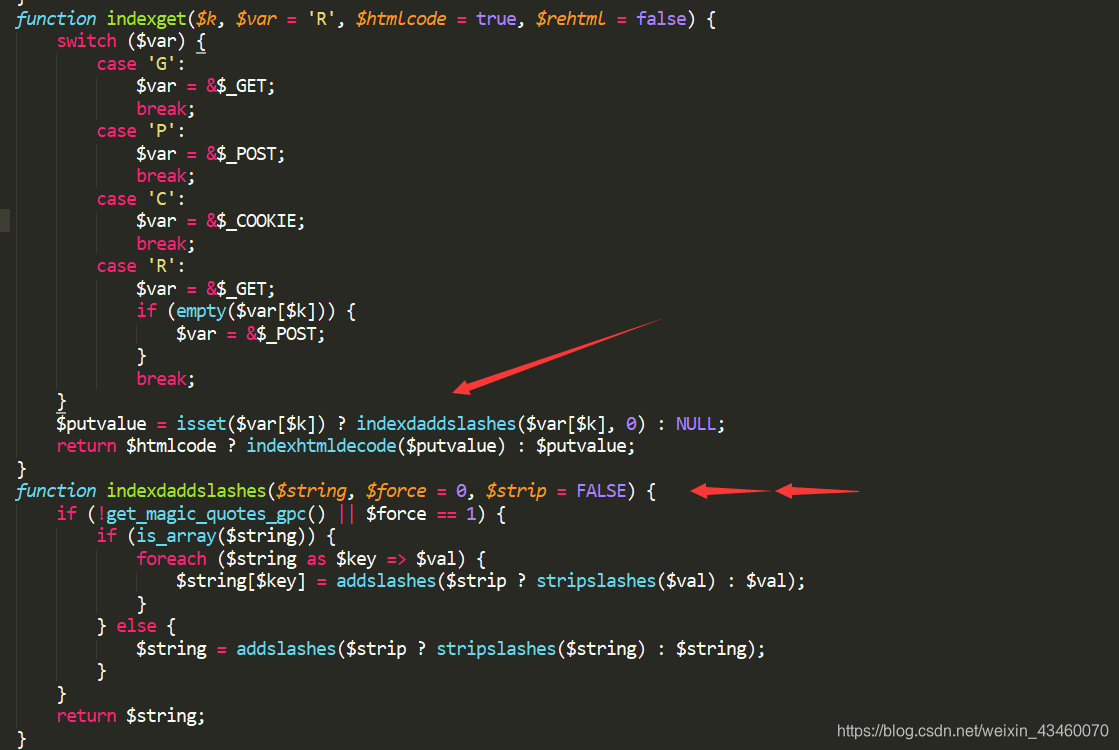

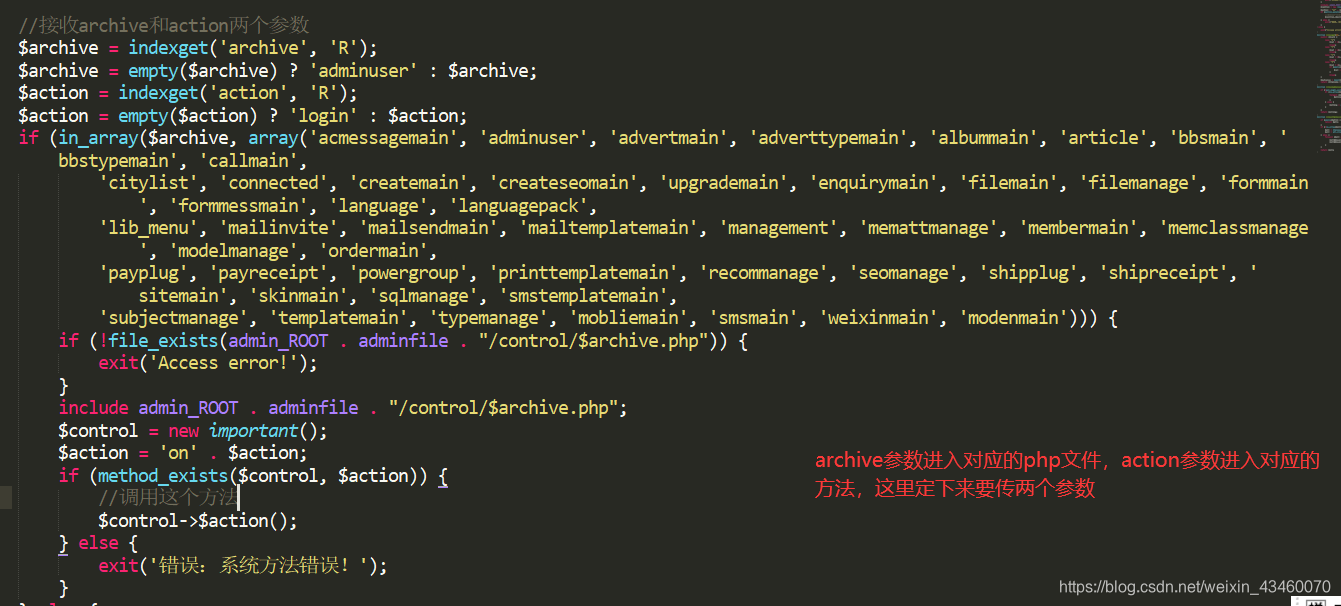

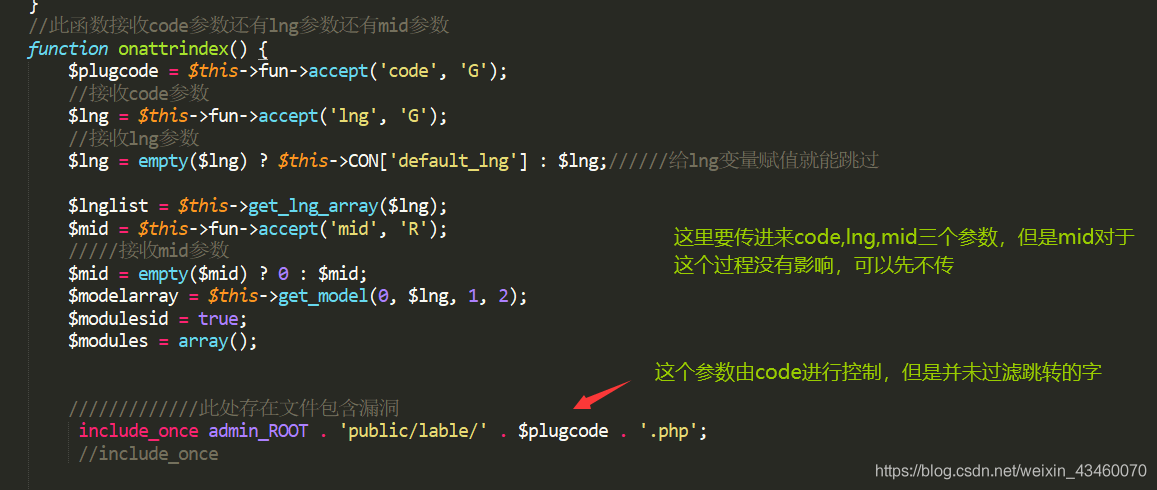

问题就出现在这里,对于要包含的文件名字,代码也是用的addlashes这个函数来进行处理的,但是我们要实现任意文件包含,并不需要使用(“)和(‘)和(\),所以此处就可以实现任意文件的包含,下面先分析一下要如何进入这个文件和这个方法 先来到后台的index.php文件

问题就出现在这里,对于要包含的文件名字,代码也是用的addlashes这个函数来进行处理的,但是我们要实现任意文件包含,并不需要使用(“)和(‘)和(\),所以此处就可以实现任意文件的包含,下面先分析一下要如何进入这个文件和这个方法 先来到后台的index.php文件  然后进入对应的方法中

然后进入对应的方法中

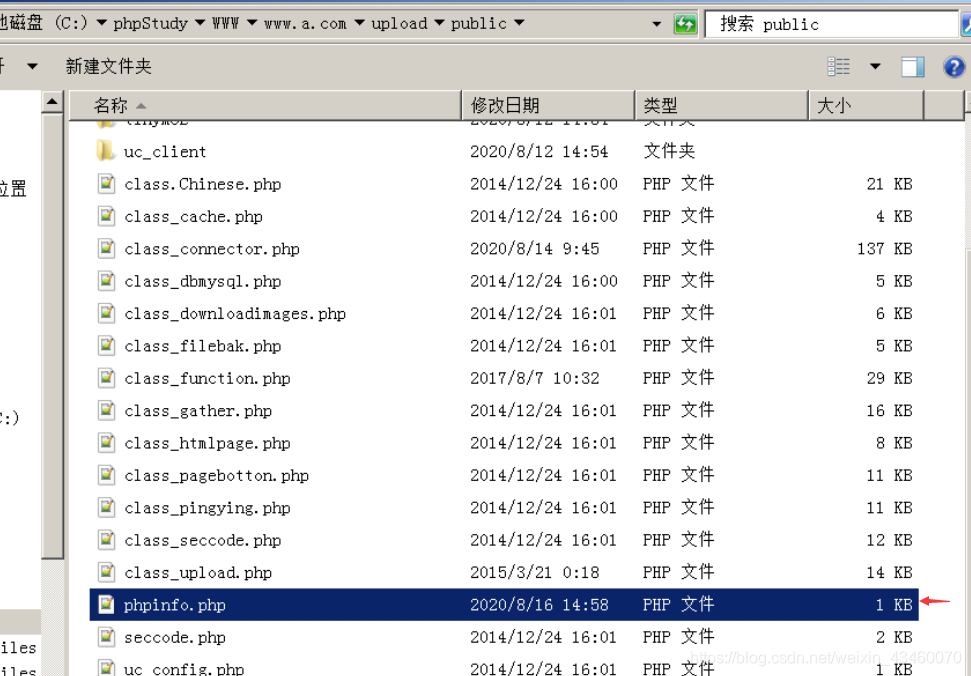

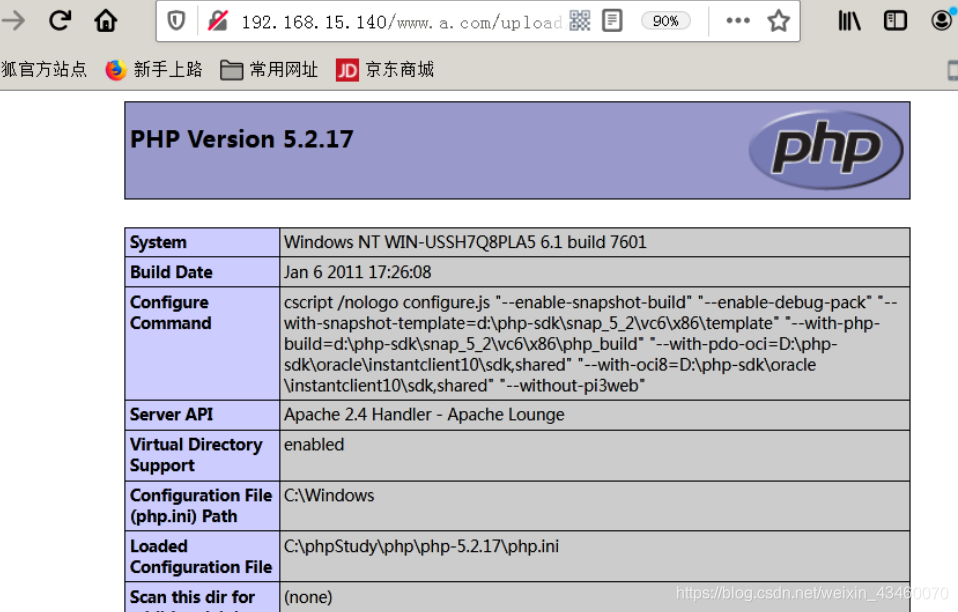

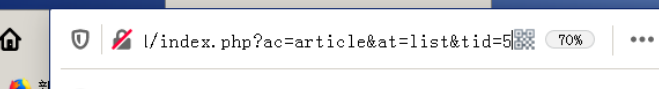

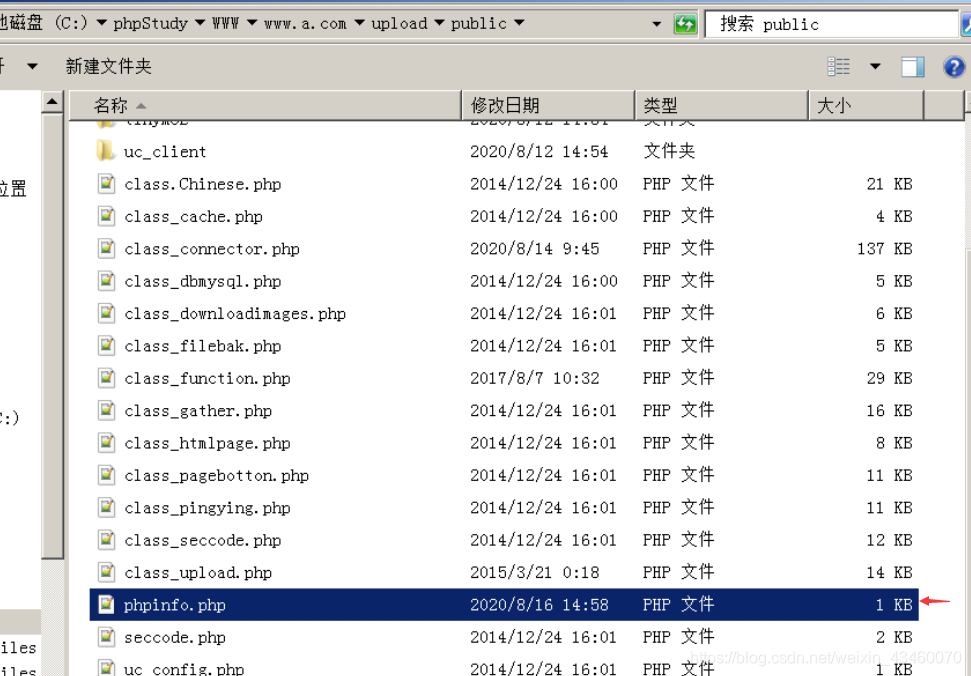

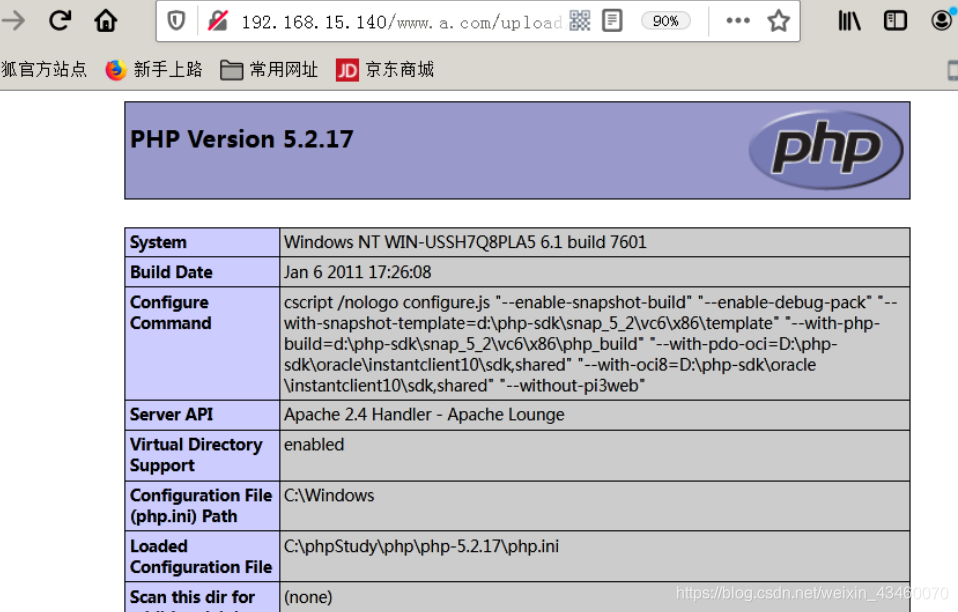

我先在Public目录下建立了一个phpinfo的文件,读取phpinfo的POC如下: http://192.168.15.140/www.a.com/upload/adminsoft/index.php?archive=templatemain&action=attrindex&lng=city&code=…/phpinfo

我先在Public目录下建立了一个phpinfo的文件,读取phpinfo的POC如下: http://192.168.15.140/www.a.com/upload/adminsoft/index.php?archive=templatemain&action=attrindex&lng=city&code=…/phpinfo  这样就成功读取到了上一级目录下的php文件,如果能配合一些文件上传的话就会危害系统安全。

这样就成功读取到了上一级目录下的php文件,如果能配合一些文件上传的话就会危害系统安全。

发布日期:2021-06-27 12:56:25

浏览次数:38

分类:技术文章

本文共 940 字,大约阅读时间需要 3 分钟。

这次来晚了,这几天看了许多视频,感觉自己又行了,于时独自去审计了一个cms,还是有点难搞的。

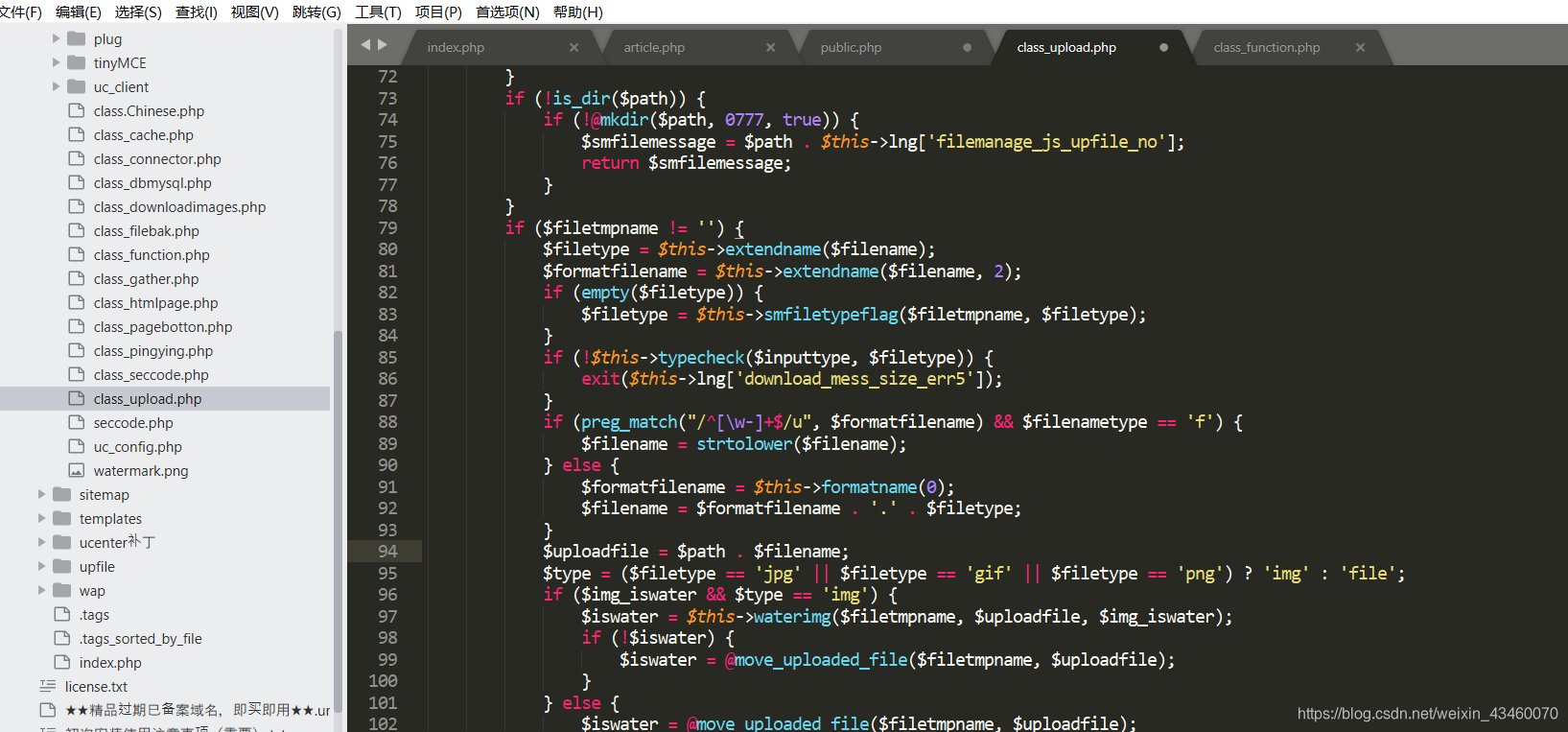

在说代码审计之前给大家安利一款工具,那就是sublime text 3,这个工具体积小,功能强大,可以区分并且编译多种代码,直接上截图 界面清晰,高亮显示对于各种变量以及函数的区分很有效,同时可以直接编译php代码

界面清晰,高亮显示对于各种变量以及函数的区分很有效,同时可以直接编译php代码  对于添加备注,对代码进行简单的调试非常好用

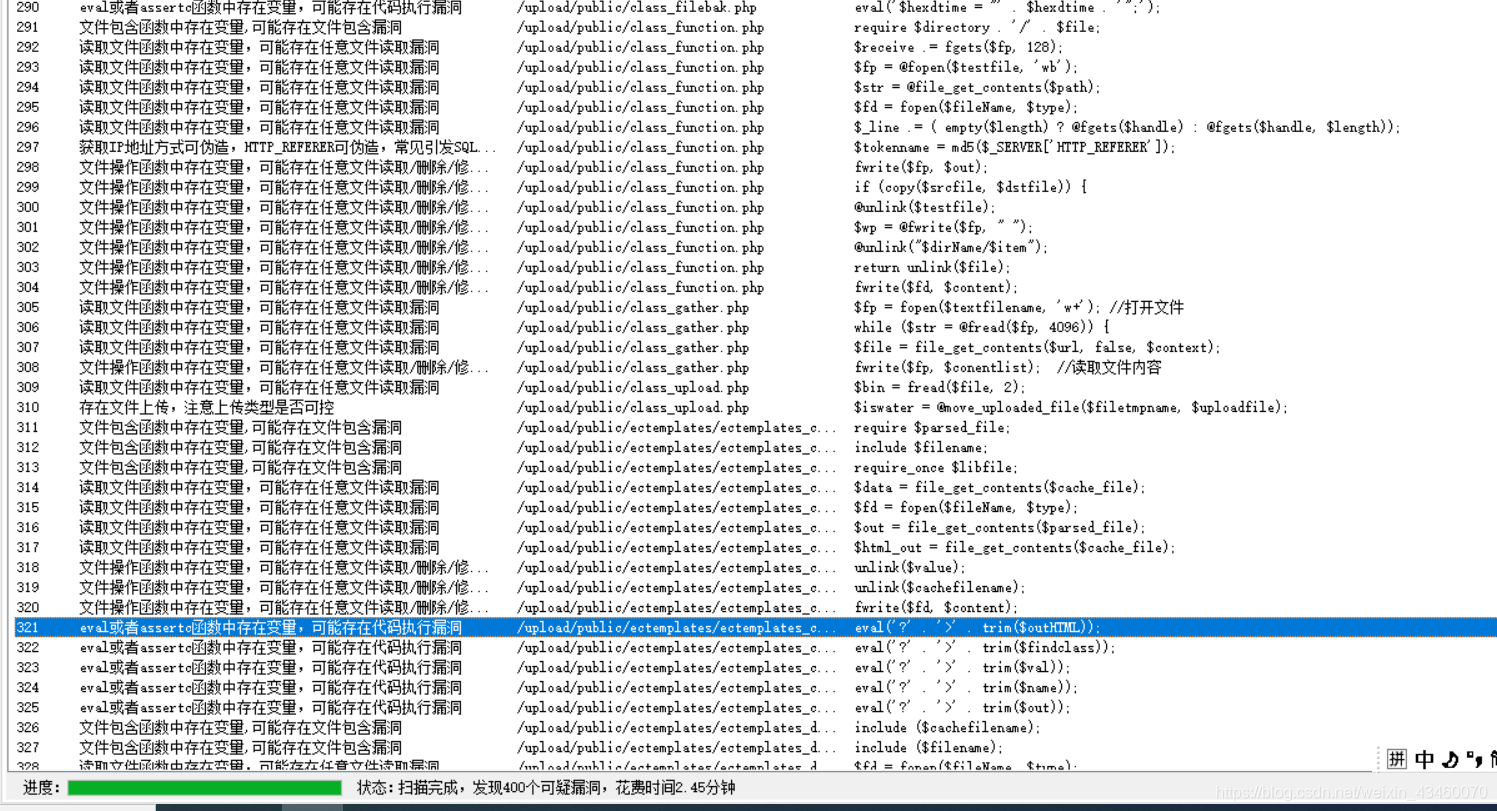

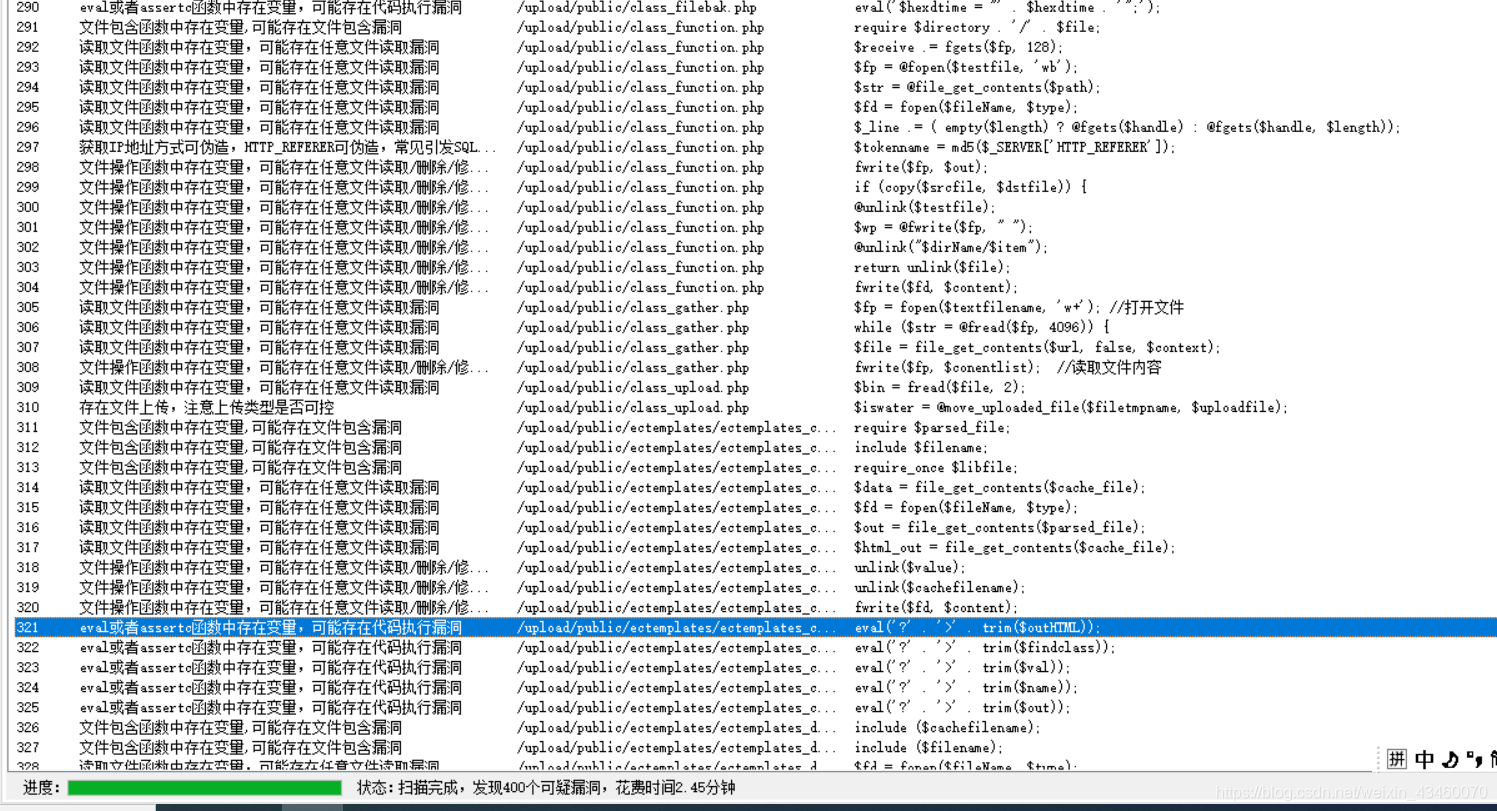

对于添加备注,对代码进行简单的调试非常好用 此次审计的目标是es*cms v6.7版本,这是我第一次独立审计,整体来说代码的安全性还是很高的,我的思路是先用法师的代码审计工具进行自动审计,然后一个一个去跟进,所以此次花的时间比较久。

先分析一下代码审计的思路以及自己遇到的问题吧。整体来说代码安全性很不错,直找到后台的一个文件包含,前台基本没什么漏洞,也可能是我技术水平还不够。

先分析一下代码审计的思路以及自己遇到的问题吧。整体来说代码安全性很不错,直找到后台的一个文件包含,前台基本没什么漏洞,也可能是我技术水平还不够。  首先是index.php

首先是index.php  首先对于传进来的参数都会对特殊字符用addslashes()函数进行过滤,首页基本没办法实现SQL注入

首先对于传进来的参数都会对特殊字符用addslashes()函数进行过滤,首页基本没办法实现SQL注入

整体我全部都将Seay所报出来的漏洞基本都看了一遍,并没有发现可以进行注入的点,因为这个程序设计的思路是只要是从客户端接收来的参数,都会经过addlashes()这个函数。

整体我全部都将Seay所报出来的漏洞基本都看了一遍,并没有发现可以进行注入的点,因为这个程序设计的思路是只要是从客户端接收来的参数,都会经过addlashes()这个函数。

问题就出现在这里,对于要包含的文件名字,代码也是用的addlashes这个函数来进行处理的,但是我们要实现任意文件包含,并不需要使用(“)和(‘)和(\),所以此处就可以实现任意文件的包含,下面先分析一下要如何进入这个文件和这个方法 先来到后台的index.php文件

问题就出现在这里,对于要包含的文件名字,代码也是用的addlashes这个函数来进行处理的,但是我们要实现任意文件包含,并不需要使用(“)和(‘)和(\),所以此处就可以实现任意文件的包含,下面先分析一下要如何进入这个文件和这个方法 先来到后台的index.php文件  然后进入对应的方法中

然后进入对应的方法中

我先在Public目录下建立了一个phpinfo的文件,读取phpinfo的POC如下: http://192.168.15.140/www.a.com/upload/adminsoft/index.php?archive=templatemain&action=attrindex&lng=city&code=…/phpinfo

我先在Public目录下建立了一个phpinfo的文件,读取phpinfo的POC如下: http://192.168.15.140/www.a.com/upload/adminsoft/index.php?archive=templatemain&action=attrindex&lng=city&code=…/phpinfo  这样就成功读取到了上一级目录下的php文件,如果能配合一些文件上传的话就会危害系统安全。

这样就成功读取到了上一级目录下的php文件,如果能配合一些文件上传的话就会危害系统安全。 此次博文比计划晚了三天,后面加油争取按进度完成!

转载地址:https://blog.csdn.net/weixin_43460070/article/details/108010273 如侵犯您的版权,请留言回复原文章的地址,我们会给您删除此文章,给您带来不便请您谅解!

发表评论

最新留言

表示我来过!

[***.240.166.169]2024年04月22日 10时33分06秒

关于作者

喝酒易醉,品茶养心,人生如梦,品茶悟道,何以解忧?唯有杜康!

-- 愿君每日到此一游!

推荐文章

查看Firefox中的缓存

2019-04-27

http header头设置反向代理不缓存

2019-04-27

配置MySQL主从复制

2019-04-27

CI框架如何删除地址栏的 index.php

2019-04-27

expires与etag控制页面缓存的优先级

2019-04-27

取消掉Transfer-Encoding:chunked

2019-04-27

HTTP协议中的Tranfer-Encoding:chunked编码解析

2019-04-27

JavaScript面向对象编程

2019-04-27

在Javascript中使用面向对象的编程

2019-04-27

由浅入深剖析.htaccess

2019-04-27

php函数serialize()与unserialize()

2019-04-27

PHP Webservice的发布与调用

2019-04-27

php反射类 ReflectionClass

2019-04-27

php扩展xdebug基本使用

2019-04-27

为 PHP 应用提速、提速、再提速

2019-04-27

Linux下gedit显示行号

2019-04-27

《Advanced PHP Programming》读书笔记

2019-04-27

让我们谈谈RAID

2019-04-27

jQuery日期选择器插件date-input

2019-04-27

PHP使用curl_multi_add_handle并行处理

2019-04-27