网络安全-利用sniffer抓包软件,分析IP头的结构(详解)

发布日期:2021-06-30 17:44:33

浏览次数:2

分类:技术文章

本文共 1338 字,大约阅读时间需要 4 分钟。

利用sniffer抓包软件,分析IP头的结构

注:以下使用的Windows XP系统是安装在VMware虚拟机上的

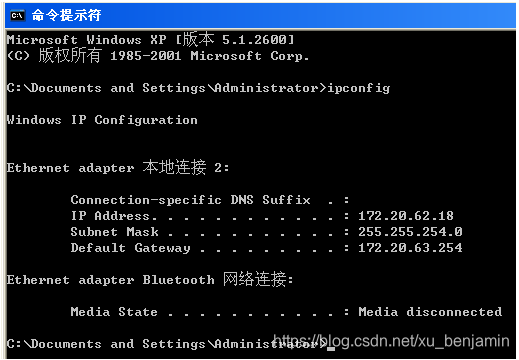

(1)分别查看两台主机的IP地址

步骤:在cmd窗口中输入ipconfig ,回车。- 主机1:

- 主机2:

(2)打开sniffer软件,并设置过滤器。 步骤:点击菜单栏Capture→Define Filter,再选择Advance,勾选IP选项。点击确定。

(2)打开sniffer软件,并设置过滤器。 步骤:点击菜单栏Capture→Define Filter,再选择Advance,勾选IP选项。点击确定。  再在Address中选则IP,输入Station1和Station2,点击确定。

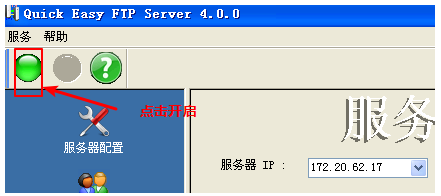

再在Address中选则IP,输入Station1和Station2,点击确定。  (3)在主机2上打开Quick Easy FTP Server 软件,开启服务器。

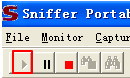

(3)在主机2上打开Quick Easy FTP Server 软件,开启服务器。  (4)在Sniffer中下图开始按钮,准备抓包。

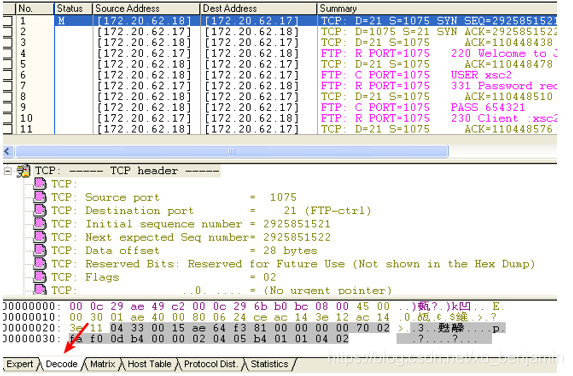

(4)在Sniffer中下图开始按钮,准备抓包。  (5)在主机1的cmd中输入ftp 172.20.62.17 ,(注意:ftp 后面跟的ip地址以自己机器上在cmd命令行中用ipconfig命令查询出来的为准)回车,输入连接服务器的用户名,回车,输入密码,回车。显示连接成功。 (6)在Sniffer中点击下图的停止并显示按钮。然后在显示结果的页面选择Decode。查看抓包的情况。

(5)在主机1的cmd中输入ftp 172.20.62.17 ,(注意:ftp 后面跟的ip地址以自己机器上在cmd命令行中用ipconfig命令查询出来的为准)回车,输入连接服务器的用户名,回车,输入密码,回车。显示连接成功。 (6)在Sniffer中点击下图的停止并显示按钮。然后在显示结果的页面选择Decode。查看抓包的情况。

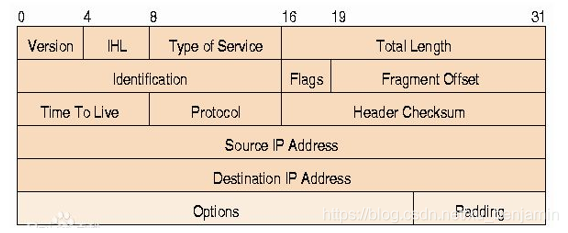

(7)分析IP头结构 首先看一下IPv4的头部结构:

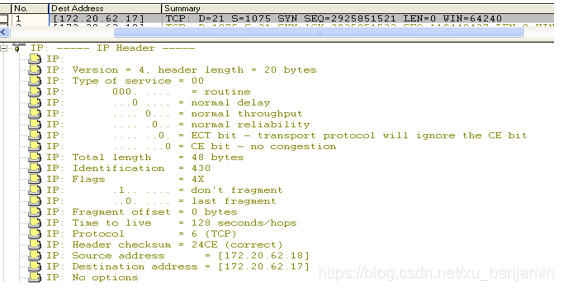

(7)分析IP头结构 首先看一下IPv4的头部结构:  再看一下抓包的情况:

再看一下抓包的情况:  这里以第一次向服务请求时的IP头部为例分析:

这里以第一次向服务请求时的IP头部为例分析: - 版本号(Version):4,即使用的IP协议为Ipv4。

- 头部长度(header length):20 bytes,即占20个字节。

- 区分服务(Type of service):只有在使用区分服务时,这个字段才起作用,这里没有使用到这个字段。

- 总长度(Total length):指首部和数据之和的长度,这里为48 bytes,即48个字节。

- 标识(Identification):IP软件在存储器中维持一个计数器,每产生一个数据报,计数器就加1,并将此值赋给标识字段。

- 标志(Flags):为分片存在。标志字段中最低位=1,表示后面“还有分片”的数据报,最低位=0,表示这是最后一个;标志字段中间的一位=0,表示允许分片,否则表示不能分片。

- 片偏移(Fragment offset):较长的分组在分片后,某片在原分组中的相对位置。这里为0 bytes,表示还没有偏移。

- 生存时间(Time to live):表示数据报在网络中的寿命。现在通常表示“跳数限制”,数据报到达目的地之前允许经过的路由跳跳数。跳一下减1,得0丢弃。

- 协议(Protocol):为6,表示使用的是TCP协议。这里的不同取值表示不同的协议,具体可上网搜索。

- 首部检验和(Header checksum):这个字段只检验数据报的首部,但不包括数据部分。这里括号中有显示correct,表示检验正确。

- 源地址(Source address):表示请求发送方,这里为172.20.62.18,即主机1。

- 目的地址(Destination address):表示请求的接收方,这里为172.20.62.18,即主机2。

- 可选字段(Options):这里为No options,表示可选字段没有内容。

本文通过图文详细演示了利用Sniffer抓包软件进行抓包的操作,同时,根据实际抓包的情况详细分析了IP的头结构。

如果需要本次实验相关软件的欢迎给我评论留言!

转载地址:https://lexiaoyuan.blog.csdn.net/article/details/87214985 如侵犯您的版权,请留言回复原文章的地址,我们会给您删除此文章,给您带来不便请您谅解!

发表评论

最新留言

感谢大佬

[***.8.128.20]2024年04月27日 07时42分36秒

关于作者

喝酒易醉,品茶养心,人生如梦,品茶悟道,何以解忧?唯有杜康!

-- 愿君每日到此一游!

推荐文章

临界资源与临界区

2019-04-30

matlab中uint8,double,im2double和im2uint8的区别

2019-04-30

数字图像处理总复习

2019-04-30

图像去噪(包含修正的阿尔法均值滤波及通用滤波方法代码)

2019-04-30

SVM进行人脸检测

2019-04-30

C++学习笔记

2019-04-30

图像处理学习笔记

2019-04-30

Machine Learning Onramp on MATLAB 学习笔记

2019-04-30

Machine Learning with MATLAB 1.1 to 2.2

2019-04-30

Learning DSP with MATLAB

2019-04-30

用MATLAB实现m序列的生成(MATLAB 2021a适用)

2019-04-30

MATLAB函数备忘(定期更新)

2019-04-30

13行MATLAB代码实现网络爬虫 爬取NASA画廊星图

2019-04-30

MATLAB指定路径保存图片方法

2019-04-30

Python一键获取微信推送封面图

2019-04-30

油猴脚本:微信推送浏览功能拓展

2019-04-30

JavaScript DOM对象操作详解

2019-04-30

JavaScript 表单操作与MD5加密

2019-04-30

JAVA学习笔记4 - 循环与分支结构

2019-04-30