华为网络设备-访问控制列表配置实验

发布日期:2021-06-30 12:16:35

浏览次数:2

分类:技术文章

本文共 2728 字,大约阅读时间需要 9 分钟。

华为网络设备-访问控制列表配置实验

作者: 赖裕鑫 排版: 赖裕鑫 审核: 蔡宗唐

文章目录

实验介绍

访问控制列表ACL是由一条或多条规则组成的集合。所谓规则,是指描述报文匹配条件的判断语句,这些条件可以是报文的源地址、目的地址、端口号等。

ACL本质上是一种报文过滤器,规则是过滤器的滤芯。设备基于这些规则进行报文匹配,可以过滤出特定的报文,并根据应用ACL的业务模块的处理策略来允许或阻止该报文通过。

实验目的

- 掌握ACL的配置方法

- 掌握ACL在接口下的应用方式

- 掌握流量过滤的基本方式

实验拓扑

实验思路

-

配置设备IP地址

-

配置OSPF,使得网络路由可达

-

配置ACL,匹配特定流量。

-

配置流量过滤。

操作步骤

1.配置IP地址(端口和loopback口地址)

[R1]int g0/0/0[R1-GigabitEthernet0/0/0]ip add 192.168.10.1 24[R1-GigabitEthernet0/0/0]int lo 0[R1-LoopBack0]ip add 1.1.1.1 24[R2]int g0/0/0[R2-GigabitEthernet0/0/0]ip add 192.168.10.2 24[R2-GigabitEthernet0/0/0]int g0/0/1[R2-GigabitEthernet0/0/1]ip add 192.168.20.1 24[R2-GigabitEthernet0/0/1]int lo 0[R2-LoopBack0]ip add 2.2.2.2 24[R3]int g0/0/0[R3-GigabitEthernet0/0/0]ip add 192.168.20.2 24[R3-GigabitEthernet0/0/0]int lo 0[R3-LoopBack0]ip add 3.3.3.3 24

2.配置OSPF(使网络联通)

[R1]ospf[R1-ospf-1]area 0[R1-ospf-1-area-0.0.0.0]network 1.1.1.1 0.0.0.0 [R1-ospf-1-area-0.0.0.0]network 192.168.10.1 0.0.0.0[R2]ospf[R2-ospf-1]area 0[R2-ospf-1-area-0.0.0.0]network 192.168.10.2 0.0.0.0[R2-ospf-1-area-0.0.0.0]network 192.168.20.1 0.0.0.0[R2-ospf-1-area-0.0.0.0]network 2.2.2.2 0.0.0.0[R3]ospf[R3-ospf-1]area 0[R3-ospf-1-area-0.0.0.0]network 192.168.20.2 0.0.0.0[R3-ospf-1-area-0.0.0.0]network 3.3.3.3 0.0.0.0

3.设置telnet登陆访问

[R3]telnet server enable //开启telnet功能[R3]user-interface vty 0 4 //设置进入vty登陆线程数量为5[R3-ui-vty0-4]set authentication password cipher huawei //配置认证密码模式为cipher,且密码为 huawei[R3-ui-vty0-4]user privilege level 3 //设置用户特权等级为3

4.配置访问控制(流量过滤)

[R3]acl 3000 //创建ACL控制列表,编号为3000 [R3-acl-adv-3000]rule 5 permit tcp source 1.1.1.1 0.0.0.0 destination 192.168.20.2 0.0.0.0 destination-port eq 23 //允许该流量通过[R3-acl-adv-3000]rule 10 deny tcp source any //拒绝源端的所有流量通过[R3-acl-adv-3000]q[R3-ui-vty0-4]acl 3000 inbound //设置ACL在线程内入境

实验验证

- 查看acl配置:

[R3]display acl 3000 Advanced ACL 3000, 2 rules //高级访问控制列表编号3000,2条规则Acl's step is 5 //ACL步长为5rule 5 permit tcp source 1.1.1.1 0 destination 192.168.20.2 0 destination-port //允许该流量通过eq telnet (1 matches) //用于telnet或tcp端口为23(1个匹配值)rule 10 deny tcp (3 matches) //拒绝该流量通过

-

telnet登陆验证:

(由于与ACL3000的配置所匹配,所以R1得以通过telnet登陆到目的端R3,并能够远程更改R3的用户名)

-

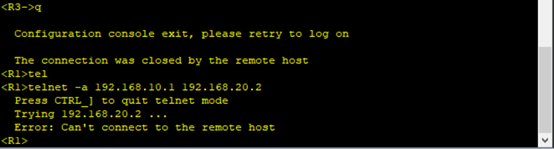

当R1用其他源IP登陆时,由于未与ACL配置所匹配,所以登陆错误:

任务总结

-

一个ACL只能基于一种协议,因此每种协议都需要配置单独的ACL

-

经过路由器接口的数据有进(ln)和出(Out)两个方向,因此在接口上配置访问控制列表也有进(In)和出(Out)两个方向

-

每个接口可以配置进方向的ACL,也可以配置出方向的ACL,或者两者都配置,但是一个ACL只能控制一个方向

-

一个ACL只能控制一个接口上的数据流量,无法同时控制多个接口上的数据流量

-

在路由器上应用ACL时,可以为每种协议、每个方向和每个接口配置一个ACL,一般称为"3P原则"。除了可以用上文的方式,即以telnet方式配置ACL外,还可以在物理接口上配置ACL

转载地址:https://jan16.blog.csdn.net/article/details/113481635 如侵犯您的版权,请留言回复原文章的地址,我们会给您删除此文章,给您带来不便请您谅解!

发表评论

最新留言

不错!

[***.144.177.141]2024年04月05日 08时09分21秒

关于作者

喝酒易醉,品茶养心,人生如梦,品茶悟道,何以解忧?唯有杜康!

-- 愿君每日到此一游!

推荐文章

Oracle 行转列 动态出转换的列

2019-04-30

Oracle 显式游标的简单案例

2019-04-30

Oracle字符串分隔符替换(替换奇数个或偶数个)

2019-04-30

Oracle 利用 UTL_SMTP 包发送邮件

2019-04-30

Oracle 自定义函数实现split功能,支持超长字符串和clob类型的分隔

2019-04-30

Oracle 的循环中的异常捕捉和处理

2019-04-30

Oracle通过pivot和unpivot配合实现行列转换

2019-04-30

给Oracle数据库换一个1522端口的监听

2019-04-30

Excel表格数据生成ECharts图表

2019-04-30

阿里云短信服务python版,pyinstaller打包运行时缺少文件

2019-04-30

Oracle的pfile和spfile的一点理解和笔记

2019-04-30

WebService的简单案例记录(Java)

2019-04-30

Html利用PHP与MySQL交互

2019-04-30

dos简单命令

2019-04-30

mysql的安装与卸载与Navicat远程连接

2019-04-30

java实现稀疏数组及将稀疏数组存入硬盘中

2019-04-30

2021-05-18

2019-04-30

Flutter 使用插件打开相册、相机

2019-04-30

libuv实现tcp代理服务器

2019-04-30