容器安全问题综述

不过市场调查显示对其安全性的担忧是一些公司没有采用容器的主要原因。容器安全可以分为四个大类:

不过市场调查显示对其安全性的担忧是一些公司没有采用容器的主要原因。容器安全可以分为四个大类:

发布日期:2021-06-28 22:53:21

浏览次数:2

分类:技术文章

本文共 945 字,大约阅读时间需要 3 分钟。

文章目录

paper: Container Security: Issues, Challenges, and the Road Ahead

容器相比虚拟机有许多优势,容器可以50毫秒启动,虚拟机则需要几十秒,而且在容器在资源占用方面也比虚拟机小很多。现在流行的微服务架构与容器技术完美的结合。

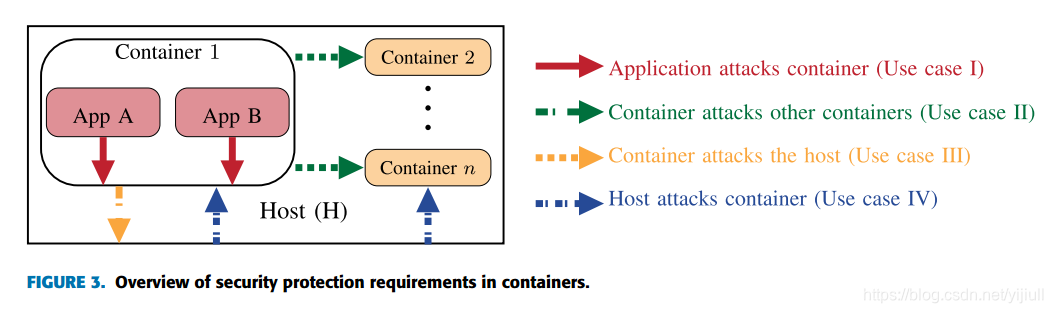

不过市场调查显示对其安全性的担忧是一些公司没有采用容器的主要原因。容器安全可以分为四个大类:

不过市场调查显示对其安全性的担忧是一些公司没有采用容器的主要原因。容器安全可以分为四个大类: - 保护容器免受其内部运行的程序的攻击

- 容器间的保护

- 保护主机免受恶意容器的攻击

- 保护容器免受恶意主机的攻击

namespaces, CGroups, capabilities, and seccomp(secure computation mode))和Linux安全模块。第四点主要基于可信平台,如TPMs和Intel SGX。 背景

容器与虚拟机的两点主要区别:

- 容器共享主机的操作系统内核,而虚拟机拥有自己的操作系统内核

- 容器启动迅速,而虚拟机启动缓慢

然而,在计算机的世界中,共享就意味着存在被攻击的危险。

基于软件的保护机制

Linux内核特性

namaspace

命名空间为进程提供系统资源的隔离和虚拟化。

资源隔离:限制容器可以看到的东西。

Control Groups

资源限制:控制容器可以使用多少资源。

Capability

将用户权限细分,给进程刚好够用的权限而不是root权限。

Secure Computation Mode(SECCOMP)

过滤系统调用的机制。

Linux 安全模块

基于硬件的保护机制

vTPM

The ten-page introduction to trusted computing 提供了关于可信计算和TPM的细节。

一般认为,使用可信组件构建安全系统。

SGX

其它

[115] 指出unikernels和虚拟机比容器提供了更好的隔离,但是unikernels缺少特权,虚拟机效率低。

[28] 提出容器与虚拟机安全级别相当。

[116] 分析了容器与unikernels在扩展性、隐私、安全性、性能方面的比较。

[104] 提出使用区块链技术验证容器的镜像(容器的很多问题来自于镜像未被验证)。

转载地址:https://blog.csdn.net/yijiull/article/details/106223758 如侵犯您的版权,请留言回复原文章的地址,我们会给您删除此文章,给您带来不便请您谅解!

发表评论

最新留言

逛到本站,mark一下

[***.202.152.39]2024年04月24日 13时41分41秒

关于作者

喝酒易醉,品茶养心,人生如梦,品茶悟道,何以解忧?唯有杜康!

-- 愿君每日到此一游!

推荐文章

linux查看文件命令介绍

2019-04-29

Spring bean作用域介绍

2019-04-29

Spring 组件开发利器Aware接口

2019-04-29

Spring bean初始化方法的几种写法

2019-04-29

Spring @Autowired注解使用总结

2019-04-29

Spring bean的生命周期总结

2019-04-29

DCL实现单例要不要加volatile修饰

2019-04-29

Spring源码日志分析

2019-04-29

Spring 自定义标签的使用

2019-04-29

Spring循环依赖问题分析和解决

2019-04-29

理解SPI机制

2019-04-29

线程笔记分享

2019-04-29

命令查询mysql安装位置

2019-04-29

系统CPU飙高分析步骤

2019-04-29

java设计模式-装饰器模式(包装模式)

2019-04-29

java设计模式-外观模式

2019-04-29

MapStruct使用和原理分析

2019-04-29

八分钟了解缓存的常见问题?

2019-04-29

percona-toolkit常用命令

2019-04-29

ocp的运维操作

2019-04-29