简介跨站请求伪造csrf,,和保护

发布日期:2022-02-17 04:52:28

浏览次数:8

分类:技术文章

本文共 477 字,大约阅读时间需要 1 分钟。

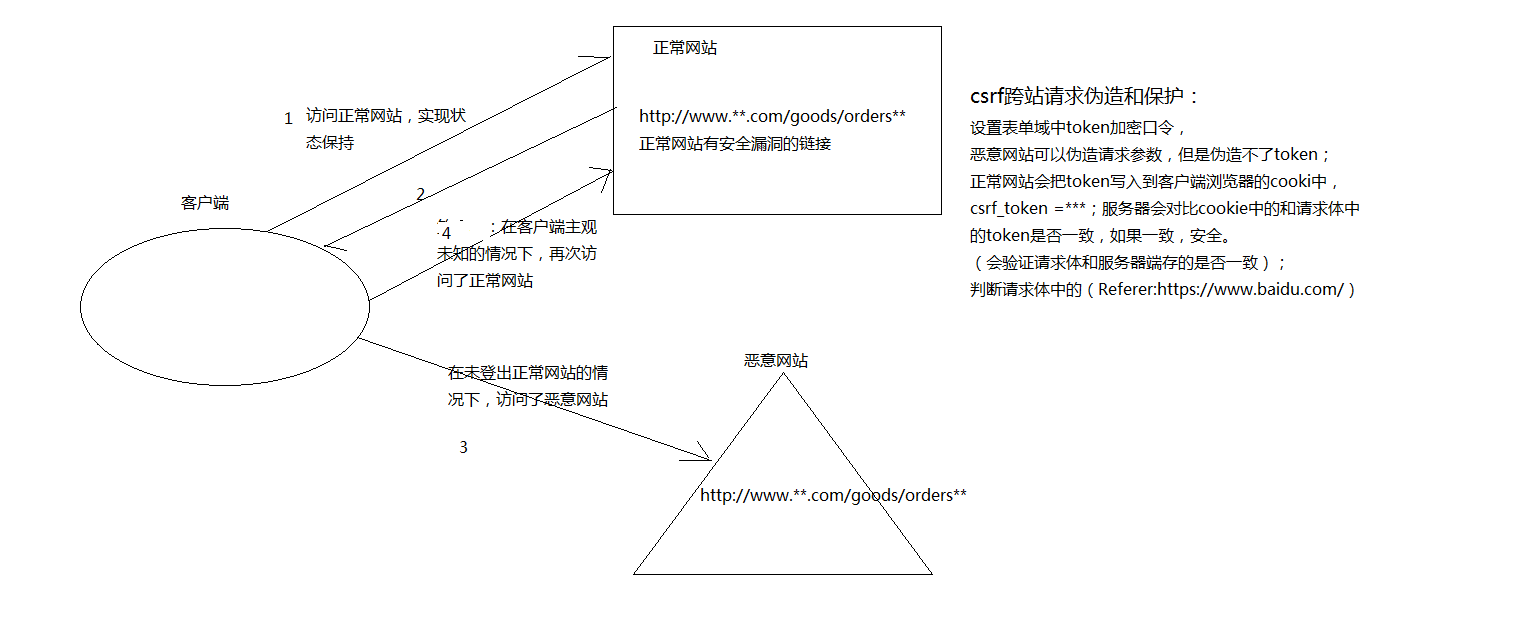

1、 跨站请求伪造CSRF:

客户端向正常网站发送伪造请求;

第一步客户端访问正常网站,实现状态保持,写入cookie或session实现状态保持。

第二步正常网站返回一个响应信息,客户端可以访问正常网站的其他链接,在未登出正常网站的情况下,访问了恶意网站,引发跨站请求伪造。

第三步客户端主观未知的情况下再次访问了正常网站,(正常网站的连接接口,有安全漏洞,恶意网站吧连接放在自己的网站上,可以是一个标签,可以是一个图片,点击后会伪造参数,例如get请求后面跟着参数,post请求方式的话,类似手写一个ajax数据,点击后发送过去,)然后被伪造请求攻击。

跨站请求伪造的保护:

设置表单域中的token加密口令,

恶意网站可以伪造请求参数,但是伪造不了token;

1、正常网站会把token写入到客户端浏览器的cookie中;

Csrf_token = ****,服务器会对比cookie中和请求体中的token是否一致,如果一直则安全;

2、会验证请求体中的(Referer:http://www.****.com)(验证跳转前的一个网页是否正常)

转载地址:https://blog.csdn.net/qq_41429841/article/details/79519009 如侵犯您的版权,请留言回复原文章的地址,我们会给您删除此文章,给您带来不便请您谅解!

发表评论

最新留言

网站不错 人气很旺了 加油

[***.192.178.218]2024年03月29日 15时15分10秒

关于作者

喝酒易醉,品茶养心,人生如梦,品茶悟道,何以解忧?唯有杜康!

-- 愿君每日到此一游!

推荐文章

上手Pandas,带你玩转数据(2)-- 使用pandas从多种文件中读取数据

2019-04-27

上手Pandas,带你玩转数据(3)-- pandas数据存入文件

2019-04-27

爬虫遇上不让右击、不让F12的网站,该怎么办?

2019-04-27

上手Pandas,带你玩转数据(4)-- 数据清洗

2019-04-27

上手Pandas,带你玩转数据(5)-- 数据转换与数据定位

2019-04-27

上手Pandas,带你玩转数据(6)-- 摆脱对pandas可视化丑图的刻板印象吧

2019-04-27

linux shell — 6.初识 EXT2 文件系统

2019-04-27

Java — String(字符串)

2019-04-27

linux shell — 7.linux 磁盘与文件系统管理

2019-04-27

linux shell — 8.linux 磁盘与文件系统管理(2)

2019-04-27

Java — 事件监听、事件处理 初体验

2019-04-27

linux — Centos 7(第一天) 使用时出现的问题及解决方法

2019-04-27

数据结构 — 图的概述

2019-04-27

Centos 7 上 Eclipse 无法输入中文解决方法

2019-04-27

数据结构 — 图之邻接表存储创建和深度优先遍历

2019-04-27

Centos 7 — Gedit 配色方案

2019-04-27

数据结构 — 图 之 广度优先遍历

2019-04-27